Nel maggio 2021, l’ordine esecutivo (Executive Order 14028) emesso dall’amministrazione Biden ha imposto alle agenzie federali il compito di migliorare la propria sicurezza informatica, e nello specifico ha raccomandato le pratiche di sicurezza Zero Trust. L’ordine è arrivato durante la pandemia da Covid19, che aveva spinto un maggiore ricorso al digitale da parte di molte organizzazioni del settore pubblico e privato. In quegli anni si era anche assistito al moltiplicarsi di attacchi informatici di alto profilo, tra cui quelli di SolarWinds, Colonial Pipeline e JBS. Tra le diverse misure, l’ordine del presidente Biden ha richiesto alle agenzie federali di stabilire internamente piani per l’adozione dell’architettura Zero Trust, con obiettivi concreti da raggiungere entro la fine dell’anno 2024.

Cos’è l’architettura Zero Trust? Si tratta in sostanza di un modello di sicurezza che riconosce le minacce all’interno e all’esterno delle reti. Invece di continuare a fidarsi di qualsiasi elemento, nodo o servizio (come avviene ora), un sistema Zero Trust richiede che tutto sia costantemente verificato e autenticato: consente agli utenti di avere pieno accesso solo a quanto necessario per lo svolgimento del proprio lavoro. Questo aiuta a contenere i rischi di violazione informatica. Secondo il modello Zero Trust (ZT), un’intrusione o un attacco possono sempre avvenire: quindi, incorpora il monitoraggio continuo della sicurezza alla ricerca di attività sospette nelle reti e nei sistemi. Questo avviene fatto attraverso controlli granulari e basati sul rischio, e su un’automazione della sicurezza.

Secondo ZT, l’accesso con privilegi minimi andrebbe poi applicato per ogni decisione di accesso, mantenendo gli ambienti il più chiusi possibile. In ZT, infatti, l’accesso a una risorsa informativa (rete, dati, applicazioni e servizi) è consentito per un determinato periodo di tempo con il minor numero possibile di privilegi. Le decisioni di autorizzazione sono prese attraverso la valutazione continua dei privilegi dell’utente e dell’integrità del dispositivo, nonché altre informazioni contestuali. Le risorse e l’infrastruttura sono monitorate attivamente, per valutare lo stato attuale della sicurezza, per la diagnostica e per una mitigazione continua. Una segmentazione Zero Trust aiuta poi, in caso di sospetto incidente, a isolare e mettere in sicurezza singoli device e insiemi di device: si basa su una visualizzazione continua sul traffico di rete, su come workload e device comunicavano, su policy granulari che possono permettere di interrompere le comunicazioni, su aspetti come asset discovery, classificazione, analisi dei comportamenti, su una risposta automatica volta ad arrestare eventuali movimenti laterali.

Qual è la situazione corrente con riferimento ai problemi legati alla sicurezza degli accessi e all’evoluzione dell’architettura di sicurezza verso i principi Zero Trust? Uno studio che risponde a queste domande è il “2023 Zero Trust Security Report” di Cybersecurity Insiders, basato su una survey che ha coinvolto 398 professionisti IT e di cybersecurity negli USA. Obiettivo era comprendere le ultime tendenze di adozione, le sfide, le lacune e le preferenze per una sicurezza Zero Trust.

Quali sono le priorità delle aziende con riferimento alla messa in sicurezza degli accessi

Considerando le priorità dei prossimi anni con riferimento alla sicurezza degli accessi, l’autenticazione multifattore, unita al PAM (privileged account management), risulta al primo posto, con il 65% delle risposte. Seguono il rilevamento di attività anomale con risposta (50%), la sicurezza degli accessi per i device personali non gestiti (46%), visibilità e metriche specifiche (44%).

Fonte: 2023 Zero Trust Security Report, Cybersecurity Insiders

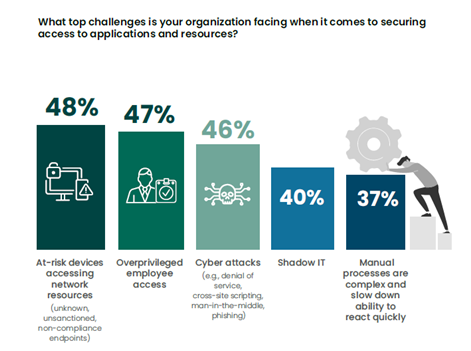

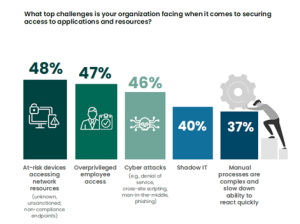

Quali problemi incontrano le organizzazioni nell’assicurare la sicurezza degli accessi

È chiaro che le aziende hanno molti timori con riferimento alle attuali modalità di accesso a reti, sistemi, dati aziendali. Al primo posto (con il 48% delle risposte) figura il tema che alcuni device potrebbero essere particolarmente rischiosi: sistemi non conosciuti, come quelli utilizzati da terze parti o dagli stessi dipendenti in home working; sistemi non compliant o non gestiti dal punto di vista delle regole di cybersecurity aziendali.

Il secondo problema indicato dai rispondenti (47%) è invece quello dell’eccesso di privilegi agli accessi attribuiti ai singoli dipendenti. Segue l’effetto degli attacchi cyber (46%): pensiamo ad esempio al fatto che il phishing ha proprio lo scopo di fornire agli hacker le credenziali per entrare direttamente nei sistemi. Poi, il rischio legato alla Shadow IT (l’uso di app e servizi come il cloud che sfugge al controllo dell’area IT), citato dal 40% dei rispondenti, e il problema di dover affrontare questi temi con procedure manuali, un freno per una reazione veloce dell’IT ai nuovi rischi (37% dei rispondenti).

Fonte: 2023 Zero Trust Security Report, Cybersecurity Insiders

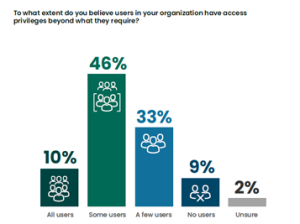

Quanto è diffuso l’eccesso di privilegi tra gli utenti

Intervistando le persone dell’IT e della cybersecurity, sembrerebbe che i privilegi siano in qualche modo sotto controllo: solo un 10% risponde che tutti gli utenti aziendali possono accedere a qualsiasi informazione. Nella maggior parte dei casi (46% delle risposte), sembrerebbe che soltanto “alcuni utenti” abbiano privilegi di accesso superiori a quelli effettivamente richiesti nelle loro attività.

Fonte: 2023 Zero Trust Security Report, Cybersecurity Insiders

Adozione della metodologia Zero Trust

Il concetto Zero Trust, fondamentale per garantire una migliore sicurezza degli accessi, si sta diffondendo velocemente, secondo quanto emerge dall’indagine. L’87% degli intervistati ha già in piedi processi di questo tipo o li sta comunque pianificando per un prossimo futuro. Rimane escluso solo un 12% delle aziende che non ha ancora a piano questi sviluppi.

Sembra quindi che il concetto ZT stia entrando in una fase di maturità, che sia abbastanza ben compreso e cominci quindi ad essere applicato in modo più diffuso.

Fonte: 2023 Zero Trust Security Report, Cybersecurity Insiders

I principi Zero Trust che piacciono di più alle aziende

Quali aspetti di Zero Trust sono più interessanti per le organizzazioni? L’autenticazione/autorizzazione continua (66%), la fiducia ottenuta attraverso la verifica di entità come utenti, dispositivi e componenti dell’infrastruttura (65%) e la protezione dei dati (64%) sono in cima all’elenco degli elementi considerati più importanti in una strategia Zero Trust. Seguono la visibilità e la verificabilità dell’accesso end-to-end (61%) e l’accesso garantito con privilegi minimi (60%).

Non si tratta però di un percorso semplice, considerando anche il fatto che i team di sicurezza sono già oggi oberati di lavoro e potrebbero avere numerose difficoltà ad aggiungere Zero Trust alla lista delle attività da svolgere. Ciononostante, è chiaro che i principi affermati da ZT siano particolarmente critici, e iniziative come la National Cybersecurity Strategy della Casa Bianca, che richiamano i principi Zero Trust come un aspetto chiave da implementare, possono sicuramente favorire l’adozione di questo modello.

Fonte: 2023 Zero Trust Security Report, Cybersecurity Insiders

Fiducia nel modello ZT

Il basso tasso di intervistati (il 17%) che sono “estremamente fiduciosi” nel modello Zero Trust sembra indicare problemi piuttosto estesi nel passaggio a un’architettura Zero Trust. Quali sono gli ostacoli e le sfide che questi team stanno vivendo? Una delle principali difficoltà che molte organizzazioni devono affrontare è la comunicazione interna, l’allineamento di tutta l’organizzazione intorno alle iniziative Zero Trust. Va qui sottolineato che Zero Trust deve essere inteso come un percorso, non come una destinazione. L’allineamento interno aiuterà le organizzazioni a impegnarsi in questo viaggio, a scegliere bene insieme i passi da intraprendere. Molte aziende fanno progressi più rapidi con Zero Trust quando si muovono step-by-step, identificando via via le opportunità per ridurre rischi e privilegi.

Fonte: 2023 Zero Trust Security Report, Cybersecurity Insiders

In conclusione, dall’indagine emergono sia luci, sia ombre. Questi i risultati principali.

Un percorso ancora lungo. Nonostante sia stata compresa l’importanza del concetto Zero Trust, persistono gap nelle conoscenze e nella prontezza di adozione nelle organizzazioni. Molti team di sicurezza sono frenati dal sovraccarico di lavoro che un framework ZT implica. Alcune aziende non sono pronte a spendere ciò che servirebbe. Nel sondaggio, solo il 15% degli intervistati ha indicato che Zero Trust Network Access (ZTNA) è “già implementato”, mentre un altro 9% ha dichiarato di non avere “piani”. Da notare che Zero Trust non è qualcosa che le organizzazioni possono mai contrassegnare come “completato”: piuttosto, è un insieme di continui passi nella giusta direzione.

Il problema sono gli utenti con privilegi eccessivi? Gli intervistati si dividono su questa domanda. E’ sorprendente vedere che, per gli intervistati, meno del 25% degli incidenti di sicurezza sia stato il risultato di utenti con privilegi eccessivi. Ciò potrebbe indicare che gli intervistati hanno travisato la causa principale degli eventi. Tuttavia, in un’altra domanda, gli utenti con privilegi eccessivi sono stati elencati come una sfida principale, indicando che questo è un obiettivo per molte organizzazioni.

La sicurezza dei dispositivi richiederebbe maggiore attenzione. Molti intervistati hanno identificato l’importanza di proteggere i dati, ma la gestione dei dispositivi mobili (MDM) e il BYOD sono ultimi nella lista delle priorità. Va detto che la protezione dei device personali si scontra con aspetti di privacy, può rappresentare un problema. Tuttavia, la protezione di questi dispositivi dovrebbe essere un’area di interesse primario, è un grave punto dolente per i team di sicurezza aziendali nei loro sforzi di prevenzione delle intrusioni e prevenzione delle perdite di dati (DLP).

A cura di:

Elena Vaciago, Research Manager, The Innovation Group

Leggi anche:

ZERO TRUST, PERCORSI DI ADOZIONE NELLE AZIENDE ITALIANE – 21 GIUGNO 2022.

L’adozione di Zero Trust sta crescendo, grazie a vantaggi come la maggiore sicurezza, il maggiore controllo sugli accessi e la visibilità incrementata. Abbiamo affrontato il tema con Vittorio Baiocco, Responsabile Sicurezza ICT e Team SOC di Inail, e con Alessio Setaro, CISO di Leroy Merlin Italia, per comprendere le motivazioni, le priorità, le opportunità e i punti critici di questa trasformazione del controllo degli accessi a risorse e applicazioni critiche nelle aziende italiane.

IL PERCORSO VERSO ZERO TRUST DELLE AZIENDE ITALIANE – 27 LUGLIO 2022.

L’interesse per i principi Zero Trust (ZT in seguito) è costantemente cresciuto negli ultimi anni e ora si comincia a vederne l’effettiva applicazione. Secondo la “Zero Trust 2022 Survey” di The Innovation Group, condotta a giugno 2022 su un campione di 40 imprese italiane di grandi dimensioni (composto per l’80% da aziende con oltre 500 addetti), le aziende sono oggi in una fase di implementazione iniziale (46% delle risposte) o parziale (37% delle risposte) del modello, con un percorso di adozione che avverrà inevitabilmente per step successivi.

COME IMPLEMENTARE UN’ARCHITETTURA ZERO TRUST – 13 GIUGNO 2022.

Il National Cybersecurity Center of Excellence (NCCoE) del NIST ha pubblicato a inizio giugno una bozza preliminare di un documento che spiega come implementare architetture Zero Trust. La guida (“Implementing a Zero Trust Architecture”) riporta in sintesi come il NCCoE e i suoi collaboratori pensano si possa costruire implementazioni interoperanti e basate su standard aperti per ZTA, in linea con i principi pubblicati in precedenza nel documento NIST Special Publication (SP) 800-207, Zero Trust Architecture. La guida del NIST è pubblica anche per raccogliere commenti, e sarà costantemente aggiornata nel tempo.