Il National Cybersecurity Center of Excellence (NCCoE) del NIST ha pubblicato a inizio giugno una bozza preliminare di un documento che spiega come implementare architetture Zero Trust. La guida (“Implementing a Zero Trust Architecture”) riporta in sintesi come il NCCoE e i suoi collaboratori pensano si possa costruire implementazioni interoperanti e basate su standard aperti per ZTA, in linea con i principi pubblicati in precedenza nel documento NIST Special Publication (SP) 800-207, Zero Trust Architecture. La guida del NIST è pubblica anche per raccogliere commenti, e sarà costantemente aggiornata nel tempo.

Oggi molte aziende si trovano nella situazione di dover garantire dati e risorse in ambienti sempre più distribuiti e complessi, on-prem e cloud, con utenti che si collegano da qualsiasi device, tempo e luogo. Il controllo degli accessi e delle identità sta diventando di una complessità enorme, e purtroppo, non viene mai fatto abbastanza per evitare il propagarsi di malware e la crescita di rischi cyber.

L’obiettivo di un’architettura Zero Trust (ZTA) è di autorizzare in modo sicuro l’accesso a ogni singola risorsa, in ogni momento, ovunque questa sia (on-prem o in cloud) per una forza di lavoro distribuita, eterogenea, costituita da dipendenti, consulenti di terze parti, fornitori esterni.

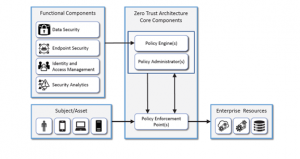

Figura: Architettura Zero Trust (ZTA)

Secondo i principi enunciati, una soluzione ZT deve essere in grado, per ogni richiesta di accesso, di verificare in modo esplicito il contesto nel singolo istante, e con questo si intende: il ruolo e l’identità del richiedente; il device da cui parte la richiesta (il suo “stato di salute” e le credenziali utilizzate); il livello di criticità della risorsa richiesta. Se tutto avviene come definito da una policy ben chiara, si permette l’avvio della sessione che è tale da proteggere tutte le informazioni trasmesse o ricevute. Il meccanismo deve anche essere mantenuto nel tempo (considerando tutte le possibili modifiche, a ruoli, identità, device, esigenze varie) e deve essere basato su un approccio che prevede la definizione di policy modificabili, secondo esigenze risk-based.

Alcuni dei vantaggi che le aziende possono raggiungere seguendo questo approccio:

- Ridurre il numero e la gravità degli incidenti / dei data breach (si limita fortemente i movimenti laterali degli attaccanti negli ambienti IT dell’azienda)

- Protezione incrementata delle informazioni critiche

- Maggiore visibilità su tutto l’insieme delle risorse, sulle configurazioni e sui controlli implementati, sulle modalità per l’accesso e la protezione delle risorse

- Monitoraggio e security assessment continuativo e in real time, basato su policy e su approcci risk-based, degli accessi alle risorse.

Come spiega il documento del NCCoE NIST, le aziende che puntano a adottare ZTA stanno però incontrando alcune sfide, ad esempio:

- La necessità di far leva su precedenti investimenti e di bilanciare le diverse priorità nel percorso verso ZTA

- Identificare gap tecnologici e integrare tecnologie disparate a vari livelli di maturità.

In sostanza, quello che sta emergendo sempre di più, è che raggiungere un approccio ZTA può essere soltanto una strategia di passi incrementali che si realizza nel lungo termine.

La guida del NCCoE NIST si propone di identificare gli step per un’integrazione graduale di ZTA nel singolo ambiente, sulla base di esempi e con un approccio risk-based, con riferimento a:

- Supportare lo smart working, in modo che anche le persone attive da remoto possano accedere alle risorse indipendentemente da luogo di accesso e device utilizzato;

- Proteggere tutte le risorse, sia che siano on-prem, sia in cloud;

- Ridurre i rischi legati alle minacce interne e alle terze parti che accedono alle risorse aziendali.

La guida è disponibile in 2 documenti:

NIST SP 1800-35A: Executive Summary (Preliminary Draft)

—————–

Il tema degli sviluppi ZT sarà discusso in occasione della Executive Conference

LE BEST PRACTICE DELLA CYBERSECURITY NEL 2022

Passare dalla Cybersecurity alla Cyber Resilience

14 luglio 2022 – Identità Golose – Via Romagnosi 3 – Milano

La conferenza del prossimo 14 Luglio 2022, “LE BEST PRACTICE DELLA CYBERSECURITY NEL 2022. Passare dalla Cybersecurity alla Cyber Resilience” (con un formato altamente interattivo) presenta le Best Practice più attuali nella gestione del cyber risk, ossia, come:

- Prevenire, mitigare, rispondere agli attacchi Ransomware: da dove partire, cosa è prioritario considerare

- Adottare Cybersecurity e Intelligenza artificiale per mettere in sicurezza il Cloud

- Comprendere come impostare un percorso verso la Zero Trust security

- Cogliere l’opportunità del PNRR per investimenti in cybersecurity

- Collegare cybersecurity, IT, gestione dei rischi e Innovazione digitale

- Accelerare SecOps e Risposta con una Real-time Cyber Threat Intelligence

- Rinnovare la Data Protection, tra resilienza cyber e Business Continuity.

ISCRIVITI SUBITO per confermare la tua presenza!!!