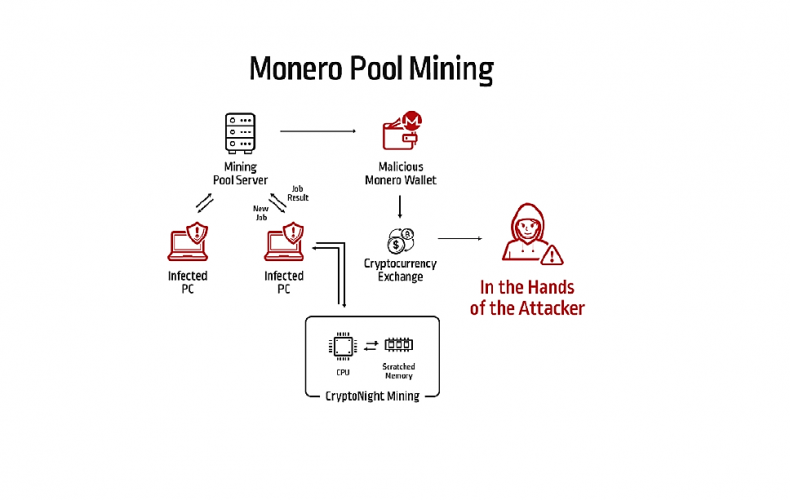

Il panorama delle tecniche di monetizzazione utilizzate dal cyber crime è in rapida trasformazione. Abbandonando furti di dati su carte di credito e ransomware, oggi sempre di più gli hacker si indirizzano verso il Cryptomining o Cryptojacking, ossia, come abbiamo già descritto in precedenti blog, l’utilizzo delle risorse dei computer compromessi per una “produzione” (mining) illecita di criptovalute.