Riportiamo in questa intervista i principali messaggi dell’intervento di Raoul Chiesa, noto Ethical Hacker italiano, Presidente e Fondatore di Security Brokers, lo scorso 31 maggio al Cybersecurity Summit 2018 di Milano.

TIG. Rischio di data breach: quale percezione se ne ha oggi?

Raoul Chiesa. Si parla molto del problema, di attacchi DDoS, SQL Injection e quant’altro, ma la realtà è che le aziende scoprono di essere vittima di una violazione solo quando la notizia è oramai sui giornali, oppure quando qualcuno li chiama e li avvisa che i loro dati sono online.

TIG. Perché questo succede?

Raoul Chiesa. Portare a termine un attacco sta diventando sempre di più un gioco da ragazzi e il costo per farlo è sempre più basso. Ad esempio, per un attacco DDoS siamo passati dai 200 dollari di qualche anno fa a 10, 20 dollari oggi. Una volta trafugate, le informazioni sono messe in vendita, generando un mercato sempre più florido: solo lo Spam vale un business da 800 milioni di dollari all’anno. Inoltre, alcuni paesi stanno diventando molto attrattivi per lo sviluppo dell’industria del cyber crime: ad esempio le Filippine, dove i problemi legati al terrorismo, all’insufficiente contrasto del fenomeno e a un costo della manodopera locale irrisorio, portano le bande dei criminali a spostarsi in questa regione.

TIG. Cosa è esattamente un data breach?

Raoul Chiesa. Con il termine data breach si intende un incidente di sicurezza in cui dati sensibili, protetti o riservati vengono consultati, analizzati, copiati, trasmessi, rubati o utilizzati da un soggetto non autorizzato a farlo. Solitamente il data breach si realizza con una divulgazione di dati riservati o confidenziali all’interno di un ambiente privo di misure di sicurezza (da esempio, su web) in maniera involontaria o volontaria. Tale divulgazione può avvenire in seguito a:

- perdita accidentale: ad esempio, data breach causato da smarrimento di una chiavetta USB contenente dati riservati.

- furto: data breach causato dal furto di un notebook contenente dati confidenziali

- infedeltà aziendale: data breach causato da una persona interna che avendo autorizzazione ad accedere ai dati ne produce una copia distribuita in ambiente pubblico

- accesso abusivo: ad esempio, data breach causato da un accesso non autorizzato ai sistemi informatici con successiva divulgazione delle informazioni acquisite.

TIG. Come si scopre?

Raoul Chiesa. In vari modi: è rivelato con un post su Pastebin, con una comunicazione a giornali, con notizie che girano in forum chiusi o aperti.

TIG. Di quali tipologie di dati parliamo?

Raoul Chiesa. I dati violati con un data breach possono riguardare tutti gli ambiti:

- finanziario, ad esempio parliamo di informazioni relative a carte di credito o conti correnti.

- sanitario (quello che preoccupa di più): informazioni sulla salute personale, su malattie e cure in corso.

- proprietà industriale: segreti commerciali, brevetti, documentazione riservata aziendale, liste di clienti, pratiche di concorrenza sleale.

- dati personali: dati di documenti di identità, codici e account personali.

TIG. Come verificare se si è vittima di un data breach?

Raoul Chiesa. Oggi a questa domanda rispondono i fornitori di servizi di Data breach intelligence. L’azienda incarica un fornitore specializzato esterno a scandagliare tutto quanto la riguarda ed è “già fuori”, segnalandole in tempo reale (early warning) quello che viene trovato. In Security Brokers sono così tante le chiamate che facciamo ogni giorno per avvisare i nostri clienti che ci stiamo trasformando in un call center!

TIG. Qualche statistica sul numero di record relativi a data breaches?

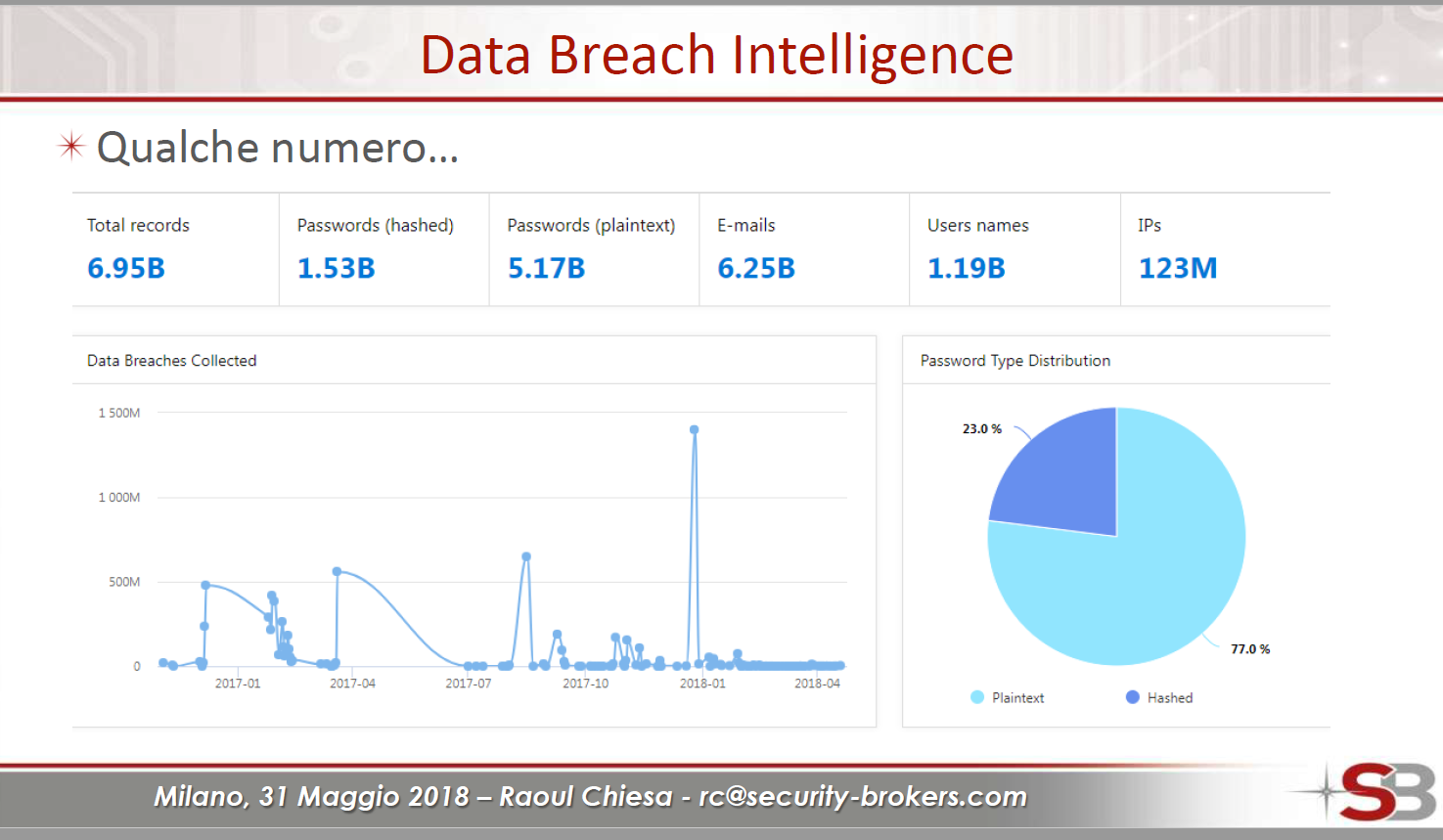

Raoul Chiesa. Come riporta la videata di aprile, abbiamo 7 miliardi di record, di cui 1,5 miliardi di password crittografate e 5 miliardi in chiaro. Osserviamo che circa ogni 1 o 2 mesi c’è un grande breach di centinaia di milioni di record che naturalmente alza la statistica.

TIG. Quali sono le categorie di dati più spesso violati?

TIG. Quali sono le categorie di dati più spesso violati?

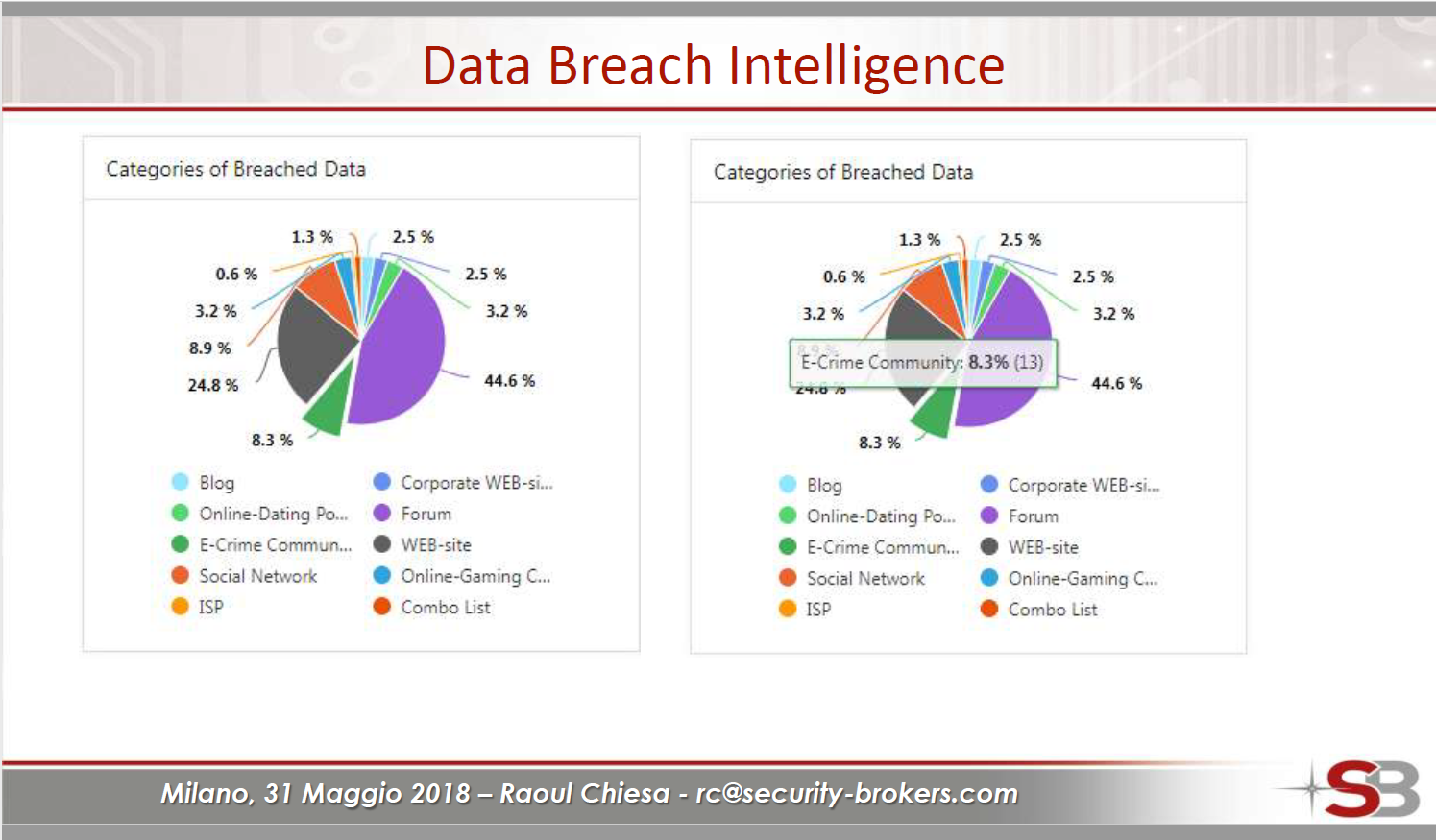

Raoul Chiesa. I dati arrivano da blog, da social network, ISP, Forum, siti pubblici da siti di incontri online (pensiamo al famoso breach subito da Ashley Madison che ha portato anche a diversi suicidi: in alcuni casi gli utenti di questo sito si registravano con la mail aziendale).

TIG. Come ottenere tutte queste informazioni?

Raoul Chiesa. Bisogna collaborare con provider in grado di fornire numeri importanti. In aggiunta si può operare con tutta una serie di intercettazioni: su Tor (exit node), su darkweb, su twitter, telegram.

INTERVISTA A:

RAOUL CHIESA,

Ethical Hacker, Presidente e Fondatore di Security Brokers

A cura di: Elena Vaciago

Associate Research Manager, The Innovation Group

Cos’è un Data Breach?

ne parleremo con Raoul Chiesa nel corso del Webinar “Pensa come un hacker!” organizzato da CyberArk (in collaborazione con The Innovation Group e Security Brokers) il prossimo 19 giugno, dalle 11.30 alle 12.30.

“Oggi possiamo risalire a molte informazioni su chi commette un data breach o un altro attacco cyber” – spiega Raoul Chiesa, Founding Partner e Presidente di Security Brokers – “Anche sulla base di cosa viene postato nel deep web, si riesce a risalire a chi ha commesso un fatto e perché. Una strategia preventiva di Data breach intelligence permette di “entrare nella mente dell’Hacker”: agendo sotto copertura dentro alcuni forum del cyber crime, si può capire in anticipo quali azioni stanno per essere messe in campo dal cyber crime”.

Nel corso del webinar “Pensa come un hacker!” Raoul Chiesa, Founding Partner e Presidente di Security Brokers, e Massimo Carlotti, Sales Engineer – Italy and South EMEA di CyberArk, parleranno di:

- Data Breaches: come avvengono, chi sono gli attaccanti, quali motivazioni

- Cyber Threat Intelligence: quali informazioni trarre dall’analisi a livello globale di numerose fonti e indicatori di compromissione per quanto riguarda data breach, incidenti di security, threat actors, malware appena rilasciato e in via di propagazione

- Evitare un incidente cyber e un Data Breach proteggendo le credenziali con privilegi

- I 7 step di un programma di Cyber Hygiene per gli account privilegiati.

ISCRIVITI SUBITO!!! (la partecipazione è gratuita).