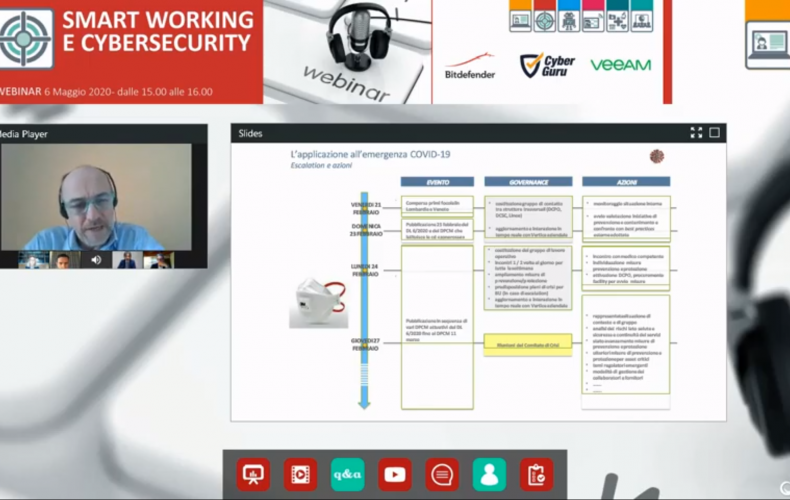

La pandemia da Coronavirus, a partire da fine febbraio 2020, ha messo i Responsabili della Security in una situazione completamente nuova, in cui la priorità è stata garantire la Safety delle Persone e la Resilienza e Continuità operativa del Business. La risposta è stato un ricorso generale allo Smart Working, in uno scenario in cui i Rischi cyber diventavano giorno dopo giorno più numerosi (l’Italia è stata immediatamente presa di mira dagli Hacker con attacchi di Phishing e malware mirato) e il personale operativo da remoto richiedeva maggiori misure di sicurezza e supporto.