Il modello Zero Trust (Zero Trust Network, Zero Trust Architecture) è stato ideato nel 2010 da John Kindervag, allora Principal Analyst presso Forrester Research, sulla base della considerazione che non è più possibile permettere il “Trust” digitale finora prevalente nelle aziende, ossia, la fiducia per cui qualsiasi attività svolta “entro il perimetro” è sicura e quindi permessa. Negli ultimi anni è infatti cambiato tutto: una volta, bastava essere in sede e utilizzare un sistema collegato alla rete, automaticamente si aveva il permesso di accedere alle applicazioni. Oggi ognuno lavora da dove vuole, usa device diversi, si collega da reti diverse: tutto il paradigma dell’IT è cambiato.

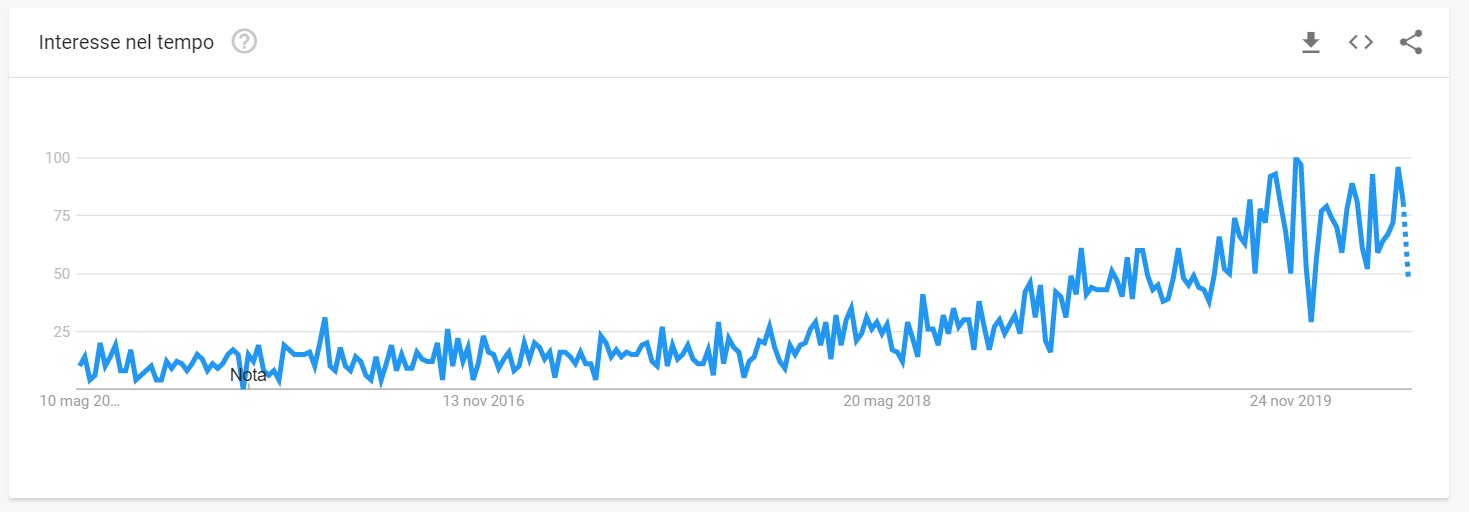

Il modello Zero Trust (un tema che sta registrando un interesse sempre più importante, come dimostra anche la figura successiva) punta a ripensare controlli e misure di sicurezza, ma a distanza di 10 anni dalla sua introduzione, solo oggi comincia ad essere applicato in un numero ancora basso di organizzazioni, nonostante le architetture tradizionali di security si siano già da tempo dimostrate inadeguate nel far fronte ad attacchi sempre più sofisticati. Vediamo quali sono le cause che limitano l’impiego più diffuso di questa strategia, andando per passi successivi.

Figura: L’interesse per questa visione è oggi sicuramente molto elevato, come mostra l’andamento del Google Trend.

Innanzi tutto, cosa significa Zero Trust?

Il Zero Trust è un concetto di sicurezza secondo il quale tutto quello che avviene negli ambienti utilizzati dall’azienda deve essere verificato: un’attività è permessa solo se si può escludere che sia il risultato di un’intrusione malevola nei sistemi. La strategia con questo modello di sicurezza è speculare rispetto al passato, perché parte dal presupposto che non bisogna fidarsi di nessuno. Quindi, non permette alcun accesso alla rete se non si è verificato chi è; se non si sa tutto del device con cui ci si collega; se non si dispone dell’autorizzazione ad accedere a particolari sistemi, dati, applicazioni.

Da dove nasce Zero Trust? Guardiamo ad alcune statistiche …

Secondo il 2019 Data Breach Study di Ponemon Institute, il costo medio di un data breach è oggi di 3,9 milioni di dollari (era di 3,6 milioni di dollari 2 anni fa), e la dimensione di un data breach è in media di 25.575 record (rispetto ai 24.000 record di 2 anni fa). Inoltre, il tempo che intercorre tra il momento in cui avviene l’incidente e il contenimento dello stesso, è cresciuto del 4,9% tra il 2018 e il 2019: oggi si attesta su 279 giorni, di cui 206 per la fase iniziale di individuazione del breach (gli attaccanti riescono ad essere presenti per molto tempo inosservati nei sistemi e sfruttano questo periodo per conoscere meglio il proprio target e quindi colpirlo nel modo più dannoso) e 73 giorni per la risoluzione dell’incidente.

Oggi è noto il fatto che prima si riesce a individuare e quindi fermare un attacco, minore sarà il costo finale da sostenere. Si tratta di un costo che le organizzazioni devono affrontare su un periodo di tempo sempre maggiore: secondo la ricerca, il 67% il primo anno, il 22% nel secondo anno e l’11% negli anni successivi.

Fonte: “The longtail costs of a data breach”, 2019 Data Breach Study, di Ponemon Institute e IBM Security

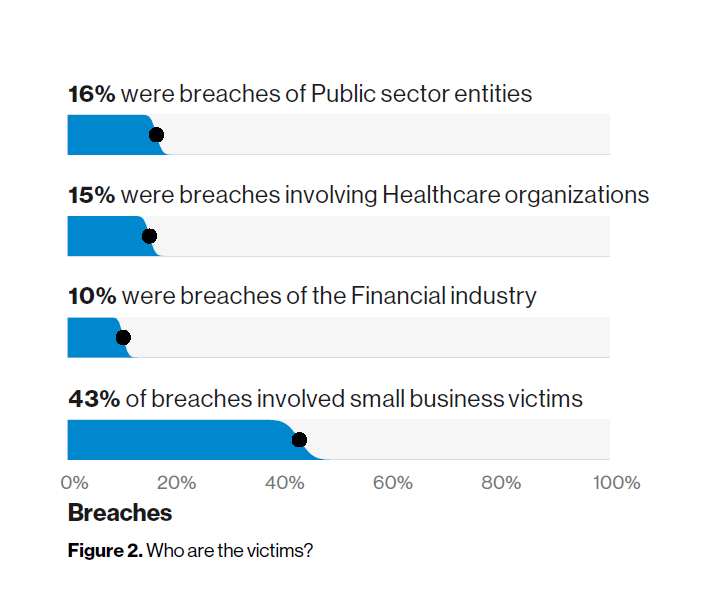

È stato misurato anche che il settore che deve affrontare il costo maggiore per record perso, in un eventuale data breach, è il mondo sanitario. Secondo la rilevazione annuale di Verizon (2019 Data Breach Investigations Report), basata quest’anno sull’analisi di 41.686 incidenti di sicurezza, di cui 2.013 con data breach conclamato, i settori che registrano un maggior numero di data breach sono stati il settore pubblico, sanitario, finanziario. Inoltre, è cresciuto negli ultimi anni, a causa anche degli attacchi ransomware, il numero di PMI che subiscono queste frodi, oggi rappresentano il 43% dei data breach. Anche secondo Ponemon, analizzando come cambia il costo di un data breach al variare della dimensione delle organizzazioni, le più grandi arrivano a spendere in media 5,11 milioni di dollari (un costo medio di 204 dollari per dipendente), mentre le media (tra i 500 e i 1.000 dipendenti) hanno un costo medio di 2,65 milioni di dollari, quindi un costo per dipendente molto più alto (3.533 dollari a dipendente). Questo semplice calcolo dimostra quanto una piccola azienda rischi molto di più, rispetto a una grande, di non essere in grado di riprendersi economicamente dopo un attacco cyber di impatto rilevante.

Fonte: Verizon 2019 Data Breach Investigations Report

Quindi nonostante in tutto il mondo si spenda sempre di più in sicurezza (a livello globale gli investimenti sono previsti arrivati a 42 miliardi di dollari a fine 2020), i data breach sono più diffusi, le perdite sempre più elevate, il numero di record persi sempre maggiore: è evidente guardano questi numeri che l’approccio alla security che stiamo tutti seguendo non risulta molto efficace.

Come procede l’adozione del modello Zero Trust?

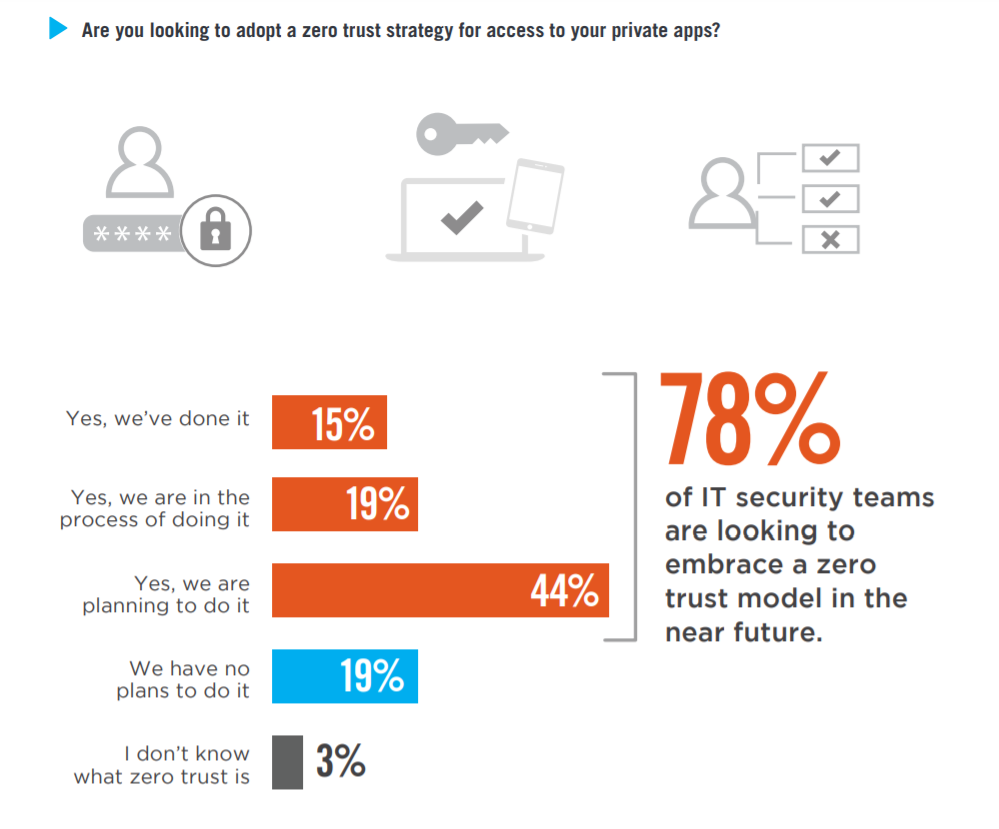

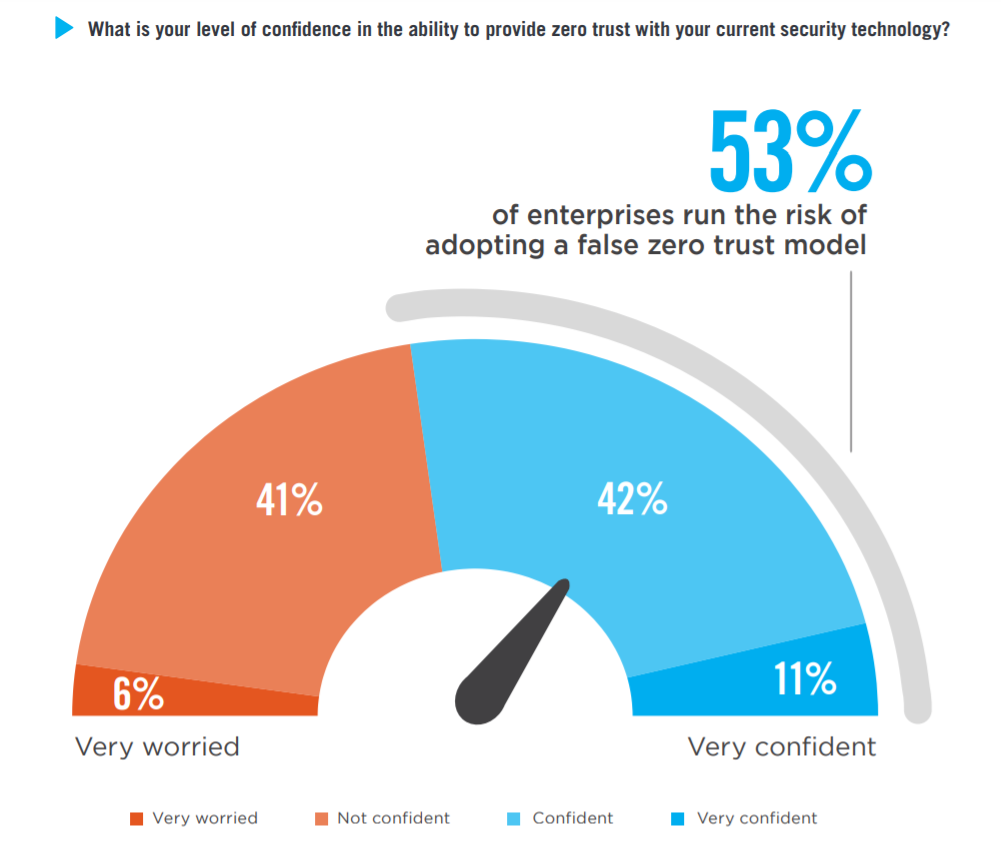

Quanto sono effettivamente interessati a questo modello i Security Manager? secondo una survey pubblicata lo scorso febbraio da Cybersecurity Insiders (“Zero Trust Progress Report“), parlando di accesso alle app aziendali, circa i 2 terzi degli intervistati (professionisti di cybersecurity) ha detto di essere intenzionato ad adottare il modello zero trust per verificare le identità delle persone: solo un 15% però lo sta facendo già oggi, gli altri sono in corso di adottarlo o lo pianificano.

Il problema quindi è come passare dalle buone intenzioni all’applicazione concreta: gli aspetti di implementazione di un modello di questo tipo sono ancora molto critici. Sempre secondo la stessa survey, le aziende si dividono in 2 tra chi è confidente di poterlo fare con le attuali tecnologie e chi no.

Il problema sta dalla parte di chi è più tranquillo. Un’eccessiva confidenza nelle proprie capacità e nella disponibilità pregressa di tecnologie “abilitanti” può portare in realtà all’insuccesso del progetto. Il vero problema nell’adozione di zero Trust, come sarà spiegato in seguito, è che non si può ricondurre unicamente alla tecnologia: quello che serve veramente è un cambio di mentalità e una revisione estesa dei processi di sicurezza da adottare in azienda.

Come fermare i data breach? È possibile farlo con Zero Trust?

Come detto in precedenza, il punto di partenza del modello Zero Trust è tener presente che la difesa al perimetro della rete non è più sufficiente: la dimostrazione di questo viene dal fatto che alcuni dei più gravi data breach registrati negli ultimi anni sono stati svolti dagli hacker aggirando la difesa dei firewall aziendali. Una volta entrati nella rete, gli hacker sono riusciti a muoversi negli ambienti interni senza incontrare alcuna resistenza. Il problema è che oggi moltissime “porte” rimangono aperte, il muro difensivo è diventato un colabrodo: se il successo di Internet è legato al fatto che ciascuno può condividere con chiunque altro qualsiasi informazione in qualsiasi momento, il risultato è che nessuno è più al sicuro.

L’altro problema è che molti dei dati aziendali sono già oggi “fuori dalle mura”: il datacenter tradizionale è stato sostituito da una moltitudine di repository in cloud, anzi, in multi-cloud, e questi a loro volta sono condivisi sia da interni, sia da esterni all’organizzazione, con applicazioni e device che vi accedono da ogni parte del mondo.

La tecnologia e l’architettura di una strategia Zero Trust

Il modello Zero Trust si basa su varie tecnologie e metodologie per riportare in sicurezza gli ambienti IT dell’azienda.

- Un ruolo importante è assegnato alla segmentazione della rete: se si divide una rete in vari segmenti logici, per l’attaccante diventa più difficile un eventuale movimento laterale una volta avuto accesso interno. La micro-segmentazione è una tecnica più nuova che estende il concetto al suo estremo, creando segmenti di rete a livello di singole macchine o workload individuali.

- Serve poi un enforcement granulare degli accessi per singoli utenti (approccio identity-based) che sono verificati (Trust) sulla base della loro location, del device che usano e di altri dati per controllarne l’identità, assegnare quindi l’utilizzo di una certa macchina o di una certa applicazione. Ma è anche possibile verificare contestualmente che il device con cui stanno accedendo è sicuro, è aggiornato e monitorato. Per far questo, un modello Zero Trust fa ricorso in modo esteso a tecnologie già note (multifactor authentication, IAM, orchestration, analytics, encryption, scoring, file system permissions), e su policy di governance del tipo Least Privilege, PAM, che assegnano gli accessi sulla base del ruolo e del task.

- Un altro approccio che fa parte del modello è quello noto come Software-Defined Perimeter (SDP). La maggior parte delle offerte SDP si basano su un software client, un controller e un gateway, con lo scopo di offrire accesso remoto a single applicazioni interne (quindi “restringendo” il perimetro alle applicazioni). In questo modo si riduce anche il ricorso alle VPN.

In realtà, si tratta di tecnologie e misure di sicurezza che le aziende utilizzano già da anni: dove sta quindi la differenza? L’approccio Zero Trust non risiede tanto nelle tecnologie, quanto nei processi e nella mentalità che richiede, e nella comprensione molto più fine dei carichi di lavoro delle persone, oltre che del comportamento effettivo delle applicazioni e dei servizi in esecuzione su ciascun sistema.

Cominciare a utilizzare Zero Trust per il cloud

Come viene oggi detto da più parti, un buon banco di prova per questo modello è il cloud, che oltre a essere un ambiente greenfield, in cui la sicurezza va tuttora disegnata, è anche un esempio di come si stanno modificando le modalità operative e di come deve quindi essere adeguata la cybersecurity.

In architetture cloud ibride, una micro-segmentazione granulare (per massima visibilità a livello di traffico di rete, carichi di lavoro, configurazioni applicative) e l’automazione di policy per presidiare in maniera dinamica tutto l’insieme dei carichi di lavoro (ovunque essi si trovino), permette alle organizzazioni di innalzare veramente, by design, il livello di sicurezza. Adottare una micro-segmentazione Zero Trust permette di consentire solo il flusso di traffico tra i sistemi e le connessioni approvate, indipendentemente dell’ambiente in cui si trovano. Il modello viene così inserito nei sistemi virtuali tramite l’hypervisor e garantisce controllo, scalabilità, dinamicità del disegno della sicurezza.

Perchè le aziende ritardano nell’implementazione di Zero Trust?

Gran parte del ritardo nell’adozione di zero Trsut va attribuito al technical debt del sistemi legacy e delle architetture di sicurezza tradizionali, che è molto difficile migrare al nuovo approccio. Proprio per questo molti cominciano ad adottare il modello per il cloud: lì non c’è legacy e si possono utilizzare i servizi di security-as-a-service (SaaS). Il passaggio degli ambienti legacy è più lento, non trova grandi vantaggi nei modelli SaaS.

Dal punto di vista dei costi, Zero Trust non dovrebbe costare di più rispetto alle soluzioni tradizionali, anzi, beneficerebbe di un maggiore consolidamento e merge di sistemi diversi di sicurezza. Ma di sicuro, nuovi costi sono legati alla formazione delle persone, a nuove competenze e strumenti da portare in azienda. Inoltre, la conoscenza puntuale dei workload e di quali accessi abilitare, può rappresentare un grande ostacolo a livello di disegno della soluzione, e non andare incontro alla filosofia vigente oggi in molte aziende, piuttosto liberali sul fronte delle autorizzazioni e degli accessi. Quello che si teme infatti è che un approccio di questo genere possa rallentare il business. La soluzione sta probabilmente nella possibilità di identificare l’approccio più consono per la singola organizzazione: vedremo nei prossimi anni, dall’analisi di singoli casi concreti, come ognuno avrà individuato il percorso migliore per la propria realtà.

A cura di:

Elena Vaciago

Associate Research Manager, The Innovation Group