Da quando il cyber crime ha cominciato a sfruttare la pandemia in corso, più o meno da metà febbraio, si è osservata una rapida evoluzione delle tecniche utilizzate oltre che una grande crescita delle attività criminali. Oggi i criminali informatici stanno sfruttando numerose nuove opportunità collegate all’emergenza da Covid-19 che ci troviamo tutti a vivere, e se non siamo attenti a prevenire gli impatti, i danni potrebbero crescere ulteriormente.

Ha destato molto scalpore il fatto che gli hacker avessero ad esempio congeniato di diffondere malware attraverso una mappa con l’evoluzione dell’epidemia (ne abbiamo parlato in questo articolo), e ancora di più ci si è preoccupati dopo la notizia degli attacchi agli ospedali, come l’attacco cyber contro l’Ospedale universitario di Brno, uno dei principali laboratori di ricerca sul Covid-19 della Repubblica Ceca. Avvenuto un giorno dopo la dichiarazione dello stato di emergenza nel Paese europeo, è stato di fatto un attacco a un’infrastruttura critica, e in quanto tale, gestito con priorità elevata, visto le conseguenze che poteva avere sulla vita stessa dei pazienti. L’ospedale è stato obbligato dagli hacker a spegnere tutta la rete IT durante l’incidente, con ripercussioni su 2 istituti di cura collegati.

(Figura: ZDNet 2020, Czech hospital hit by cyberattack while in the midst of a COVID-19 outbreak)

In Italia, a subire un attacco (per fortuna senza conseguenze) è stato lo Spallanzani di Roma, episodio che ha comportato una riunione d’emergenza del Nucleo Sicurezza Cibernetica nazionale, che ha allertato, attraverso il CNAIPIC, la rete sanitaria nazionale perché innalzasse le difese su reti ed infrastrutture.

Frodi rivolte alle aziende che volevano acquistare materiale protettivo come maschere, gel disinfettante ed altro (“supply scams”), hanno portato in alcuni casi a perdite considerevoli: come riporta Europol, in un caso si è avuto un trasferimento per 6,6 milioni di euro (andati persi: i beni non sono stati mai consegnati). In un altro caso, una società ha acquistato 3 milioni di maschere, perdendo 300mila euro.

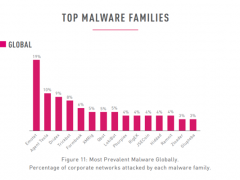

Attacchi ransomware e phishing con riferimenti diretti all’epidemia Covid-19 sono diventati poi all’ordine del giorno, prendendo di mira proprio i Paesi più colpiti dal virus. Europol ha monitorato fin dall’inizio gli impatti della pandemia da Covid-19 sul panorama del cyber crime, come riportato nel report “Catching the virus: cybercrime, disinformation and the COVID-19 pandemic” dello scorso 3 aprile, avvisando costantemente aziende e singoli utenti sulle minacce in corso.

“La pandemia sta mettendo in luce non solo il buono ma anche il peggio dell’umanità. In questo momento moltissime persone lavorano da casa, spesso con misure di sicurezza obsolete, e i cyber criminali non si fanno sfuggire l’opportunità di guadagno, stanno pensando a come ottenere dei vantaggi da questa situazione surreale” ha commentato Catherine De Bolle, Executive Director di Europol.

Secondo quanto riporta il report di Europol, sia le organizzazioni criminali, sia i gruppi di hacker che hanno alle proprie spalle gli Stati, hanno puntato a sfruttare la situazione contingente per portare avanti i propri interessi, di tipo economico o legati alla propria strategia geopolitica. Sono state lanciate sia campagne di Phishing, sia attacchi ransomware, che hanno fatto leva sulla crisi in corso. Anche il dark web ha visto all’inizio della pandemia una grande crescita nella vendita di materiale contraffatto (mascherine, test kit, farmaci, ecc.), mentre più di recente è stato osservato un aumento nell’uso di canali convenzionali (come social media, instant messaging e applicazioni di comunicazione) per il commercio illegale. Europol ha arrestato 121 persone in 90 paesi, smantellando un’attività di traffico di medicine contraffatte (operazione Pangea, tra il 3 e il 10 marzo 2020). La Polizia europea teme però che l’offerta di beni sanitari di scarsa qualità o del tutto falsificati possa continuare a crescere online, via via che le persone si troveranno in condizioni di non recuperarli diversamente.

Altri attacchi registrati nel periodo dalle forze di polizia e dagli Stati europei sono quelli legati ad attività di disinformazione collegate all’evoluzione del Covid-19: purtroppo, con questo tipo di minaccia (Hybrid Threat), le persone sono esposte a Fake News che si sostituiscono e discreditano le fonti ufficiali, condizionando in negativo le scelte di chi le riceve. Oggi molte istituzioni sono costrette a fare i conti con le Fake News: ad esempio, l’Organizzazione Mondiale della Sanità (WHO, World Health Organization) riporta sul suo sito tutte le affermazioni false che vengono diffuse sull’epidemia.

Anche il Cnaipic (Centro nazionale anticrimine informatico della Polizia postale) è impegnato nell’arginare le nuove truffe online, fake news e hacker in azione. “Abbiamo un incremento di criminalità informatica in questa situazione in cui siamo tutti a casa e sempre connessi, in uno stato di fragilità psicologica” ha detto Nunzia Ciardi, direttore del Servizio polizia postale. “L’invito dei nostri esperti è quello di fare attenzione, soprattutto alle mail ben fatte che offrono servizi connessi all’emergenza Covid-19 o che segnalano importanti prescrizioni mediche dell’Oms. Possono essere il mezzo mediante cui gli spietati hacker riescono a scaricare allegati malevoli in grado di raccogliere informazioni sull’incauto mittente. Se vediamo arrivare una mail da un medico o una comunicazione urgente relativa allo stato di allerta del Coronavirus, è facile essere tratti in inganno anche se non si è degli sprovveduti, basta un attimo di distrazione” ha aggiunto Nunzia Ciardi.

Anche per il CERT-PA, sono circolate varie campagne mail e PEC che, facendo leva sull’emergenza coronavirus, hanno promosso prodotti dalle dubbie funzionalità. In alcuni casi si è trattato di veri e propri malware, come è accaduto con le campagne Trickbot, mentre in altri casi sono stati pubblicizzati strumenti per il telelavoro di produttori minori. Di seguito i consigli di CERT-PA per difendersi dalle minacce:

- Non installare software sconosciuti o di dubbia provenienza, soprattutto se a seguito di sollecitazioni via mail. Nel caso sia un tecnico della vostra amministrazione/azienda a richiedere l’installazione, verificate attentamente il contesto: la mail era attesa? le frasi sono scritte con grammatica corretta? il software da installare ha un fine specifico? Eventuali link nella mail puntano a siti conosciuti? il mittente è corretto?

- I criminali si attengono al tema dei pagamenti, degli ordini o delle tasse per invogliarci a farci aprire un documento Word o Excel; inutile dire che anche il tema coronavirus è stato usato per questi fini. Non scaricare file compressi con estensione ZIP, RAR, TAR, GZ;

- Non cliccare su link che provengono da fonti sconosciute o sono allegati a messaggi sospetti;

- Prima di aprire un documento Word verificare che l’estensione sia DOCX e diffida delle estensioni DOCM o DOC;

- Prima di aprire file Excel verifica che l’estensione sia XLSX e diffida delle estensioni XSLM o XLS;

- Mantenere aggiornati i software;

- Non inserire mai username e password di lavoro su siti o programmi che non siano i tuoi o dell’amministrazione e dell’azienda per cui lavori.

Qui la Guida del CERT-PA per riconoscere ed evitare il Phishing.

A cura di:

Elena Vaciago

Associate Research Manager, The Innovation Group