La continua evoluzione delle minacce cyber rappresenta una delle sfide più importanti per i responsabili della Sicurezza e per la stessa resilienza delle organizzazioni, e uno degli ambiti più esposti e vulnerabili è da sempre quello degli Endpoint.

Negli ultimi anni abbiamo visto portare a termine attacchi con data breaches da milioni di record tramite Advanced Persistent Threats (APT), attacchi avanzati che hanno la caratteristica di essere persistenti, frammentati, rivolti a un ben preciso obiettivo e in grado di modificare costantemente le tecniche utilizzate. In questo modo gli hacker riescono ad aggirare le misure di sicurezza tradizionali, portare a termine alcune compromissioni iniziali e da queste spostarsi lateralmente nelle reti e nei sistemi, scalare privilegi e ove necessario permettere l’infiltrazione di ulteriori componenti malevoli in modo da facilitare le successive attività.

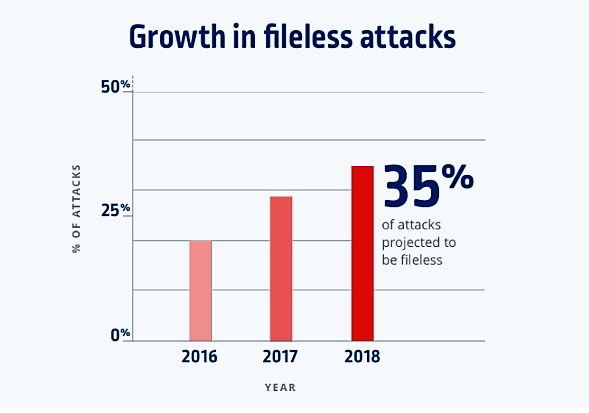

Una delle tecniche utilizzate dagli attaccanti nel corso di APT/attacchi mirati è il Fileless Malware (letteralmente, malware senza file) una compromissione che riesce facilmente ad evadere le tecniche antimalware tradizionali perché NON è veicolata da un file (come un attachment malevolo in una mail di phishing). In sostanza, il malware si installa sulla macchina sfruttando alcune vulnerabilità o in modo del tutto legittimo lo stesso sistema operativo Windows (in particolare PowerShell and Windows Management Instrumentation, WMI) e carica codice malevolo nella memoria RAM del sistema. Il reboot della macchina permette in genere di liberarsi del malware, ma anche una presenza per breve periodo può servire all’attaccante per ulteriori attività malevole.

Secondo Ponemon, questo tipo di attacco è in forte crescita (faranno uso di questa tecnica il 35% degli attacchi entro il 2018, secondo le proiezioni degli analisti[1]), e quello che preoccupa di più è che nella maggior parte dei casi gli attacchi fileless vanno a segno. Il motivo è che gli antivirus tradizionali non sono in grado di bloccare queste minacce, proprio per come funzionano. Come far evolvere la difesa e in particolare proteggere gli Endpoint, per far fronte a questi nuovi rischi?

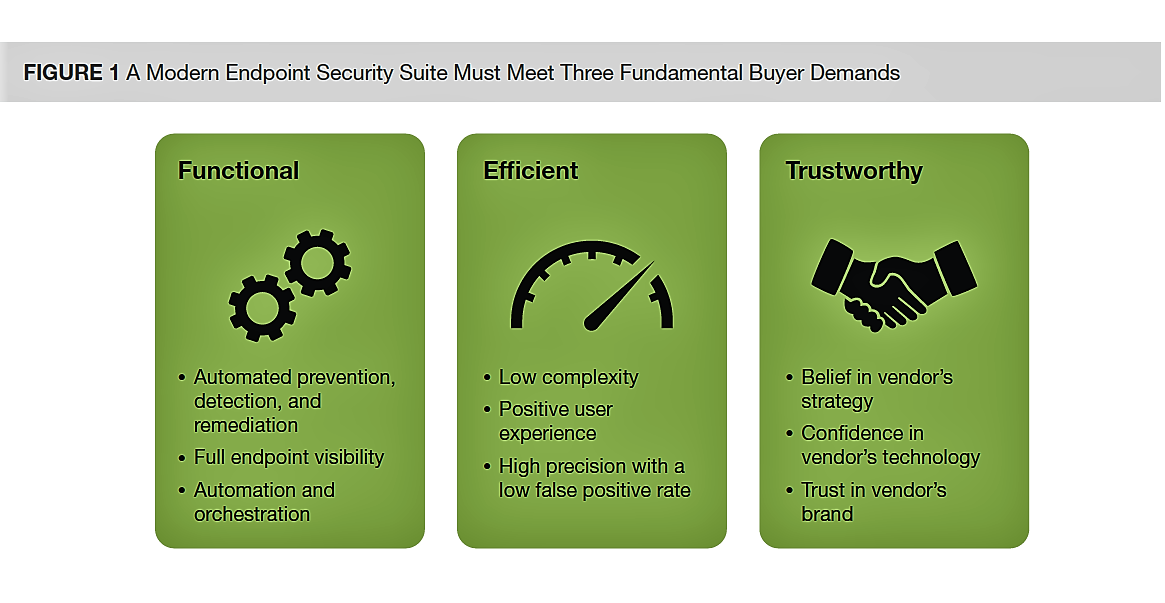

Gli endpoint degli utenti, PC e laptop, sono da sempre uno degli ambiti più esposti e vulnerabili: negli anni i team della security hanno focalizzato la propria attenzione sull’Endpoint Security integrando aspetti di prevenzione, rilevamento di malware e risposta automatica. Come riporta Forrester nel suo ultimo report “The Forrester Wave: Endpoint Security Suites, Q2 2018” per quanto riguarda la protezione degli Endpoint le aziende hanno fondamentalmente 3 richieste:

- Funzionali, ossia in grado di rispondere al meglio all’evoluzione delle minacce (come quelle citate in precedenza) incorporando i metodi più efficaci e le soluzioni più avanzate. In aggiunta, le suite di Endpoint Security dovranno offrire visibilità completa su tutto il parco degli endpoint e un elevato livello di automazione nella risposta.

- Efficienti, ossia in grado di abbassare la complessità di gestione (considerando che molti gap nella security sono la conseguenza di un carico di lavoro troppo elevato, troppe consolle da controllare ogni giorno, troppi falsi positivi e svariati punti di osservazione che limitano l’efficacia delle operazioni. Devono inoltre fornire una user experience semplificata e garantire un’elevata efficacia e precisione nelle decisioni.

- Affidabili: le aziende hanno oggi bisogno più che mai di scegliere soluzioni altamente affidabili, offerte da vendor a cui dare massima fiducia, scegliendo un brand perché se ne conosce e sottoscrive la strategia per il futuro.

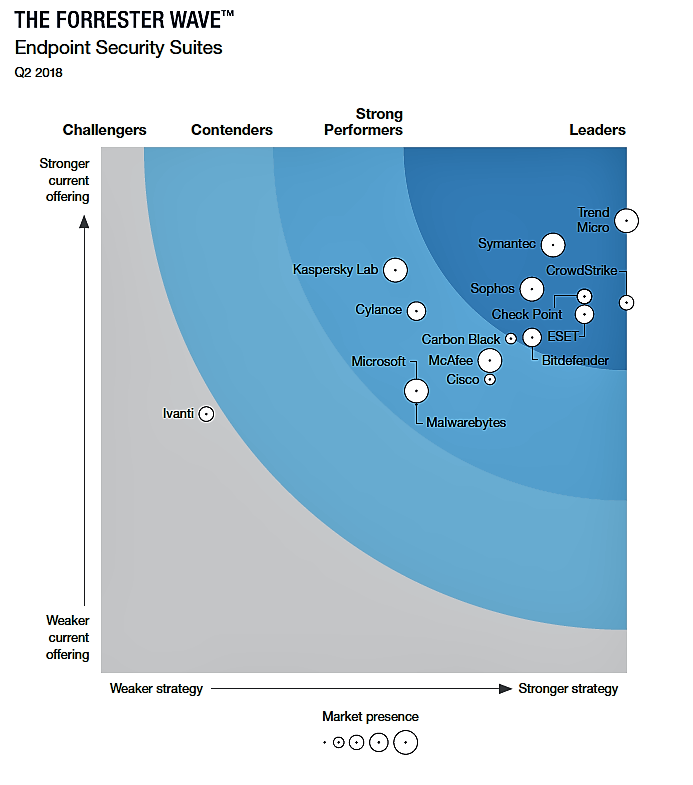

Forrester ha incluso nella sua valutazione[2] i 15 security vendor che soddisfacevano 3 principali criteri di inclusione: “avere una suite di sicurezza in grado di prevenire, rilevare e porre rimedio alle minacce per gli endpoint; una forte presenza aziendale sul mercato; un elevato grado di interesse per gli acquirenti aziendali”.

Posizionata tra i Leader di Forrester Research nell’area delle Endpoint Security Suite, Bitdefender grazie a GravityZone ha ricevuto il punteggio più alto nel supporto della piattaforma, nella roadmap di prodotto e nella scelta di partner OEM per i propri prodotti.

Come riporta il report di Forrester:

“Le aziende cercano suite di Endpoint Security che siano contemporaneamente efficaci nell’arrestare le minacce di oggi e che riducano la complessità operativa per il team di security. Inoltre cercano un vendor che sia anche un partner strategico nella difesa dei propri dati critici”.

“ … una delle caratteristiche maggiormente differenzianti di Bitdefender è l’estensione della sua rete di sensori, grazie alla scelta della società di licenziare la sua tecnologia core a vendor terze parti in ambiti anche diversi dalla tradizionale security (fino a network appliance e device IoT)”

e

“I clienti di Bitdefender hanno riscontrato capacità di prevenzione sopra la media, senza pregiudicare la user experience sull’Endpoint”.

L’offerta di Bitdefender è costituita da GravityZone, una piattaforma di sicurezza rivolta anche alla protezione di Hybrid Infrastructure complesse. Per ambienti fisici o virtuali, o per una combinazione di ambienti in sede di cloud privato o pubblico, GravityZone permette alle organizzazioni di gestire i rischi in modo drasticamente più rapido ed efficiente. A differenza dei vendor tradizionali, che puntano a mettere insieme forzatamente applicazioni Windows precedenti alla virtualizzazione e al cloud, Bitdefender GravityZone è nativo per gli ambienti di oggi e combina tutti i servizi di sicurezza di cui le aziende hanno bisogno in un’unica piattaforma, riducendo i costi per l’implementazione di un ambiente affidabile per tutti gli endpoint.

Maggiori informazioni su Bitdefender GravityZone.

Download del report “The Forrester Wave™: Endpoint Security Suites, Q2 2018” (by Chris Sherman, Salvatore Schiano, Christopher McClean, Madeline Cyr, Peggy Dostie).

A cura di:

Elena Vaciago, @evaciago

[1] The 2017 State of Endpoint Security Risk, Ponemon Institute, 2018

[2] The Forrester Wave: Endpoint Security Suites, Q2 2018, Forrester Research, 2018