Il settore manifatturiero è costituito da ecosistemi eterogenei, da interconnessioni tra siti distribuiti e supply chain estese, da una complessità e una molteplicità di attori (fornitori, produttori, partener). Nell’ultimo decennio, una rapida trasformazione digitale ha investito il settore manifatturiero aiutandolo a crescere, incrementare efficienza e redditività. Questo trend però ha anche esposto il settore industriale a una vasta gamma di minacce informatiche, rendendolo di fatto tra i più colpiti dagli attacchi informatici.

Nel corso del Meeting Annuale 2023 del World Economic Forum a Davos, i vertici aziendali hanno sottolineato la necessità di affrontare i rischi della cybersecurity del settore manifatturiero a livello di ecosistema. Ha preso così il via l’iniziativa Cyber Resilience in Manufacturing, guidata dal “Centre for Cybersecurity” e dal “Centre for Advanced Manufacturing and Supply Chains” del Forum, un gruppo di lavoro che ha coinvolto oltre 30 rappresentanti del settore manifatturiero globale. Obiettivo era quello di sviluppare linee guida operative su come ampliare la cultura della resilienza cibernetica.

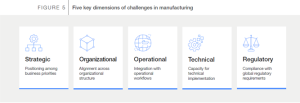

Da questa iniziativa nascono le cinque principali sfide per lo sviluppo di una cultura di resilienza cibernetica nell’ecosistema manifatturiero (riportate nel Report “Building a Culture of Cyber Resilience in Manufacturing” del WEF). In sostanza, le sfide sono:

- Strategiche. La cyber resilienza deve essere posizionata tra le priorità del business.

- Organizzative. Serve un allineamento completo attraverso la struttura organizzativa.

- Operative. Il cambiamento in ottica cyber resilienza deve prevedere un’integrazione con i workflow operativi dell’azienda.

- Tecniche. Bisogna dotarsi di competenze tecniche specifiche.

- Normative. Bisogna prevedere la compliance a un impianto normativo che è globale, complesso, in continuo aggiornamento.

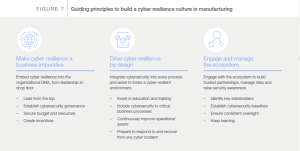

In risposta a queste sfide, l’iniziativa ha anche formulato tre principi guida per sostenere i manager della manifattura e della supply chain nell’instaurare una strategia pervasiva per lo sviluppo di una cultura di resilienza cibernetica nella loro organizzazione:

- Rendere la resilienza cyber una priorità aziendale. Incorporare la resilienza cibernetica nel DNA o nella struttura fondamentale dell’organizzazione, dalla leadership al reparto produttivo.

- Promuovere la resilienza cyber tramite il design. Integrare la sicurezza informatica nelle persone, nei processi e negli asset.

- Coinvolgere e gestire l’ecosistema. Costruire partnership fidate, gestire i rischi dei fornitori terzi e aumentare la consapevolezza sulla sicurezza identificando le parti interessate chiave.

Questi tre principi sono interconnessi e mutualmente collegabili, oltre che applicabili a qualsiasi settore manifatturiero e ubicazione. Nel Paper ogni principio è definito da linee guida aggiuntive, contestualizzato con considerazioni chiave e completato con casi d’uso manifatturieri reali per agevolare un’adozione e un’implementazione efficace.

I principali rischi informatici nel settore manifatturiero

L’impennata della connettività e della condivisione di dati nell’ecosistema manifatturiero ha ampliato l’esposizione del settore, rendendolo, per tre anni consecutivi, il più bersagliato da attacchi informatici, con una quota del 25,7% sul totale, e con il ransomware che costituisce il 71% di questi attacchi[1]. Date la complessità delle moderne supply chain, interruzioni lungo ampie catene del valore possono avere effetti a cascata, al di là del controllo effettuabile da parte di una singola realtà. Le complessità intrinseche della manifattura e delle supply chain richiedono quindi un approccio olistico alla mitigazione dei rischi informatici. Incorporare una cultura di resilienza cibernetica nel DNA dell’organizzazione diventa essenziale.

Gli attacchi informatici possono mettere in crisi le attività aziendali e le catene di approvvigionamento, vanificando i vantaggi della digitalizzazione e causando danni finanziari, di produttività, di reputazione persino danni fisici.

In effetti, il 57% degli attacchi informatici effettuati nel 2022 che prendevano di mira Operation Technologies (OT) ha avuto conseguenze fisiche reali, tra cui: interruzioni alla produzione, incidenti che hanno danneggiato le apparecchiature, incidenti che hanno messo a rischio i lavoratori sul campo[2]. Il numero degli attacchi informatici continua a crescere anno dopo anno, con gli attacchi basati sull’estorsione che rimangono un tipo prominente. Nel 2023, i pagamenti del ransomware hanno raggiunto un valore record di 1,1 miliardi di dollari[3]. Nel corso del 2023, il numero degli attacchi ransomware all’infrastruttura industriale è raddoppiato, facendoli diventare una minaccia significativa. Il ransomware rimane la principale preoccupazione per l’industria, con il 40% dei partecipanti al sondaggio sulla resilienza cibernetica nella manifattura che lo classifica al primo posto tra le minacce più pericolose. Secondo ricerche recenti, gli attacchi ransomware alle organizzazioni industriali sono aumentati di quasi il 50% nel 2023[4]. Le organizzazioni manifatturiere rappresentano un obiettivo attraente per gli attacchi ransomware, data la loro scarsa tolleranza all’inattività e il loro livello relativamente basso di maturità cibernetica rispetto ad altri settori.

Inoltre, queste industrie spesso investono poco nella resilienza cibernetica, principalmente a causa dei costi sostanziali associati al ridisegno delle linee di produzione e all’aggiornamento dell’attrezzatura. Tra i rischi significativi che affrontano le organizzazioni manifatturiere, il social engineering e il phishing, classificati come le seconde minacce cibernetiche più prominenti in generale, sono stati identificati dal 34% dei partecipanti al sondaggio. Seguono da vicino, gli attacchi alla supply chain che hanno conquistato la terza posizione. Le minacce interne e gli attacchi di denial of service sono stati classificati più in basso nell’intera gerarchia delle minacce cibernetiche.

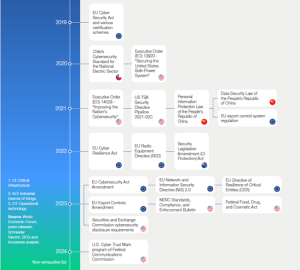

A questo si aggiunga la sfida collegata a una gestione della compliance normativa sempre più complicata dalla numerosità dei regolamenti che sono stati stipulati negli ultimi anni in ambito cybersecurity (la figura successiva riporta alcuni di questi).

Come coinvolgere l’ecosistema sui temi della cyber resilienza

Un aspetto che caratterizza il mondo manifatturiero è la presenza di un ecosistema di attori, composto da un’eterogeneità di aziende e realtà diverse, tra cui fornitori di materie prime e imballaggi, strutture di produzione, linee di assemblaggio, fornitori di servizi, produttori di equipaggiamenti originali (OEM), venditori, fornitori di logistica e trasporti, centri di condivisione e analisi delle informazioni (ISAC) e autorità regolatorie. All’interno di questo ecosistema, le industrie produttive sono sia clienti sia fornitori di prodotti e/o componenti. Le organizzazioni manifatturiere devono stabilire quindi partnership fidate e basarle su un aumento della consapevolezza sulla sicurezza attraverso tutto l’ecosistema.

I suggerimenti emersi dalla ricerca per raggiungere l’obiettivo di elevare la cyber resilienza attraverso un ampio ecosistema di attori sono:

- Identificare le parti chiave interessate

- Concordare su alcune baseline della cybersecurity

- Garantire una supervisione coerente

- Continuare a imparare dall’esperienza

Identificare le parti chiave interessate

L’individuazione dei membri critici dell’ecosistema, le dipendenze e la valutazione dei rischi sistemici derivanti da fornitori condivisi è essenziale.

Considerazioni principali:

- Includere i membri critici dell’ecosistema nelle valutazioni dei rischi della sicurezza informatica e identificare le dipendenze e i rischi sistemici da fornitori e venditori comuni. Approfittare della condivisione delle informazioni sulle minacce tramite comunità ISAC (Information Sharing and Analysis Centers).

- Dare priorità ai fornitori identificando quelli più critici e più vulnerabili. Questo comporta il riconoscimento dei fornitori che rappresentano una minaccia per le operazioni manifatturiere e l’identificazione dei fornitori critici le cui operazioni potrebbero mettere a rischio la produzione in caso di attacco informatico.

Domande da porsi sono:

- Abbiamo identificato tutte le parti interessate all’interno del nostro ecosistema?

- Abbiamo compreso le dipendenze e le interconnessioni tra queste parti interessate?

Concordare su alcune baseline della cybersecurity

Definire profili di sicurezza basati sul rischio e integrare baseline di sicurezza per i fornitori è un passo cruciale per garantire una resilienza cibernetica completa in tutto l’ecosistema.

Considerazioni principali:

- Fornitori di livello superiore. Definire profili di sicurezza basati sul rischio e requisiti in base alla criticità dei fornitori e dei venditori. Assicurare il supporto esecutivo per le attività di gestione del rischio dell’ecosistema.

- Integrare baseline di sicurezza. Stabilire processi per limitare i danni finanziari e di reputazione incorporando controlli di sicurezza informatica nei contratti di terze parti e rendere le norme e le migliori pratiche di sicurezza informatica vincolanti contrattualmente per partner e fornitori.

- Costruire partnership fidate e garantire dialoghi continui con i fornitori in tutto l’ecosistema. Con l’aumento della dipendenza da prodotti e software di terze parti, la collaborazione prima dell’integrazione e dell’operatività dei prodotti aiuta ad aumentare la consapevolezza sulla sicurezza, l’allineamento e le basi della sicurezza.

Domande da porsi sono:

- Abbiamo definito standard minimi di sicurezza informatica per i partner del nostro ecosistema?

- Come possiamo garantire che questi standard siano applicati in modo coerente?

Garantire una supervisione coerente

Le organizzazioni devono garantire una sorveglianza costante delle vulnerabilità dell’ecosistema, condurre revisioni periodiche dei processi e applicare regolarmente patch e aggiornamenti.

Considerazioni chiave:

- Garantire la conformità all’audit. Imporre controlli per l’accesso dei fornitori alla produzione, compreso l’accesso remoto sicuro e le politiche su come i fornitori e i fornitori di servizi accedono alla rete di produzione e trasferiscono file.

- Monitorare regolarmente l’ecosistema. Con l’evoluzione rapida delle minacce informatiche, è importante monitorare le vulnerabilità internamente ed esternamente. Sebbene le certificazioni esistenti e globalmente riconosciute nel settore e nella cybersecurity siano ottimi custodi per la due diligence iniziale e annuale, è fondamentale mantenere aperto un canale continuo di comunicazione e revisione con le terze parti critiche.

- Revisione e aggiornamento. Assicurarsi che il patching regolare sia allineato con le organizzazioni partner nella catena di approvvigionamento. Rivedere continuamente i processi e gli aggiornamenti e attuare un processo di gestione dei cambi.

Domande da porsi sono:

- Stiamo monitorando e valutando regolarmente i rischi della sicurezza informatica all’interno del nostro ecosistema?

- Come possiamo migliorare i nostri meccanismi di supervisione per individuare e rispondere meglio alle minacce emergenti?

Continuare a imparare dall’esperienza

Il continuo apprendimento è fondamentale per restare al passo con le minacce informatiche in evoluzione e poter far leva su una cultura di resilienza cibernetica.

Considerazioni chiave:

- Coltivare una cultura di apprendimento solida, dove l’esplorazione delle minacce emergenti e l’analisi degli errori del passato non solo sono incoraggiate ma accolte con favore. Favorire un ambiente in cui apertura e trasparenza siano apprezzate, così che le organizzazioni possano affrontare proattivamente le vulnerabilità e rafforzare le proprie capacità di resilienza cibernetica.

- Stabilire una cultura che coinvolga l’intero ecosistema. Promuovere la collaborazione e la condivisione delle conoscenze tra talenti informatici di varie funzioni – ad esempio tra esperti di IT e OT – consente alle persone di cogliere spunti da prospettive ed esperienze diverse, arricchendo la loro comprensione delle sfide e delle soluzioni in materia di sicurezza informatica.

Domande da porsi sono:

- Stiamo promuovendo una cultura di apprendimento continuo e condivisione delle conoscenze in materia di sicurezza informatica?

- Quali misure possiamo adottare per permettere ai dipendenti di rimanere aggiornati sulle ultime minacce informatiche e sulle strategie di mitigazione?

Accedi al Report “Building a Culture of Cyber Resilience in Manufacturing” del WEF