Enisa, l’Agenzia europea per la Cybersecurity, ha rilasciato le sue “Good Practices per la sicurezza dell’IoT”, una guida efficace per disegnare nuovi oggetti connessi (IoT) che siano il più possibile “intrinsecamente sicuri”.

“Esaminando l’intero ciclo di vita dei dispositivi e servizi dell’Internet degli oggetti, abbiamo voluto contribuire, assieme agli esperti del settore, alla creazione di linee guida di cybersecurity per tutta la durata del loro funzionamento: dai requisiti di progettazione allo sviluppo, dalla manutenzione allo smaltimento”, ha spiegato in una nota allo studio il direttore esecutivo dell’Enisa, Juhan Lepassaar. “Il motivo è chiaro: la sicurezza non riguarda solo il prodotto finale, ma tutti i processi necessari al suo sviluppo”.

Il mondo dell’IoT appare sempre più esposto ai rischi della rete. Per citare alcune notizie recenti,

- Molti dei device di Amazon (come ha rivelato di recente la società di cybersecurity ESET), la prima generazione di Amazon Echo su cui gira l’assistente Alexa e l’ottava generazione dei Kindle, soffrono di una vulnerabilità di tipo Krack (ossia Key Reinstallation Attacks), in base alla quale, un attaccante utilizzando una rete WiFi ha la possibilità di inserirsi nella connessione tra server e client, modificando la chiave crittografica dei dati. In questo modo un hacker riesce a decriptare qualsiasi dato trasmesso dalla vittima tra social e siti web, intercettando password o cookie di sessione.

- L’FBI USA ha lanciato un proprio avviso, avendo osservato una crescita di azioni malevole che hanno come obiettivo l’industria automotive, allo scopo di esfiltrare dati dei clienti, password di account di rete, dettagli relativi alle reti enterprise. Secondo l’FBI, nel prossimo futuro, via via che le automobili connesse a Internet e autonome andranno a collezionare grandi quantità di dati, sia assisterà a una crescita dell’attenzione degli hacker verso questi target.

- Secondo il report The Hunt for IoT di F5 Labs, il numero di botnet basate su IoT, o Thingbot, è in grande crescita: tra ottobre 2018 e gennaio 2019 sono state individuate 26 nuove botnet basate su oggetti in rete (un numero molto elevato, se confrontato alle 6 del 2017 e alle 9 del 2016). La più nota Thingbot è Mirai, caratterizzata da un modello di scansione distribuito che le permette di auto-riprodursi. L’Europa sarebbe oggi la regione con il maggior numero di scanner Mirai (dispositivi IoT compromessi che cercano di diffondere l’infezione), superiore a qualsiasi altra area del mondo. Tra i dispositivi più attaccati dalle Thingbot abbiamo: i router SOHO (Small Office / Home Office), le telecamere IP, i DVR, gli NVR e le TVCC. Inoltre, dall’analisi è emerso che nel 30% delle nuove Thingbot scoperte, sono sfruttate, nell’attacco ai device IoT, vulnerabilità note (Common Vulnerabilities and Exposures – CVE).

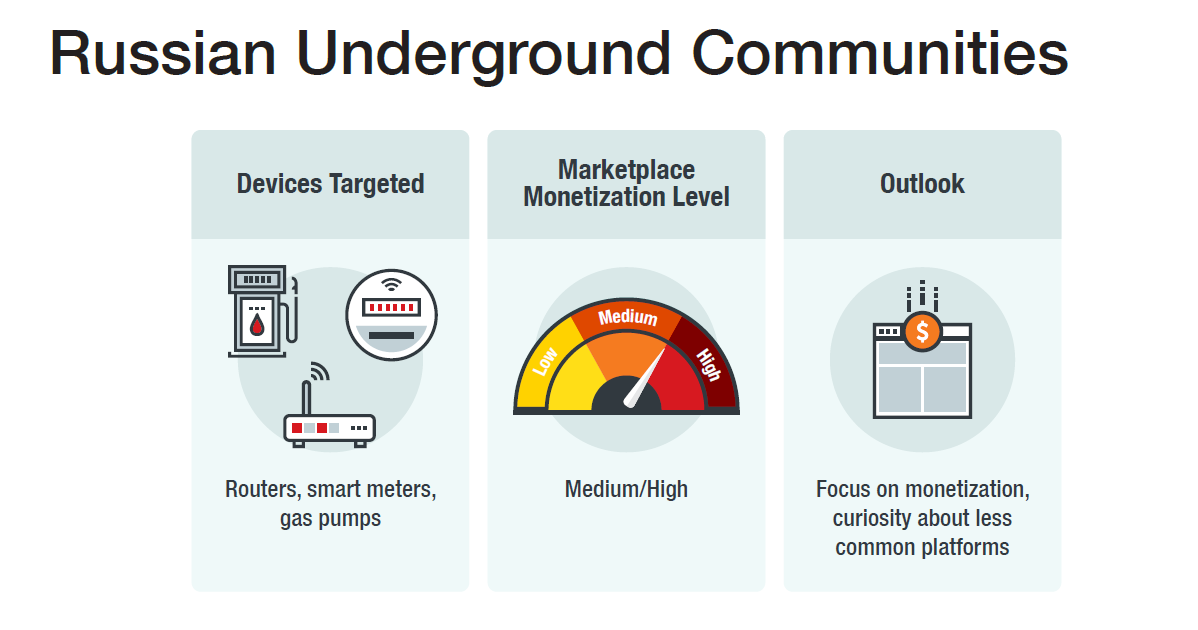

- Un’analisi che ha preso come riferimento le attività delle community di hacker underground (riportata nel report “Uncovering IoT Threats in the Cybercrime Underground” di Trend Micro), in particolare considerando quelle in lingua russa, portoghese, inglese, araba e spagnola, ha portato a identificare gli argomenti discussi con maggiore frequenza. È emerso così che l’interesse degli hacker è sempre più spesso rivolto a sfruttare le vulnerabilità degli oggetti del mondo IoT (in particolare router, smart meter con software custom, pompe del gas e botnet basate su router) che sono sfruttate con modelli di monetizzazione. Dall’analisi è anche emerso che l’underground russo è quello più ricco di informazioni tecniche e dettagli volti a favorire l’hacking dell’IoT.

Il Report “Good Practices for Security of IoT” di Enisa considera innanzi tutto i modelli di sviluppo dei software, proponendo una guida per la progettazione sicura. Allo stesso tempo mira a stabilire un punto di riferimento per lo sviluppo di soluzioni sicure integrate alla progettazione, cioè “by design”, con la sicurezza che diventa requisito fondamentale nella progettazione e nello sviluppo del codice.