Il documento LEARNING LESSONS FROM THE CYBER-ATTACK – British Library cyber incident review dello scorso 8 marzo 2024, fornisce una panoramica dell’attacco informatico avvenuto nell’ottobre 2023 alla British Library, ne esamina le implicazioni sulle operazioni della biblioteca, sull’infrastruttura futura, sulla valutazione del rischio e sulle lezioni apprese.

Dopo un’ampia indagine forense condotta dalla British Library e dai suoi esperti in sicurezza informatica, il documento illustra in dettaglio quando e come è avvenuto l’attacco, inclusa una presunta fase di ricognizione ostile alcuni giorni prima dell’attacco principale del 28 ottobre scorso.

Il gruppo criminale responsabile dell’attacco, la gang ransomware Rhysida, ha copiato ed esfiltrato circa 600 GB di file, inclusi dati personali degli utenti della biblioteca e del personale. Quando è diventato chiaro che nessun riscatto sarebbe stato pagato, questi dati sono stati messi all’asta e successivamente diffusi nel dark web.

Gli attaccanti hanno anche criptato dati e sistemi e distrutto alcuni server per ostacolare il recupero dei sistemi. L’impatto maggiore è stato sull’infrastruttura della Biblioteca, la cui ricostruzione è stata poi avviata. I servizi di ricerca sono stati gravemente limitati nei primi due mesi e sono successivamente rimasti incompleti, nonostante il riavvio successivo di una versione ricercabile del catalogo online.

Il documento descrive la risposta alla crisi, durante la quale sono emersi come fondamentali l’impegno del personale e le comunicazioni interne. La biblioteca ha poi avviato un programma di Ricostruzione e Rinnovo per ripristinare i servizi e rinnovare l’infrastruttura tecnologica.

L’attacco è avvenuto nel contesto di un’infrastruttura tecnologica legacy della biblioteca, con piani di investimento per ridurre il rischio futuro e migliorare la sicurezza che erano stati approvati ma ancora in fase di implementazione. Il documento mira a condividere le lezioni apprese dall’esperienza della British Library per aiutare altre istituzioni ad affrontare simili sfide.

Come si è svolto l’attacco ransomware alla British Library

Il 28 ottobre 2023, la British Library è stata colpita da un significativo attacco ransomware, rivendicato dalla banda Rhysida, che ha compromesso la maggior parte dei sistemi online della biblioteca. L’attacco ha esfiltrato dati, criptato o distrutto parti sostanziali del patrimonio di server e bloccato tutti gli utenti dalla rete.

L’intrusione è stata identificata come un incidente importante alle 07:35 del 28 ottobre 2023 quando un membro del Team Tecnologico non è riuscito ad accedere alla rete della biblioteca. Dopo l’identificazione iniziale, il Piano di Gestione degli Incidenti è stato attivato e alle 09:15 è stato invocato il piano di gestione delle crisi della Biblioteca. Il Comitato di risposta alla crisi è stato convocato alle 10:00 tramite videochiamata WhatsApp.

La National Cyber Security Centre (NCSC) e NCC Group, consulenti esperti in sicurezza informatica, sono stati immediatamente coinvolti per supportare la gestione della risposta. La Biblioteca ha anche informato l’Information Commissioner’s Office (ICO) e altre autorità regolatorie. È stata avviata una cooperazione con l’ICO per l’indagine sull’incidente e sono state fornite regolari risposte e aggiornamenti.

La Biblioteca ha comunicato attivamente con utenti e personale riguardo alla divulgazione dei loro dati personali e ha fornito consigli su come proteggere i propri dati. Si è anche acquistato un prodotto di monitoraggio del credito e protezione dell’identità per massimizzare la protezione finanziaria del personale e degli utenti. Gli specialisti hanno condotto un’analisi dettagliata dell’attacco e il rapporto dei loro risultati è stato discusso dal Consiglio il 21 novembre 2023.

Come sono entrati gli attori malevoli

Il modo in cui è stato ottenuto l’accesso è stato investigato dai consulenti, i quali hanno concluso che non è possibile essere certi del punto esatto di ingresso nella rete della Biblioteca, a causa dei danni gravi causati al nostro patrimonio di server dall’attacco e delle misure anti-forensi adottate dagli attaccanti.

Tuttavia, il primo accesso non autorizzato alla nostra rete è stato individuato presso il server dei servizi terminali. Questo server terminale era stato installato nel febbraio 2020 per facilitare l’accesso efficiente per partner esterni fidati e amministratori interni IT, in sostituzione del precedente sistema di accesso remoto, valutato come insufficientemente sicuro. L’uso remoto si è espanso durante la successiva pandemia di Covid-19 a causa dell’aumentata necessità di lavoro remoto e della gamma di progetti IT in corso con il supporto di terze parti.

La Biblioteca utilizza numerosi partner per lo sviluppo software, la manutenzione IT e altre forme di consulenza, i cui dipendenti hanno vari livelli di accesso alla rete o infrastruttura a seconda del loro contratto e del livello di supervisione o screening effettuato. La fonte più probabile dell’attacco è quindi stata la compromissione delle credenziali di un account privilegiato, eventualmente tramite un attacco di phishing o spear-phishing o un attacco brute force (in cui le password vengono ripetutamente provate contro l’account di un utente).

L’uso crescente di fornitori esterni all’interno della rete era stato notato dal gruppo di governance delle informazioni aziendali (CIGG) della Biblioteca alla fine del 2022, e l’aumento della complessità nella gestione del loro accesso già segnalato come un rischio. Era prevista una revisione delle disposizioni di sicurezza relative alla gestione dei terzi per il 2024; sfortunatamente, l’attacco è avvenuto prima che fossero completati questi prerequisiti necessari per questo lavoro.

Il server che gestiva questi accessi era protetto da firewall e software antivirus, ma l’accesso non era soggetto a Autenticazione Multifattore (MFA). L’MFA era stato introdotto in tutta la Biblioteca nel 2020 per aumentare la protezione di tutte le attività remote relative alle applicazioni cloud come email, Teams e Word, ma per motivi di praticità e di costo, era stato deciso che la connettività al dominio della British Library (compreso l’accesso al log-in delle macchine e l’accesso ai server in loco) sarebbe stato escluso dall’implementazione di MFA, in attesa di ulteriori rinnovi.

Anche se il software di monitoraggio della Biblioteca non ha isolato automaticamente l’intrusione alla fonte, è intervenuto in alcune azioni e ha impedito ulteriori intrusioni in alcune parti dell’infrastruttura tecnologica della Biblioteca. Un diverso sistema software ha identificato e impedito con successo l’attacco di crittografia sui computer portatili e fissi.

Copia e compromissione dei dati

Obiettivo della gang di ransomware sembra essere stato la copia e la rimozione di dati personali o sensibili che potessero essere monetizzati sia mediante il pagamento di un riscatto da parte dell’organizzazione sia mediante la vendita nel dark web. I dati copiati ammontano a circa 600 GB di file, che in termini reali equivalgono a poco meno di mezzo milione di documenti individuali. L’analisi dettagliata di questi dati è tuttora in corso.

Basandosi sull’analisi dei consulenti, si pensa che gli attaccanti abbiano utilizzato tre metodi di attacco per identificare e copiare questi documenti.

In primo luogo, un attacco mirato ha copiato i record appartenenti al settore Finanza, Tecnologia e Risorse Umane con una copia di intere sezioni dei drive di rete. Questi file rappresentano circa il 60% del contenuto copiato nell’attacco. In secondo luogo, un attacco basato su parole chiave ha scansionato la rete per qualsiasi file o cartella che utilizzasse determinate parole chiave sensibili nella sua denominazione, come ‘passaporto’ o ‘confidenziale’, e ha copiato file non solo dalle reti aziendali ma anche dai drive utilizzati dal personale per scopi personali. I file e le cartelle copiati in questo modo rappresentano circa il 40% dei documenti copiati.

In terzo luogo, gli attaccanti hanno dirottato utility native (ad es. strumenti IT utilizzati per amministrare la rete) e le hanno utilizzate per creare forzatamente copie di backup di 22 dei database della Biblioteca, successivamente esfiltrati dalla rete. Si ritiene che alcuni di questi database contengano dettagli di contatto di utenti esterni e clienti, anche se non si è ancora in grado di analizzare esattamente quali dati sono stati copiati in questo modo fino a quando alcune delle capacità dell’infrastruttura del database non saranno ripristinate.

Il programma per il recupero a lungo termine

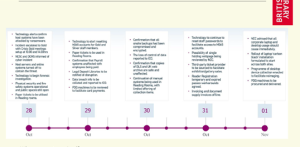

Il 20 dicembre 2023, il Consiglio della British Library ha approvato una proposta per istituire un nuovo programma di Ricostruzione e Rinnovo al fine di pianificare, coordinare e realizzare il recupero a lungo termine della Biblioteca. Questo ha preso il posto dei Team di Risposta alla Crisi poiché il periodo di crisi immediata è stato considerato concluso. Come mostra la figura successiva, sono state previste 3 fasi distinte, che si sono svolte contemporaneamente:

Fase 1 – Risposta: fase di gestione immediata della crisi.

Fase 2 – Adattamento: fase di 6 mesi per identificare e implementare soluzioni provvisorie per ripristinare servizi, processi interni e partenariati.

Fase 3 – Rinnovamento: fase di 18 mesi per creare una nuova infrastruttura resiliente e fornire soluzioni permanenti, sia attraverso l’aggiornamento o l’adattamento dei sistemi esistenti sia attraverso la realizzazione di nuovi sistemi ove necessario.

Leggi il documento completo: https://www.bl.uk/home/british-library-cyber-incident-review-8-march-2024.pdf