L’attacco riconducibile al ransomware Ryuk alla Bonfiglioli Riduttori, avvenuto tra l’11 e il 13 giugno scorso, con una richiesta di riscatto per 340 Bitcoin (pari a 2,4 milioni di euro, una cifra molto alta che però non è stata pagata), come noto ha avuto impatti importanti: l’arresto delle attività in vari stabilimenti (a Forlì la produzione si è fermata per un giorno intero), oltre alla necessità di intervenire con un’ampia task force per disinnescare il malware e sanificare l’azienda, e infine, nuovi investimenti in misure e servizi di sicurezza cyber.

Non era la prima volta che il gruppo Bonfiglioli, con stabilimenti e filiali in tutto il mondo, subiva un tentativo di frode informatica, come ha dichiarato Sonia Bonfiglioli, Presidente del gruppo bolognese, rendendo pubblici i fatti. Tra i precedenti tentativi di frode l’azienda aveva dovuto respingere: attacchi di phishing, false mail da finti fornitori, attacchi di Business Email Compromise con richiesta di pagamenti su Iban modificati. Nell’ultimo caso però la gravità dell’evento è stata molto elevata: “Questo era un attacco mirato e forse pensato per usarci come cavallo di troia e raggiungere le altre realtà con cui lavoriamo” ha detto Sonia Bonfiglioli. Nessun dato sensibile è stato trafugato, ma i danni economici ci sono stati, legati al rallentamento della produzione e ad un blocco forzato dei server colpiti per alcuni giorni.

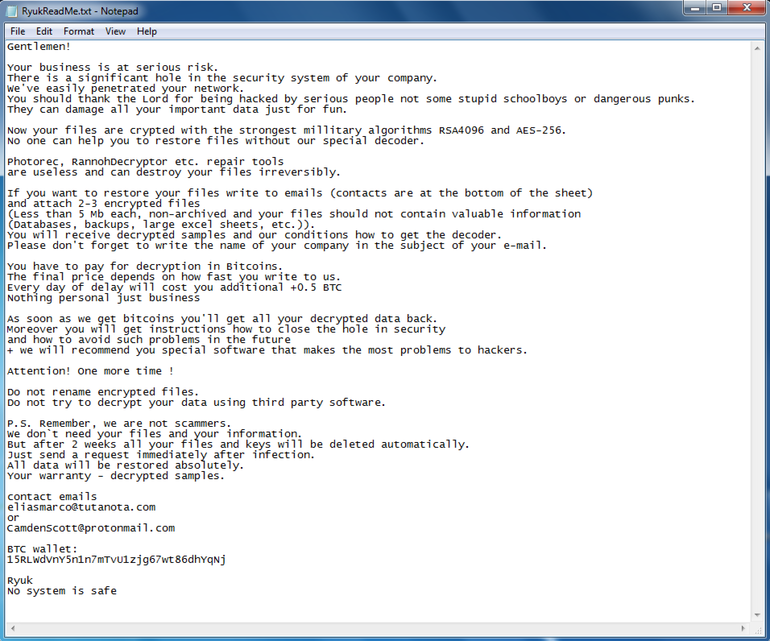

Il ransomware Ryuk: all’origine dell’attacco

L’azienda ha capito ben presto di essere caduta vittima di un ransomware, Ryuk (dal nome di un personaggio del manga Death Note), che nello specifico sarebbe riuscito a disattivare alcuni sistemi di controllo aziendale e a cifrare una gran quantità di dati archiviati sui server della ditta. Da qui anche l’attribuzione dell’attacco a un gruppo criminale composto da hacker russi noto con il nome di Grim Spider, attivo fin da agosto 2018 e conosciuto per l’utilizzo di malware molto sofisticati, in attacchi mirati a singole organizzazioni di grande dimensione, sempre a scopo di estorsione e ricatto.

Figura 1: Ryuk, uno “Shinigami” (demone) del manga “Death Note”

Qual è stata la risposta all’attacco in Bonfiglioli

Importante è stata soprattutto la velocità con cui è stata affrontata l’aggressione digitale (come riporta in un recente Post il provider utilizzato da Bonfiglioli, Yarix, divisione sicurezza di Var Group):

- Una prima fase di contenimento (nei primi 3 giorni) è culminata nell’isolamento del malware fino ad interrompere ogni possibile comunicazione verso i sistemi remoti,

- Una successiva fase di eradicazione (nei successivi 10 giorni) ha visto l’impiego di software intelligenti di ultima generazione.

Nello specifico, i professionisti di Yarix hanno utilizzato un sistema EDR (Endpoint Detection&Response), per distinguere ed interpretare, sul piano qualitativo oltre che quantitativo, i comportamenti malevoli del malware.

Un po’ di storia sul ransomware Ryuk

Ryuk è conosciuto da quasi un anno dagli esperti di cybersecurity. Questi attacchi hanno cominciato ad essere osservati a partire da agosto 2018, e da subito si sono notate delle peculiarità: pur non diffondendosi moltissimo, questo ransomware, mirato a singole organizzazioni di grande dimensione, chiede riscatti elevatissimi (in genere con un prezzo commisurato all’azienda colpita).

Nella prima campagna di agosto 2018, Ryuk riesce infatti a ottenere pagamenti per 680.000 dollari in due settimane, e viene inizialmente attribuito al gruppo Lazarus della Corea del Nord (ma poi questa attribuzione sarà cambiata a favore di un gruppo russo o in est Europa). Gli attaccanti svolgono operazioni molto approfondite di mappatura e compromissione del network e furto di credenziali, prima di installare Ryuk e altri malware che di solito arrivano insieme. Anche la nota in cui si richiede il riscatto è scritta in modo molto appropriato:

Figura 2: Una delle richieste di riscatto del ransomware Ryuk

A dicembre 2018 si comincia quindi a parlare di come il ransomware stia evolvendo perso un “Targeted Ransomware”, e Ryuk (oltre all’altro infausto ransomware SamSam) è un esempio di questo trend. Gli hacker che utilizzano queste tecniche cercano sempre di acquisire credenziali di accesso da amministratore, perché solo così sono in grado di fare i danni maggiori e quindi a chiedere ricatti elevati.

Negli Stati Uniti si susseguono per tutta la seconda parte del 2018 numerosi attacchi con Ryuk, che confermano le attività da parte di queste gang, rivolte soprattutto al settore industriale, sanità, pubblica amministrazione e utilities.

In ottobre 2018, viene presa di mira la Onslow Water and Sewer Authority (OWASA), gestore di servizi idrici che per diverso tempo fa a meno dei propri PC (ma per fortuna continua ad erogare i propri servizi, in quanto gli impianti e i dati dei clienti non sono stati raggiunti dal ransomware).

Figura 3: https://www.onwasa.com/

Due attacchi sono poi sferrati durante il periodo natalizio: il primo rivolto a un Cloud hosting provider, Dataresolution.net, durante il quale, entrando con un account compromesso, gli hacker hanno accesso all’intero datacenter e causano l’arresto del network. Il provider ha garantito ai clienti che nessun dato è stato compromesso (ma ci sono buone probabilità che qualche informazione sia andata persa).

Il secondo, sempre con il ransomware Ryuk, il 27 dicembre 2018 prende di mira un editore, Tribune Publishing, e mette quindi in crisi la capacità di questo di stampare i giornali.

A marzo 2019, sotto i colpi di Ryuk cadono i sistemi informatici dello Stato della Georgia: pochi giorni dopo aver informato i residenti che i sistemi informatici pubblici hanno subito un attacco hacker, ed essere quindi passati ad usare la carta invece che i PC, gli uffici pubblici della contea di Jackson (Stato della Georgia) pagano un riscatto di 400mila dollari per riavere accesso ai file. Kevin Poe, Direttore della contea, spiega che rifare tutta la rete sarebbe costato di più e avrebbe richiesto più tempo. Ora la contea sta collaborando con l’FBI, anche allo scopo di non ripetere l’esperienza.

A giugno 2019 però, è la volta della Florida: il consiglio comunale di Riviera Beach (Contea di Palm Beach, Stato della Florida) si riunisce e decide di pagare il riscatto (65 Bitcoin, circa 600mila dollari, la cifra più alta pagata da una città per un ransomware – nel caso del ransomware RobbinHood che ha bloccato Baltimora per mesi, erano stati chiesti 13 Bitcoin, all’epoca circa 80.000 dollari). Il malware si diffonde inizialmente da una mail aperta nel dipartimento di polizia (!), per poi attaccare i sistemi degli uffici municipali, il sito web, la posta elettronica, i telefoni VoIP, il sistema di pagamento del gestore dei servizi idrici. Anche il call center della città deve fare a meno dei PC: tutto viene registrato su carta. Inizialmente, l’investigazione dell’FBI e del U.S. Secret Service and Department of Homeland Security non porta a identificare il ransomware, ma poi è un fornitore di servizi di cybersecurity a capire che si è trattato di un targeted ransomware, partito da uno studio attento del network per infliggere il maggior danno alla città e quindi aumentare le probabilità di pagamento del riscatto.

Altri attacchi riconducibili a Ryuk sono avvenuti in Stuart (florida) e Imperial County (California): nel secondo caso – a fronte di un riscatto che chiedeva 1,2 milioni di dollari – si è deciso di non pagare, ma il costo per la ricostruzione dei sistemi è stato superiore (1,6 milioni di dollari). Se non altro, i fondi non sono andati ai cyber criminali …

A conferma dell’estrema pericolosità del ransomware, anche il National Cyber Security Centre (NCSC) del Regno Unito ha emesso di recente un comunicato per avvisare dell’attività riscontrata con il ransomware Ryuk, associato ai malware Emotet e TrickBot. Il primo, come detto, è un trojan utilizzato per il download di ulteriore malware, mentre TrickBot è specificatamente disegnato per il furto di credenziali di login dalle applicazioni. Come riporta l’NCSC, Ryuk è un’infezione persistente, quindi un APT, che si preoccupa innanzi tutto di fermare alcune versioni di software antimalware, e quindi volto a installare la versione più opportuna di Ryuk in base al tipo di architettura di sistema usata dall’azienda.

Come difendersi dal ransomware

L’esperienza di Bonfiglioli Riduttori è stata resa pubblica (e di questo bisogna essere molto grati al management dell’azienda italiana) e ora si può quindi ragionare su quanto avvenuto, oltre che sui rischi ancora ben presenti per le aziende italiane, visto la frequenza con cui sta apparendo questo ransomware.

Con riferimento alle “Lessons Learned”, va sottolineato che l’intervento in tempi strettissimi ha avuto come prima conseguenza positiva il salvataggio di dati come i disegni dei prodotti. Per le imprese manifatturiere del Made in Italy (oggi oggetto di moltissimi attacchi mirati) è fondamentale dotarsi di un piano per salvaguardare da qualsiasi rischio le informazioni più critiche.

Va poi sottolineato che la principale protezione dal ransomware è la prevenzione. Quindi, antivirus, sistemi operativi e browser aggiornati, backup sicuri dei dati. Ma anche sistemi di sicurezza perimetrali, segregazione e segmentazione delle aree, Vulnerability Assessment e Penetration Test. Poi, molta attenzione a preparare tutto il personale contro eventuali azioni di phishing (che come detto, è il principale vettore di ingresso di Ryuk). Buone regole per evitare l’infiltrazione iniziale sono:

- Protezione degli account con privilegi (PAM);

- Servizi antiphishing/antispam;

- Formazione delle persone perché oggi mail di dubbia provenienza, o contenente allegati potenzialmente pericolosi, sia segnalata alla security interna.

Nel caso in cui invece l’attacco sia andato a segno, non conviene mai pagare il riscatto, sia perché non è assolutamente sicuro il fatto di riottenere i dati/i file, sia perché il pagamento non assicura che l’azienda possa essere colpita una seconda volta.

Per rimuovere definitivamente il ransomware, esistono istruzioni pubblicate online, ma naturalmente, vista la gravità del fatto, il consiglio è di affidarsi a una società di professionisti della cybersecurity. Le buone pratiche in caso di incidente sono quelle volte a ripristinare tutto l’ambiente e contestualmente a raccogliere quante più informazioni possibili sugli attacchi, quindi:

- ICT Integrity Checkup;

- Vulnerability Checkup;

- Remediation Plan;

- Cyber Security Investigation;

- Forensic Investigation.

In caso di data breach o comunque danneggiamento di dati personali, secondo quanto richiesto dal GDPR bisogna effettuare la notifica al Garante, con la comunicazione di una serie di dati e informazioni che sono disponibili solo nel caso in cui stata impostata un’effettiva attività di Cyber Data Breach Incident & Response.

Infine, quello che un’esperienza come un attacco ransomware con riscatto da milioni di euro insegna, è quella di dotarsi di una corretta cultura di sicurezza interna, basata su valori come consapevolezza del rischio, trasparenza, comunicazione, collaborazione, ampia visibilità interna, responsabilità a tutti i livelli.

A cura di:

Elena Vaciago, The Innovation Group