Il 2021 è stato un anno all’insegna della continuità sotto il profilo delle minacce cyber rispetto all’anno precedente. Come riporta il Cybersecurity Annual Report 2022 di Yoroi, le strategie adottate dagli avversari si sono consolidate su schemi noti.

L’evoluzione della struttura organizzativa appartenente a gruppi criminali, operanti nel digitale, si avvicina sempre più alla struttura organizzativa di complesse organizzazioni criminali operanti nel dominio fisico. Questo ha permesso ai criminali di raggiungere un livello di efficienza e di maturità mai osservato prima, rendendo l’Industria del malware un’entità prolifica e funzionale agli obiettivi malevoli dei gruppi di cyber criminali.

Uno dei casi più eclatanti (riporta il report di Yoroi, che è basato non tanto su open source intelligence (OSINT) o su rilevazioni di reti esterne, ma piuttosto fa riferimento a incidenti reali gestiti da analisti interni) è stato quello di LockBit, un gruppo criminale del darkweb che ha effettuato un’operazione di rebranding, simile a quelle che avvengono nel mondo fisico, dando vita a “LockBit 2.0”. Per la prima volta si è vista in atto una strategia per dimostrare una sorta di supremazia tecnologica nei confronti di altri attori cyber, paragonati a “competitor”. Il tutto per incrementare la propria cerchia di affiliati.

Il 2021, secondo gli analisti di Yoroi, è stato un anno di conferma dell’impatto che gli attacchi alla Supply Chain possono avere nei confronti di organizzazioni strutturate. L’attacco alla “catena di fornitori” prevede un cambio di paradigma significativo dove al posto di colpire direttamente il bersaglio prefissato, i cyber criminali prendono di mira un fornitore della vittima, attaccandolo o sfruttando altre tipologie di vulnerabilità presenti nella sua rete. Una volta ottenuto l’accesso alla struttura del fornitore, essi sfruttano accessi diretti e/o indiretti (spesso di natura reputazionale) all’infrastruttura della vittima reale passando, spesso, inosservati.

Nel 2021 si sono visti attacchi a compagnie e prodotti software ampiamente adottati, come ad esempio “Kaseya”, “ua-parser-js” e non ultimo “Log4J”.

Oltre alla supply chain si confermano gli attacchi di tipologia opportunistica, come botnet ed email di spam. La prevalenza di questi vettori di infezione non accenna a diminuire ed il continuo perfezionamento delle infrastrutture criminali permette loro di continuare ad agire. Questa tendenza è confermata, ad esempio, dal ritorno della minaccia Emotet, la cui rimozione era stata annunciata agli inizi di gennaio 2021, ma che in realtà si è rivelata essere non più di un semplice “stop and go” riprendendo le attività malevole a metà novembre 2021.

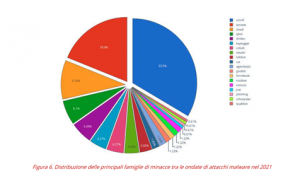

Phishing, Malware, Ransomware ai primi posti tra le minacce osservate

Il volume di codice malevolo intercettato dalla tecnologia Yoroi è in costante crescita rispetto agli anni precedenti. Inoltre, le informazioni ottenute, studiando a livello strategico le TTP (tattiche, tecniche e procedure) degli attaccanti, suggeriscono una più netta suddivisione tra attacchi di tipo opportunistico ed attacchi di tipologia mirata. Gli attacchi targeted (di tipologia mirata) hanno registrato un ulteriore avanzamento nella sofisticazione e nella precisione della somministrazione di malware: basti pensare a quello che sta accadendo nel fenomeno sempre più grave della Double Extortion, che sta riscontrando evoluzioni sempre più drammatiche.

Il report sottolinea che il 76% delle minacce Malware attuali sono di tipo 0-day, ovvero possiedono caratteristiche univoche rispetto alla famiglia di appartenenza. Questo significa che gli sviluppatori hanno avuto la capacità di creare una Fabbrica di codice malevolo (Malware Factory), sfruttando tecniche di metamorfismo e polimorfismo, che ormai contraddistinguono la totalità dei Malware. La tipologia di Malware 0-day ha sicuramente maggiori possibilità di riuscire ad oltrepassare le difese perimetrali rispetto ad artefatti malevoli noti.

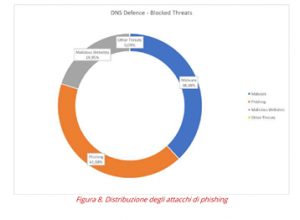

Phishing e spear phishing sono i vettori più adottati nel 2021 come inizio della catena di attacco. A differenza dell’anno precedente, è stato osservato un aumento repentino del “drop and execute” con la conseguente adozione di attività di “Download” di componenti malevoli. In questo contesto, è possibile osservare un cambio di tendenza registrato rispetto agli anni precedenti. Tale cambiamento si manifesta attraverso il differente approccio da parte degli attaccanti di allegare link a file malevoli piuttosto che allegare direttamente i file stessi nella e-mail (o messaggistica). L’utilizzo di Content Delivery Network, come per esempio (ma non limitato a) Discord, Google Drive, Microsoft Onedrive e pasties vengono utilizzati come repository di payload malevoli rendendo ancora più difficile il corretto riconoscimento.

Analisi sulle campagne Email di Yoroi

Anche nel 2021, gli attori malevoli hanno continuato a preferire le email e la messaggistica come vettore di diffusione del malware. Le strategie più utilizzate dagli attaccanti per sfruttare il vettore email sono le campagne di spam malevolo denominate “malspam”. Alimentate da bot infetti tramite exploit kit, le campagne di malspam sono configurate per colpire singoli individui e piccole organizzazioni, ad esempio tramite mail di finte fatture con documenti Office malevoli (richiedono l’abilitazione delle macro per la visualizzazione del contenuto). Una volta preso il controllo di questi dispositivi, gli attaccanti prendono di mira obiettivi di alto valore tramite e-mail di spear-phishing che sfruttano temi specifici e l’accesso a caselle di posta fidate.

Inoltre, il 2021, proprio come il 2020, sarà ricordato per il contrasto alla pandemia da COVID-19 su larga scala. Anche i cyber criminali hanno sfruttato la pandemia per far apparire mail malevole più impattanti sulla sfera emotiva delle loro vittime, utilizzando argomentazioni inerenti a vaccini, Green Pass e nuove regolamentazioni.

Dalla telemetria raccolta dall’infrastruttura di monitoraggio del Cyber Security Defence Center Yoroi, emerge che i documenti di Microsoft Office sono il vettore di consegna del malware più rilevante, il modo più comune per diffondere il primo stadio della catena di infezione del malware. I documenti Microsoft Word (35%) e i fogli di calcolo Excel (33,2%) rappresentano congiuntamente il 68,2% di tutti gli allegati maligni intercettati dai servizi Yoroi di email Protection.

Log4j, come trattare il codice open source delle terze parti?

Verso fine 2021 è emersa quella che è sembrata per gli addetti ai lavori una grave catastrofe nell’ambiente della cybersecurity, un software open source usato all’interno di praticamente tutti i progetti scritti in linguaggio Java, sia in ambito open source che in ambito Entreprise: Log4j.

La vulnerabilità è stata considerata disastrosa perché generando opportunamente una richiesta verso un servizio scritto in Java che usa tale libreria, è possibile eseguire codice arbitrario sul backend che interpreta tale richiesta. Per tutto il dicembre 2021, dove gli attacchi erano in massa, il team del CSDC di Yoroi è stato attivo H24 per il monitoraggio dei tentativi di attacco per tale vulnerabilità.

Questo caso è un ottimo spunto di riflessione per quanto riguarda l’adozione di codice sviluppato da terze parti: come lo si deve considerare? E quando si tratta invece di codice open source, come si affronta il problema? I quesiti sono abbastanza complessi da sviscerare, ma sicuramente la prima soluzione a cui si deve pensare è il fatto che è necessario adottare in primo luogo un piano consistente di vulnerability management e in secondo luogo affidarsi alle reti CERT, le quali hanno il compito di approfondire e di rilasciare bollettini di sicurezza ogni qualvolta emergono delle falle di sicurezza di tale rilevanza.

Accedi al Cybersecurity Annual Report 2022 di Yoroi