La postura di sicurezza delle aziende sta raggiungendo, rispetto al passato, un buon risultato, ma permangono elementi critici che preoccupano ancora molto i Responsabili della sicurezza. Dall’analisi del Cyberthreat Defense Report 2022, a cura di CyberEdge e sponsorizzato da (ISC)², organizzazione no profit per la formazione e le certificazioni di cybersecurity, si evince che gli ambiti di miglioramento sono: la formazione delle persone, il ripensamento dell’architettura di sicurezza alla luce di una superfice d’attacco molto più ampia rispetto al passato, l’urgenza del ransomware. Riportiamo in sintesi i principali risultati dell’indagine, svolta quest’anno in 17 Paesi nel mondo, contattando 1.200 professionisti di sicurezza, in aziende di tutti i settori con oltre 500 addetti.

- Nell’ultimo anno non si è registrato alcun allentamento della pressione sui team di sicurezza

Secondo il report CDR il numero di organizzazioni che è rimasto vittima di un attacco cyber è stato pari all’85,3% (leggermente meno dell’86,2% dell’anno precedente) ma la situazione non migliora, anzi … considerando infatti chi è rimasto vittima di 6 o più attacchi, si arriva alla percentuale record del 40,7%!

- Il problema più grave rimane la costante mancanza di risorse specializzate

In aggiunta, l’indagine mette in evidenza la mancanza di competenze sui temi della sicurezza informatica in molti altri ruoli aziendali, e la necessità di investire maggiormente in security awareness.

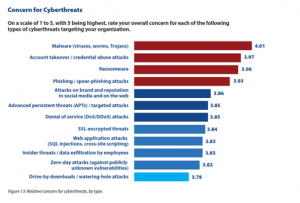

- Considerando le minacce cyber, ai primi posti abbiamo: malware, furto di credenziali (account takeover, ATO) e Ransomware

4. L’attenzione al Ransomware è più alta che mai

Il numero di aziende che sono rimaste vittima di questa minaccia negli ultimi 12 mesi è salito al 71%. Anche il valore medio dei riscatti continua ad aumentare. Il numero di aziende che ha deciso, in seguito a un incidente, di pagare gli attaccanti è pure cresciuto, passando dal 57% al 62,9% in un anno – un altro record negativo.

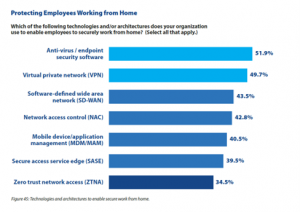

- I team di sicurezza si stanno adeguando al New Normal che si è creato con la pandemia Covid19

Dopo un periodo di adattamento, la sicurezza nelle aziende si è adattata alla nuova situazione (e alle esigenze di sicurezza dello smart working). La priorità nell’ultimo anno è stata infatti mettere in sicurezza il lavoro da remoto, rafforzare le applicazioni web e mobile, incrementare sicurezza ed economicità dell’utilizzo più ampio del cloud.

Qual è l’odierna postura di sicurezza delle aziende?

Dalle risposte emerge la percezione di un buon livello di protezione per il software-as-a-service, i server e i data store, molto meno invece per i device mobile, i sistemi di controllo industriale (ICS/Scada) e le API (Application program interfaces).

Dal punto di vista dei processi per la gestione dei rischi cyber dell’azienda, le aziende si ritengono a posto per quanto riguarda le capacità GRC (governance, risk e compliance) oltre che per quanto riguarda i processi legati alla gestione di identità e accessi (IAM). Negli ultimi anni, sono anche migliorati i processi relativi al rilevamento di minacce avanzate e allo sviluppo e test di applicazioni.

Quella che invece appare ancora come un’area di grande preoccupazione è la riduzione della superfice d’attacco (attack surface reduction) che include discipline come: patch management, vulnerability management, penetration testing, security configuration management. La superfice d’attacco è molto aumentata negli ultimi due anni, con il ricorso maggiore delle persone a device mobile (aziendali o personali) oltre che all’esplosione dell’uso del cloud. Trovare e ridurre tutte le vulnerabilità di questi ambienti è una sfida sempre più importante per i prossimi anni.

Un altro aspetto problematico è svolgere attività efficaci di educazione alla cybersecurity delle persone (security awareness). Poiché gli attaccanti riescono a sviluppare campagne di phishing e social engineering sempre più efficaci (per entrare in possesso di credenziali valide e per diffondere malware), è indispensabile ridurre la vulnerabilità del fattore umano.

Quali sono i problemi di cybersecurity da risolvere con urgenza?

- Le informazioni relative alle identità delle persone (Personally identiable information, PII) sono oggi tra i dati più a rischio: l’attività di “PII harvesting” degli attaccanti ha raggiunto livelli altissimi.

- I danni da Ransomware continuano a crescere (anche se si comincia ad osservare una reazione da parte di agenzie nazionali e forze dell’ordine contro queste bande di cyber criminali)

- Il problema legato alle persone è ai livelli più alti, c’è sia mancanza di personale qualificato, sia una scarsità generale di conoscenza sui temi della cybersecurity

- Servirebbe una maggiore integrazione delle misure difensive (in termini di processi, tecnologia, attività), attraverso tutta l’infrastruttura IT, dalle app ai dati al datacenter al cloud

- Il cloud ibrido presenta numerose sfide di sicurezza, da tener ben presenti quando si distribuiscono le app tra datacenter e piattaforme cloud va realizzato

- Il tema delle certificazioni (soprattutto per cloud e software) è oggi considerato prioritario dai team di security.

Continuano a crescere gli investimenti in cybersecurity

L’analisi mostra che anche la spesa in misure di sicurezza informatica è in crescita, avendo raggiunto lo scorso anno un valore record del 12,7% sul budget IT complessivo. Inoltre, l’83,2% delle aziende si aspetta un’ulteriore crescita della spesa per quest’anno.

Tra le soluzioni di sicurezza considerate indispensabili abbiamo oggi: la network security, la sicurezza degli endpoint (con una popolarità crescente per EDR, DLP e EPP). Le misure di Deception cominciano a essere considerate. Anche le soluzioni per la protezione delle API si stanno facendo strada nell’ambito della sicurezza di applicazioni e dati. Con riferimento agli aspetti più organizzativi, stanno diventando diffusi i prodotti di cyber risk management e reporting, e infine, la gestione delle identità è sempre più centrale a tutto il disegno della cybersecurity.

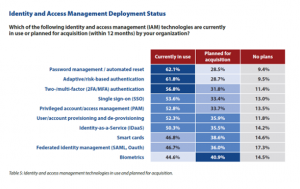

Identity e access management (IAM): sempre più importante ottimizzarlo in azienda

L’IAM coinvolge oggi una serie di tecnologie ma anche tutta una serie di attività onerose, processi, gestione di permessi e ruoli, provisioning e de-provisioning, gestione delle password e controllo degli accessi …

Oggi più che mai, le aziende hanno bisogno di svolgere queste attività in modo veloce, accurato, con minimo peso per gli utenti e minimo impatto sui processi del business. Dal momento che le organizzazioni si basano sempre più sull’utilizzo di applicazioni web e mobile, gli utenti si aspettano grande facilità d’uso, così come avviene per altre applicazioni di uso personale. Gli ambienti distribuiti richiedono però anche approcci nuovi (Zero Trust) per gestire tutti questi accessi con un livello elevato di sicurezza.

Come mostra la figura precedente, a conferma dell’elevata attenzione a questi temi, le tecnologie per l’ambito IAM (in alcuni casi già molto diffuse, come ad esempio i sistemi di reset automatico delle password, di 2FA/MFA, SSO o PAM) sono in tutti i casi in aumento.

Ulteriori innovazioni in ambito cybersecurity

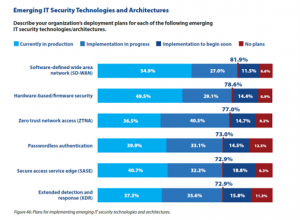

La cybersecurity risulta anche essere un ambito molto innovativo: come mostra la figura successiva, è oggi elevato (tra chi si occupa di questi temi) l’interesse per soluzioni come

- Software-defined wide area network (SD-WAN)

- Hardware-based/firmware security

- Zero trust network access (ZTNA)

- Passwordless authentication

- Secure access service edge (SASE)

- Extended detection and response (XDR)

Queste architetture e tecnologie di sicurezza emergenti si stanno rivelando molto efficaci, nella realizzazione di una sicurezza informatica il più possibile integrata, efficace, a costi inferiori.

I prodotti SD-WAN aiutano infatti le aziende a sostituire un gran numero di router (da configurare singolarmente) e costosi circuiti MPLS, tramite collegamenti broadband via Internet. Oltre ad abbattere i costi di collegamento, le SD-WAN convogliano direttamente il traffico ad alta priorità ed elevano i livelli di ridondanza: inoltre, attuano una cifratura del traffico e in alcuni casi rafforzano le attività di firewalling e intrusion prevention.

La sicurezza embedded nell’hardware o nel firmware agisce come uno schermo molto efficace, può anche fare una verifica iniziale sul sistema operativo e su altri moduli software per controllare che niente sia cambiato o sia stato compromesso. Può servire anche ad archiviare in modo sicuro le chiavi crittografiche.

Zero trust network access (ZTNA) – già utilizzato o in via di utilizzo da parte del 77% delle aziende – serve ad eliminare il “trust implicito” su chi accede alla LAN o alle reti interne: una soluzione ZTNA – oltre a rafforzare il controllo su utenti e device che accedono alla rete, restringe l’accesso alle applicazioni solo a chi ne ha diritto.

L’autenticazione Passwordless (in uso o in via di implementazione nel 73% delle aziende) mette a disposizione un’autenticazione senza memorizzazione di password o altre credenziali, quindi molto più efficace, sicura e conveniente. Tra i fattori di autenticazione utilizzati, si stanno affermando sempre più quelli biometrici.

Secure access service edge (SASE) è un’architettura cloud che mette a fattore comune vari concetti, dalla SD-WAN ad altre funzioni di networking come il firewall as a service (FaaS), secure web gateway (SWG), cloud access security broker (CASB), caratteristiche di tipo ZTNA. Il modello SASE comprende così tante funzioni che probabilmente nessuna azienda le implementerà tutte: è in ogni modo utile considerarlo per il lungo periodo.

Infine, tra le piattaforme di sicurezza emergenti abbiamo l’extended detection & response (XDR), un sistema che raccoglie e correla i dati da molteplici fonti e strumenti di detection e risposta, attraverso tutta l’azienda: dalla survey emerge che è utilizzato o previsto dal 72,9% delle aziende.

L’invasione russa dell’Ucraina e la Cyberwar

Il Cyberthreat Defense Report 2022 è stato scritto all’inizio dell’invasione russa in Ucraina, e anche che si risultati dell’indagine non possono riflettere questi eventi, nelle previsioni sul futuro affronta il tema di come la guerra avrà impatto sui temi della cybersecurity.

Ad oggi abbiamo visto come le azioni cyber abbiano avuto un ruolo marginale (rispetto alle operazioni militari): quello che però è emerso con certezza è che molti attacchi cyber (Microsoft ne ha contati più di 200) sono stati svolti di concerto con le operazioni tradizionali. La conclusione da trarre è che quindi assisteremo sempre di più a scenari “ibridi”, in cui le attività sui canali digitali si sommeranno e acquisteranno sempre maggiore importanza nel tempo. Da qui la necessità, per i governi di molti Paesi, di elevare gli standard e richiedere l’adozione di misure più ampie per la protezione contro i rischi cyber: i team di sicurezza saranno chiamati ad adottare standard più elevati e in generale a collaborare maggiormente con il proprio ecosistema di stakeholder (clienti, partner, fornitori, agenzie, forze dell’ordine) per realizzare una resilienza comune.

A cura di:

Elena Vaciago, @evaciago