Secondo un rapporto specifico sulla situazione in Ucraina, della Digital Security Unit di Microsoft, ci sarebbero stati, nelle sei settimane di guerra, almeno 237 attacchi cyber (contando quelli noti), condotti da 6 diversi gruppi di hacker legati al governo russo.

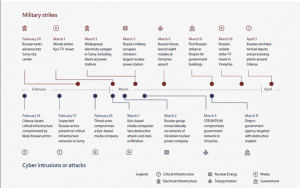

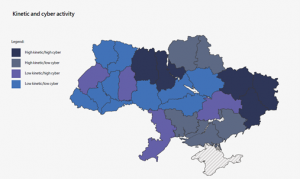

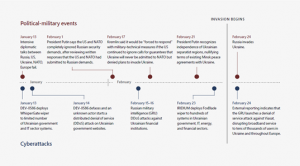

Sarebbero state svolte operazioni distruttive (37 in tutto, di cui la maggior parte nella prima settimana della guerra) e di spionaggio cibernetico, a supporto delle azioni delle forze militari russe via terra, mare e aria. Al momento non è accertato che gli obiettivi degli attacchi cyber fossero concordati preventivamente con le forze militari, ma è evidente che le azioni degli hacker hanno avuto lo scopo di fornire supporto alle azioni dell’esercito, o comunque di danneggiare reputazione e funzionalità dell’apparato governativo ucraino. La figura successiva mette in evidenza dove si sono concentrati gli attacchi cinetici e quelli informatici, mostrando che in molti casi ci sono stati obiettivi concordati tra gli hacker e l’esercito del Cremlino.

La preparazione cyber sarebbe iniziata nel marzo 2021

Secondo Microsoft, i gruppi di attaccanti cyber avrebbero iniziato a prepararsi al conflitto un anno prima, almeno da marzo 2021, quando si sono intensificate le attività contro l’Ucraina e i paesi alleati. Le azioni sarebbero state indirizzate a

- Ottenere informazioni sulle difese ucraine e sulle partnership straniere del paese

- Compromettere i sistemi di supply chain IT delle forze armate ucraine

- Prendere di mira con operazioni di spionaggio cyber i principali Paesi NATO, per ottenere informazioni riservate sulle relazioni con l’Ucraina

- Ottenere informazioni dirette sulla capacità di risposta militare e umanitaria dell’Ucraina

- Assicurarsi l’accesso a infrastrutture critiche ucraine per future azioni distruttive.

Alcuni esempi: all’inizio del 2021, l’attore malevolo russo Nobelium avrebbe lanciato una campagna di phishing su larga scala contro entità ucraine coinvolte nella ricerca di sostegno internazionale in previsione di future azioni russe. Il gruppo DEV-0257 (noto pubblicamente come Ghostwriter) avrebbe lanciato campagne di phishing per ottenere l’accesso agli account e alle reti di posta elettronica militari ucraine. DEV-0586, un gruppo sospettato di avere legami militari russi, avrebbe compromesso la rete di una società IT che costruiva sistemi di gestione delle risorse per il Ministero della Difesa ucraino, oltre che varie organizzazioni del mondo media e trasporti.

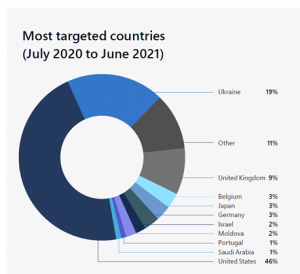

Fino al 2021, il 93% di tutte le attività di attacco sponsorizzate dalla Russia (osservate da Microsoft tramite i suoi servizi online) è stato rivolto agli Stati membri della NATO, in particolare contro Stati Uniti, Regno Unito, Norvegia, Germania e Turchia. L’accesso persistente ad enti deputati alla politica estera di Stati membri della NATO avrebbe potuto così fornire alla leadership russa informazioni preziose su cosa aspettarsi dall’occidente in seguito alla guerra in Ucraina.

Gli hacker hanno anche puntato ad accesso e persistenza nelle reti di “Paesi ostili” per futuri attacchi distruttivi. Alla fine del 2021, sospetti attori informatici russi si sono posizionati nelle reti di fornitori ucraini di energia e IT che sono stati successivamente bersaglio di attacchi distruttivi (tra cui Kitsoft, provider di servizi IT che DEV-0586 ha compromesso per prendere il controllo delle reti di diversi clienti nel gennaio 2022).

La figura riporta la distribuzione geografica delle attività malevole attribuibili ad attaccanti state-sponsored registrate da Microsoft (e notificate ai clienti) nel periodo che va dal 1° giugno 2020 al 30 giugno 2021. Come mostra il grafico, l’Ucraina è stato il secondo Paese più impattato, dopo gli Stati Uniti, con il 19% di tutte le notifiche inviate da Microsoft su minacce cyber attribuibili a Stati: un’attività molto più elevata rispetto al passato che può essere legata alla preparazione russa al conflitto.

Escalation degli attacchi cyber appena prima del conflitto

Se si guarda all’evoluzione degli eventi appena precedenti al conflitto, a partire da inizio 2022, si nota come (in coincidenza delle varie fasi e dei vari insuccessi diplomatici) gli attori malevoli abbiano intensificato gli attacchi di cybersecurity.

Lo scorso gennaio, ad esempio, il gruppo DEV-0586 ha lanciato il wiper (malware distruttivo) WhisperGate con lo scopo di rendere le machine attaccate inutilizzabili (attraverso la cancellazione dell’estensione di alcuni file e la manipolazione del Master Boot Record, MBR). Questa cyber arma ha avuto effetto su un certo numero di siti governativi e sul settore IT, portando anche al blocco dei siti web del governo ucraino a febbraio – un evento che era stato interpretato come un allarme da tenere in considerazione.

Un giorno prima dell’inizio dell’invasione, il 23 febbraio, alcuni attori associati alla GRU, l’agenzia russa di intelligence militare, hanno lanciato un attacco distruttivo contro centinaia di sistemi del settore pubblico, informatico, energia e finanza ucraini. Da allora, le attività cyber hanno continuato a puntare a distruggere, mettere fuori uso, o a infiltrare questi sistemi, in aggiunta ad un gran numero di infrastrutture critiche del Paese attaccato (in alcuni casi in coordinamento con le forze militari sul territorio). Lo scopo degli attacchi è stato non solo di rendere inservibili questi sistemi, ma anche di impedire alle persone di ottenere accesso a informazioni vitali e a servizi critici, mettendo quindi in crisi la stessa leadership del Paese.

In alcuni casi – ma non sempre – è stato osservato da Microsoft un’azione convergente tra attacchi cyber e fisici, in una nuova forma “ibrida” di attacco congiunto. Questo è avvenuto ad esempio durante la terza settimana di guerra (tra il 10 e il 16 marzo 2022) quando, in coincidenza della presa da parte dei russi delle centrali nucleari di Chernobyl e Zaporizhzhia, la propaganda del regime ha dichiarato che l’Ucraina stava lavorando allo sviluppo di armi chimiche e biologiche. In questa occasione, gli hacker hanno supportato la campagna di disinformazione russa andando a cercare informazioni da divulgare: Iridium, un gruppo malevolo riconosciuto in passato per le attività di esfiltrazione di documenti collegate a narrative di disinformazione, ha condotto un’intrusione in un ente di ricerca ucraino. Il 13 marzo invece un altro attore ha messo a disposizione dati precedentemente trafugati presso un’organizzazione di sicurezza nucleare (in un data breach che risale al dicembre 2021).