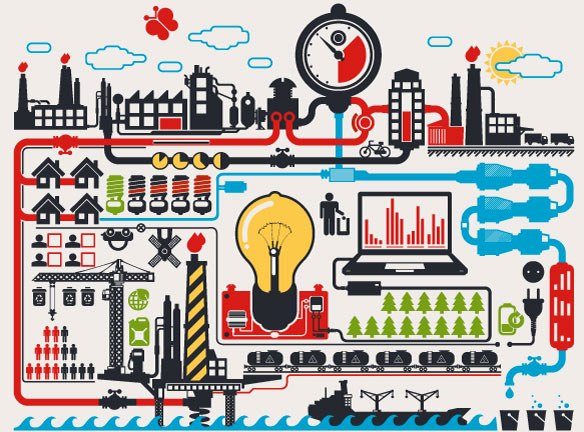

L’IRCCS Azienda Ospedaliera Universitaria “San Martino” di Genova – Istituto Nazionale per la Ricerca sul Cancro, centro di eccellenza di rilevanza internazionale nella ricerca, cura e prevenzione delle patologie oncologiche, ha scelto le appliance Triton Ap-Web di Forcepoint per proteggersi da rischi informatici e malware. In questo modo è stato migliorato l’accesso alle informazioni in transito sull’infrastruttura aziendale e sono stati ottimizzati i tempi di risposta.