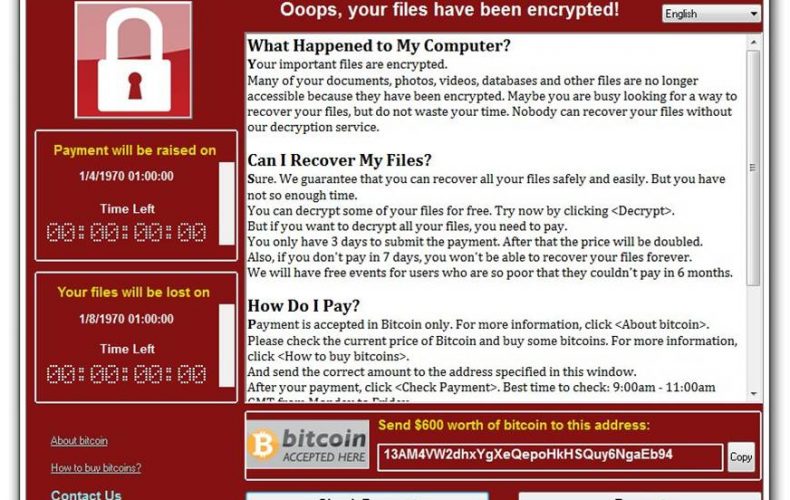

L’acquisizione di prove digitali – Digital Forensics – è un tassello fondamentale nei processi di gestione di incidenti di sicurezza ICT, sia a eventuali fini processuali (penali, civili, giuslavoristici, amministrativi), sia anche per lo svolgimento di investigazioni interne all’organizzazione. Tutte le nuove norme che arrivano dall’Europa richiedono alle aziende di essere preparate anche su questo fronte, ma per molti il tema costituisce una novità. Abbiamo quindi approfondito l’argomento con l’Avvocato Giuseppe Serafini, BSI Group Lead Auditor ISO/IEC 27001.