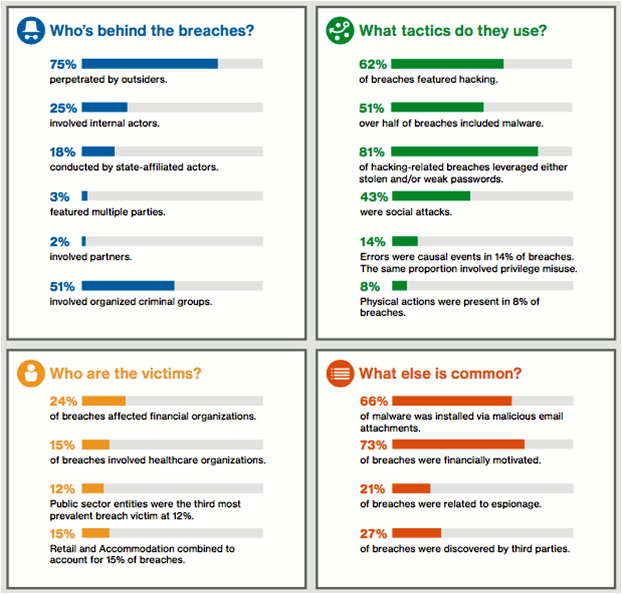

Arrivato alla decima edizione, cosa ci dice quest’anno il Verizon Data Breach Investigations Report (DBIR)? L’analisi, che nel 2016 è stata basata su dati relativi a 42.000 incidenti di security e a oltre 1.900 casi di data breaches, forniti ai ricercatori Verizon da 65 organizzazioni e in 84 paesi nel mondo, ha messo in evidenza che nella stragrande maggioranza dei casi (81%), gli attacchi andati a segno sono partiti dal furto di credenziali e password troppo deboli. Inoltre, in metà dei data breach è stata utilizzata qualche forma di malware.

Grande importanza assegnata anche ai social media (43% dei breaches sono partiti da informazioni ottenute sui social), segnale importante di come il social engineering stia diventando sempre più efficace e legato ad informazioni personali rese disponibili dalle stesse vittime.

Alcuni trend rimangono; altri, nuovi, si affermano

L’intento di guadagno finanziario come principale motivazione dietro i data breach rimane confermata, ma si osserva una crescita del cyber spionaggio (21% dei casi analizzati rispetto al 13% dell’anno scorso). Questa sta diventando la tipologia di attacco più comune nel settore manifatturiero (94% dei data breach in questo mondo), oltre che nel settore pubblico e universitario. Invece, nonostante il forte hype sul tema, il rischio di sicurezza collegato all’IoT non appare ancora tra quelli più gravi. L’attenzione crescente degli hacker ad attività di cyber espionage è legata al trend che vede attacchi sempre più mirati e sofisticati, alla ricerca di informazioni critiche come Intellectual property, risultati di R&D, prototipi, dati personali confidenziali. Un trend che si conferma è anche quello (già visto gli scorsi anni) per cui, pur restando US e UK i Paesi presi maggiormente di mira dagli hacker, i paesi del Medio Oriente in forte crescita economica stanno diventando sempre di più un target.

Misure di difesa obsolete

Diversi gruppi di cyber criminali stanno spingendo sul ransomware: secondo il DBIR 2017 la crescita nell’ultimo anno per questo tipo di attacco è stata del 50%. Il ransomware è di fatto oggi una delle categorie di malware più diffuse (al quinto posto invece che al 22mo della classifica 2014), e nel caso specifico del settore sanitario, è stato responsabile del 72% di tutti gli incidenti con malware. Nonostante si sia molto dibattuto anche sui media sulla gravità del fenomeno, molte aziende continuano a non operare neanche le scelte minime di sicurezza (che potrebbero ridurre notevolmente l’impatto del ransomware) e continuano invece a preferire la strada del pagamento di un eventuale riscatto.

Tra le evoluzioni del ransomware si osserva: blocco del Master Boot Record invece che crittazione di singoli file; maggiori capacità di evitare la rilevazione; utilizzo di exploit kit per propagarsi ulteriormente sul web, diffusione di piattaforme per ransomware-as-a-service (RaaS) rivolte a chi ha meno skill tecnici. Locky e CryptoWall rimangono 2 delle principali famiglie di ransomware 2016.

Misure minime di sicurezza (come quelle promulgate di recente da AGID per la PA) e alter iniziative (No More Ransom è un esempio) dovrebbero aiutare a diffondere una maggiore cultura della sicurezza e contrastare la crescita del fenomeno.

Crescita di pretexting e whaling rispetto al normale phishing

Il Pretexting (letteralmente, la “creazione di un pretesto”) è un’altra tecnica di social engineering, simile al phishing, indirizzata ad acquisire informazioni personali che sono poi utilizzate per un successivo attacco informatico. Un esempio frequente di pretexting è quello in cui gli attaccanti scrivono business mail impersonificando i Senior Executive dell’azienda, in modo da far cadere più facilmente in trappola le persone. Quando invece si vuole colpire direttamente un “pesce grosso”, ossia un Manager, si parla di whaling invece che di phishing, proprio per sottolineare che l’obiettivo è più importante e le informazioni di maggiore valore.

What is whaling?

Secondo il DBIR 2017, il fenomeno Pretexting si rivolge principalmente ai dipendenti della funzione amministrazione e finanza, tramite vettori come le mail, che rappresentano l’88% degli incidenti di questo tipo. Rispetto al phishing, si tratta di attacchi che diventano ancora più mirati, e possono contare molteplici interazioni tra attaccante e target, oltre che la creazione a priori di uno scenario complessivo credibile. “L’unico sistema per evitare questo tipo di attacco – ha commentato Dave Hylender, senior risk analyst in Verizon – è avere internamente, per transazioni finanziarie sopra un certo importo, un sistema di approvazione che richieda più di una persona. In nessuna occasione deve poter bastare un ordine dato via mail, anche da parte del CEO dell’azienda, a far avvenire una transazione economica importante”.

A cura di:

Elena Vaciago, The Innovation Group

Accedi al Verizon Data Breach Investigations Report (DBIR) 2017.