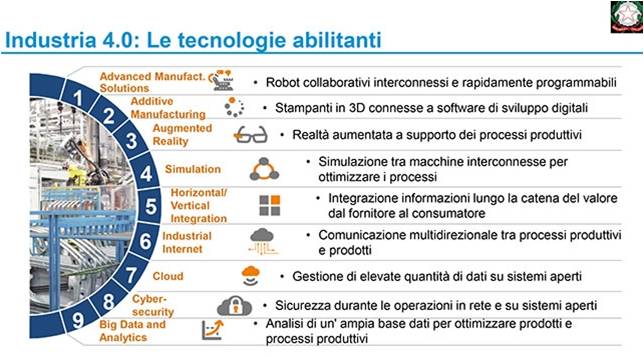

La protezione dei sistemi informatici in ambienti produttivi è uno degli obiettivi che si pone il Piano Calenda per l’Industria 4.0. Non si può oggi parlare di Smart Manufacturing (ossia di robot connessi, stampanti 3D, realtà aumentata e comunicazioni multidirezionali, Big data e analytics per ottimizzare i processi produttivi), senza tenere in dovuta attenzione la Cybersecurity, la protezione dei dati, dei processi, della safety delle persone. E infatti la Cybersecurity è uno dei capitoli (per la precisione, l’ottavo) del Piano Industria 4.0.

La trasformazione in chiave digitale, facilitata oggi anche dalla disponibilità di incentivi (super e iper ammortamento) e da numerose iniziative “di filiera” di enti e associazioni di categoria, non può avvenire senza una attenta protezione di dati, macchine, servizi e programmi, prodotti, persone, tramite una strategia articolata, che parte sicuramente dalla sicurezza fisica degli ambienti (monitoraggio, videosorveglianza, telecontrollo, antintrusione, antieffrazione) ma punta oggi anche a prevenire i possibili attacchi del cyber crime.

E’ proprio di questi giorni la notizia che una ricerca italiana[1] condotta da Stefano Zanero, professore di sicurezza informatica al Politecnico di Milano, ha dimostrato la possibilità di prendere il controllo di un robot industriale e modificarne il funzionamento in fase di produzione. L’alterazione dei movimenti ha impattato sul processo produttivo, ma sarebbe potuto andare molto peggio, se il braccio meccanico fosse stato rivolto a ferire gli operai. Oggi attacchi reali di questo tipo non sono ancora stati osservati, ma di sicuro le motivazioni non mancherebbero, ha osservato Stefano Zanero nell’intervista di Carola Frediani su La Stampa. «Sabotaggio, da parte di altri Stati, o gruppi hacktivisti, o meglio ancora da concorrenti; ma anche la possibilità di tentare estorsioni e furti di segreti industriali: alcuni programmi che stanno sui robot infatti possono ingegnerizzare dei processi di produzione particolari, che rientrano nel know-how di un’azienda”.

Il problema è che già oggi moltissimi sistemi industriali risultano connessi a Internet senza le opportune precauzioni di sicurezza. E’ la rivoluzione digitale in corso che fa sì che in tutti i macchinari e i componenti industriali venga inserito dai produttori un “cuore tecnologico” che rende queste macchine molto più intelligenti e “vive”, capaci di rimanere connesse con l’azienda produttrice che ne comprende così meglio il funzionamento, in grado di colloquiare con altri sistemi a monte e a valle della catena produttiva.

L’enfasi che oggi si dà alle opportunità dell’Industria 4.0 non ha precedenti nella storia dell’uomo: è uscito in questi giorni il rapporto Ocse “La Nuova Rivoluzione industriale: implicazioni per i governi e per le imprese“: in 12 capitoli e oltre 400 pagine, il rapporto elenca le implicazioni economiche e strategiche di una variegata serie di tecnologie, nuovi materiali e processi (dalla stampa 3D all’Internet of Things, dalla robotica avanzata, ai nano e bio materiali, dalla produzione guidata dai dati all’intelligenza artificiale), che hanno il potenziale di trasformare i processi produttivi nel breve periodo (fino al 2030 circa).

Tali tecnologie avranno un enorme impatto su produzione industriale, occupazione ed economia, si legge del report: peccato che da nessuna parte sia spiegato come integrare fin dal disegno iniziale gli aspetti di cybersecurity nei nuovi sviluppi tecnologici. Una sola pagina del rapporto (la numero 37) è dedicata a spiegare che i Governi nazionale dovranno farsi carico della promozione di una corretta cultura del digital risk management. Ma tutti gli altri? gli imprenditori, gli ingegneri elettronici che disegneranno le macchine del nuovo millennio con milioni di codice del tutto nuovo? Di nuovo si sta ripetendo un errore già visto in passato: l’urgenza dello sviluppo economico e della competizione tra le Nazioni fa dimenticare alcune regole basilari di prudenza.

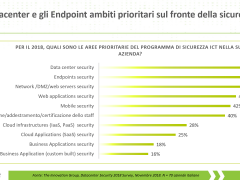

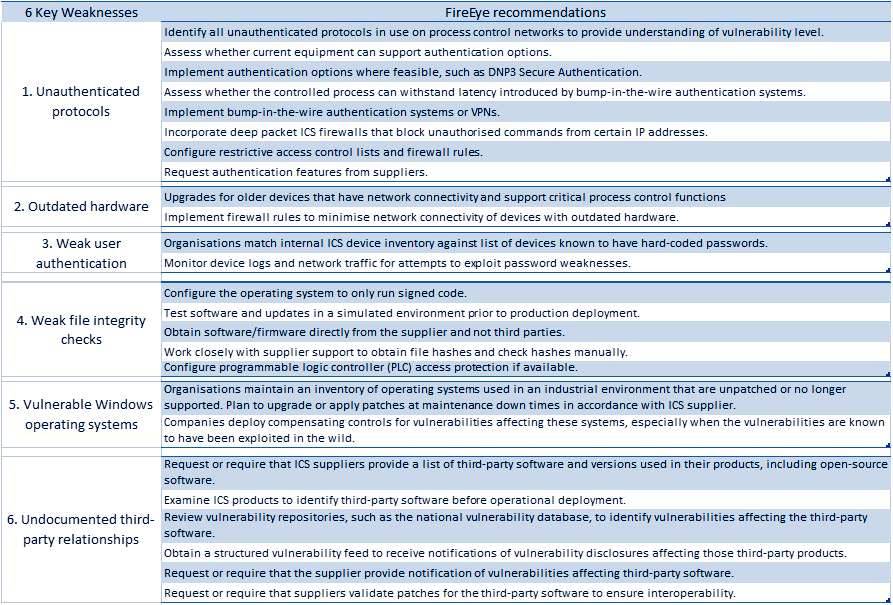

Quali sarebbero invece le misure? Una lista utile per sistemi industriali (ICS, Industrial control system) è quella fornita dal vendor di sicurezza FireEye nell’articolo “Six key security weaknesses in industrial systems” di Warwick Ashford. Secondo FireEye iSIGHT Intelligence, le vulnerabilità degli ambienti ICS sono diventate 1.552 a metà 2016: con il rapido aumento dei sistemi industriali collegati a Internet (come si può osservare tramite il motore di ricerca Shodan) stanno oggi esplodendo le problematiche ti sicurezza per il mondo industriale. FireEye individua le seguenti problematiche, indicando per ciascuna una serie di misure (come riportiamo nella tabella successiva):

- Protocolli ICS senza autenticazione: qualsiasi computer nella rete della fabbrica o dell’impianto può comunicare senza doversi autenticare, e quindi è potenzialmente in grado di iniziare sessioni dolose.

- Hardware obsoleto: i sistemi ICS possono essere in funzione da decenni e non disporre di capacità elaborative/ambienti operativi per un moderno sistema di protezione.

- La gestione delle password per autenticare gli utenti che accedono agli ICS è anch’essa oramai superata.

- Mancanza di tecniche per autenticare la provenienza del software permettono agli attaccanti di apportare facilmente modifiche senza che siano osservabili.

- Spesso i sistemi ICS utilizzano versioni del sistema operativo Windows obsolete esposte oramai, senza patches, a numerose vulnerabilità.

- Scarsa documentazione su sottocomponenti dei sistemi ICS forniti da terze parti.

Come riportato in tabella, a ognuna di queste problematiche è possibile associare una serie di misure precauzionali (riportiamo quelle indicate da FireEye) per evitare malfunzionamenti e intrusioni nei sistemi.

La buona notizia è quindi oggi che a ogni minaccia/vulnerabilità individuata, si possono far corrispondere misure e tecniche per mitigarla almeno in parte. In alternativa, come già avviene oggi in situazioni molto critiche, la soluzione può soltanto essere quella di evitare del tutto il rischio, rinunciando a quanto offre l’iperconnettività della rete.

A cura di:

Elena Vaciago, The Innovation Group