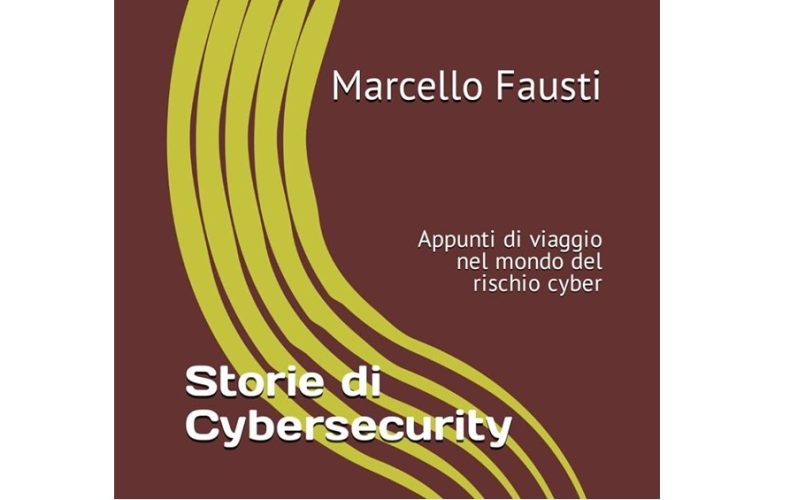

TIG. Il tuo ultimo libro “Storie di Cybersecurity: Appunti di viaggio nel mondo del rischio cyber” propone un percorso attraverso la storia e i concetti fondamentali della cybersecurity. La narrazione utilizza un linguaggio il più possibile semplice e chiaro, in modo da rivolgersi a chiunque (specialmente ai giovani, che possono essere interessati a intraprendere questa professione) ma con un taglio manageriale.