Il testo dell’intervento di Marcello Fausti, Head of Cyber Security di Italiaonline, in occasione del Cybersecurity Summit Live 2020 organizzato da The Innovation Group lo scorso 2 luglio 2020, interamente in formato digitale.

“Il punto da cui vorrei partire è la considerazione che le tecnologie AIML (Artificial Intelligence & Machine Learning) sono, assieme a Cloud e Big Data, il motore della rivoluzione digitale che stiamo vivendo. Questa triade, ovviamente, ha a che fare anche con il relativamente piccolo recinto della cybersecurity.

Il Cloud

Il Cloud, ad esempio, è il motore del business dei servizi digitali ma è anche un potente abilitatore di soluzioni di sicurezza semplici da configurare e – in genere – efficaci e non molto costose. Ovviamente, se le aziende avessero una strategia “ordinata” per il cloud sarebbe meglio anche dal punto di vista della sicurezza, ma la presenza multi-cloud, è un dato di fatto e bisogna farci i conti.

In generale, però, l’adozione di soluzioni di sicurezza basate sul cloud funziona bene. Le funzionalità sono semplici da attivare, costano relativamente poco e offrono grande efficacia. Al contrario, le analoghe soluzioni on-premise sono più costose, sono spesso molto complesse e richiedono la disponibilità di team con grandi capacità ingegneristiche.

Insomma, Cloud, Big Data e Intelligenza Artificiale vanno a braccetto e conquistano sempre più spazio; tanto per fare un esempio, perfino le tradizionali infrastrutture di rete corporate (come le reti wifi) fanno ormai uso di intelligenza basata su piattaforme Cloud.

AIML

In questo contesto, le soluzioni di sicurezza basate su AIML sono molto utili perché danno grande visibilità e permettono di fare luce sui primi movimenti di quella che – se non contrastata – diventerà una vera e propria catena di attacco. Ma … ci sono dei ma. Queste tecnologie non sono la panacea per tutti i mali. Se le infrastrutture sono obsolete e vulnerabili non c’è intelligenza artificiale che vi possa aiutare … c’è solo il duro (e a volte durissimo) lavoro di upgrade da fare. Se un attaccante riesce a penetrare le tue difese e a diventare, ad esempio, domain admin, le tecnologie AIML possono fare poco.

Insomma, le tecnologie AIML possono aiutare molto ma tutto ciò non è gratuito. Si tratta di tecnologie che danno una visibilità profonda ma producono anche molti falsi positivi su cui bisogna lavorare molto. Da questo punto di vista vanno meglio le tecnologie che lavorano lato client rispetto a quelle che lavorano lato infrastruttura di rete, probabilmente perché le prime si basano su ambienti più standard e possono far leva su basi di apprendimento molto ampie (addirittura mondiali). Invece, le tecnologie AIML che lavorano sulle reti corporate soffrono un po’ di più e producono parecchi falsi positivi.

Non siamo, quindi, di fronte a tecnologie plug&play ma c’è bisogno di parecchio lavoro per estrarne il valore che, comunque, è indubbio.

Possiamo dire che senza questo lavoro a monte, il rischio è che queste tecnologie “perdano una elle” e da plug&PLAY diventino plug&PAY, il che – ovviamente – non è desiderabile.

Il business

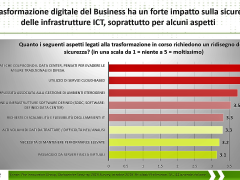

La terza considerazione, invece, è rivolta a come i cambiamenti che stanno accadendo nel mondo del business, incidono su chi si occupa di cybersecurity.

Nel mondo dei servizi digitali, ormai da tempo, il concetto di confine è stato abolito.

I nuovi business vengono disegnati orchestrando componenti diverse che sono spesso posizionate al di fuori del perimetro aziendale. Quindi, l’idea stessa di difesa del perimetro assume dei connotati del tutto diversi alla luce del nuovo modo di condurre il business che è basato sull’orchestrazione di componenti cloud diverse privilegiando agilità e velocità per business che non sono più progettati per durare nel tempo ma per essere rivalutati periodicamente ed eventualmente smontati, corretti e riassemblati o abbandonati se il gioco non vale più la candela. Avremo, quindi, aziende meno infrastrutturate, ma più agili e pronte a cogliere le opportunità che i mercati offrono.

Per chi si occupa di sicurezza, seguire questa tendenza è una sfida di fondamentale importanza.

Utilizzando lo stesso paradigma, la cybersecurity dovrà essere in grado di orchestrare controlli di sicurezza intelligenti presenti in maniera nativa sul cloud ritagliando soluzioni ad hoc adatte alla specificità del proprio business.

In questa direzione si iniziano ad intravedere degli approcci coerenti, ma c’è ancora molta strada da percorrere.

Lato processo di sviluppo del software, invece, l’aumentare della frequenza dei rilasci in produzione e la contrazione della durata dei cicli di sviluppo e test toglie spazio ai controlli di sicurezza che nelle modalità tradizionali – semplicemente – non possono più essere applicati. Servono strumenti che consentano di applicare automaticamente i controlli tipici (SAST, DAST, VAPT) e questi strumenti devono essere dotati dell’intelligenza necessaria a capire quando un gate può essere considerato superato e quando, invece, è necessario un riciclo nella pipeline di sviluppo. L’intelligenza basata sul cloud è la chiave per gestire questa fase di transizione così importante.

Allarmi

L’ultima considerazione riguarda uno degli effetti dell’introduzione delle tecnologie AIML nel mondo della cybersecurity, che è stato quello di deposizionare completamente i vecchi SIEM, sempre di più relegati al ruolo di semplici gestori di log. I nuovi strumenti di anomaly detection & remediation basati su AI hanno completamente sostituito i SIEM nella vecchia (e forse mai realizzata) pretesa di correlare segnali provenienti da fonti diverse al fine di individuare una potenziale compromissione.

Un approccio come quello dei vecchi SIEM richiede la disponibilità in casa propria di grandi competenze per scrivere le regole di correlazione e capacità di controllo granulare dell’infrastruttura e questo molto spesso è nelle possibilità solo delle grandissime aziende, e forse nemmeno di quelle.

È necessario, quindi, un approccio diverso, con strumenti di anomaly detection in grado di dialogare e mettere in comune capacità di detection, di analisi e di remediation in console di allarmi gestibili esternamente all’azienda.

Ricapitolando

La transizione digitale è una realtà che porta con sé un nuovo modo di affrontare il business che ha impatti profondi su chi si occupa di cybersecurity.

Controlli di sicurezza in cloud, adozione di tecnologie AIML, nuova modalità di gestire il processo di produzione dei servizi digitali e nuovo modo di gestire gli allarmi sono le sfide da affrontare per chi si occupa di cybersecurity”.

Marcello Fausti, Head of Cyber Security di Italiaonline

(Link all’Articolo originario).