Il Phishing non è un fenomeno nuovo: fin dai primordi di Internet, gli hacker si sono impossessati delle identità di individui e aziende per impersonificarle e svolgere successivi attacchi. Oggi gli attacchi di phishing sono più sofisticati in modo da mietere continuamente nuove vittime. Si basano su due operazioni: tirare l’esca e aspettare che qualcuno abbocchi. Il nuovo rapporto sullo stato di Internet (SOTI) di Akamai tratta questi aspetti, esplorando il ciclo di vita e lo sviluppo di questi attacchi.

Va aggiunto che il Phishing è diventato un fenomeno estremamente rilevante, essendo una tecnica molto efficace e quindi spesso associata ad altre forme di attacco, come alla diffusione di ransomware e spyware. Come riporta il Data Breach Investigations Report (DBIR) di Verizon, versione di maggio 2019, il phishing è associato al 32% di tutti i data breach e ben al 78% degli incidenti con scopo di cyber spionaggio.

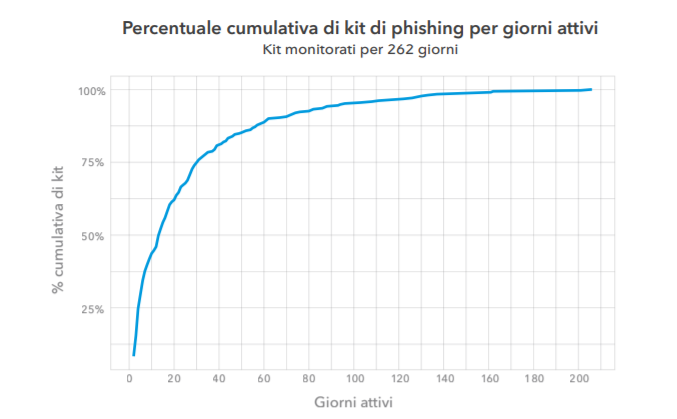

Per adattarsi ai sistemi di difesa sempre più efficaci, il phishing si è evoluto da un attacco tramite email ad attacco che ora sfrutta anche i device mobile e i social media. La rapida evoluzione sta anche comportando una breve durata dei kit di phishing. Oltre il 60% dei kit di phishing monitorati da Akamai sono rimasti attivi solo per 20 giorni o meno. I kit sono sviluppati per specifici settori, principalmente quello dei beni di consumo, banking o finanza, videogiochi. Gli hacker realizzano kit specifici per questi mercati, sia per il vasto numero di vittime potenziali, sia anche perché i dati personali provenienti da questi segmenti possono condurre a elevati profitti.

Secondo i dati di Akamai, il settore high-tech è oggi quello più preso di mira dagli attacchi di phishing. Un gran numero di aziende ad alto profilo tecnologico, oltre alle aziende del settore retail, ha subito attacchi da parte di numerose varianti dei kit nel periodo preso in osservazione. Akamai ha osservato più di 2.064.053.300 domini univoci comunemente associati ad attività dannose in un periodo di 60 mesi, di cui l’89% è durato meno di 24 ore e il 94% meno di tre giorni.

Poiché gli attacchi di phishing sfruttano i comportamenti errati degli individui piuttosto che le vulnerabilità del software, non devono essere estremamente sofisticati per avere successo:

- I kit di phishing consentono di impersonificare brand noti con estrema semplicità

- I dispositivi mobili e i social media aiutano gli attacchi a propagarsi più rapidamente.

Inoltre, come mostra la figura successiva, oltre il 60% di tutti i kit di phishing monitorati da Akamai per un periodo di 262 giorni sono rimasti attivi per meno di 20 giorni.

Anche se aumenta la consapevolezza degli attacchi di phishing, i criminali cercano ancora nuove vie per ottimizzare “l’esca” di questo tipo di attacchi. L’intenzione degli sviluppatori è progettare kit di phishing che riproducono quasi perfettamente il sito web a cui mirano poiché i criminali sperano che un rapido controllo visivo sia tutto ciò che serve alla vittima per immettere le sue credenziali o informazioni personali oppure per scaricare un file.

Il recente rapporto SOTI analizza nel dettaglio come funziona l’economia del phishing e come utenti e aziende possono intraprendere le azioni necessarie per proteggersi da questa minaccia in continua evoluzione. Questo stile di attacco non è valido per tutti, pertanto utenti e aziende devono continuare a condurre attività di due diligence per rimanere un passo avanti rispetto ai criminali che tentano di abusare della loro fiducia sociale.

Accedi al Report completo SOTI “Phishing — Baiting the Hook” di Akamai.

Accedi all’Executive Summary e all’Infografica.