Da quando gli attacchi cyber sono diventati un’arma offensiva – con un completo arsenale di strumenti a disposizione – per attacchi diretti a infrastrutture pubbliche o concorrenti privati, dietro l’offerta di questi servizi criminali si è sviluppata un’intera industria di “cyber mercenari”. Ad arruolare questi gruppi di hacker – il più noto è Void Balaur – spesso sono i governi, ma anche, organizzazioni criminali e in alcuni casi le stesse aziende.

Trend Micro ha presentato di recente la ricerca “Void Balaur: Tracking a Cybermercenary’s Activities”, che svela le attività di un gruppo cybercriminale che lavora su commissione e che negli ultimi anni ha preso di mira almeno 3.500 individui e organizzazioni, tra cui attivisti per i diritti umani, giornalisti, politici e ingegneri delle telecomunicazioni.

La ricerca descrive in dettaglio l’attività di un gruppo di cyber criminali che si autodefinisce “Rockethack” e che Trend Micro ha soprannominato “Void Balaur”, dal nome di una malvagia creatura a più teste del folklore dell’Europa orientale.

La ricerca descrive in dettaglio l’attività di un gruppo di cyber criminali che si autodefinisce “Rockethack” e che Trend Micro ha soprannominato “Void Balaur”, dal nome di una malvagia creatura a più teste del folklore dell’Europa orientale.

È dal 2018 che il gruppo fa pubblicità solo sui forum in lingua russa. Si concentra sul fare soldi attraverso due attività correlate:

- violare account di posta elettronica e social media

- vendere informazioni personali e finanziarie altamente sensibili, inclusi i registri di volo dei passeggeri, i dati bancari o i dettagli del passaporto, ad esempio.

Le tariffe di Void Balaur per le diverse attività vanno da circa 20 dollari per lo storico di una carta di credito rubata o i 69 dollari per le riprese delle telecamere del traffico, a oltre 800 dollari per i registri delle chiamate telefoniche con le posizioni dei ripetitori dei cellulari.

Gli obiettivi sono globali e includono società di telecomunicazioni in Russia, fornitori di bancomat, società di servizi finanziari, assicurazioni mediche, cliniche di fecondazione in vitro, tutte organizzazioni che custodiscono informazioni altamente sensibili e potenzialmente redditizie. Il gruppo colpisce anche giornalisti, attivisti per i diritti umani, politici, scienziati, medici, ingegneri delle telecomunicazioni e utenti di criptovalute.

Gli sforzi del gruppo sono diventati sempre più audaci nel corso degli anni, con obiettivi tra cui l’ex capo di un’agenzia di intelligence, sette ministri di governo e una dozzina di parlamentari europei. Void Balaur si offre anche di hackerare gli account di posta elettronica senza l’interazione dell’utente, anche se non è chiaro come ciò avvenga, forse con l’aiuto di addetti ai lavori o tramite un provider di posta elettronica violato.

Quali siti web sono utilizzati da Void Balaur per offrire i suoi prodotti e servizi

I siti underground utilizzati dal gruppo sono in particolare i forum russi Darkmoney e Probiv: Void Balaur ha un’ottima reputazione in questi marketplace, avendo ricevuto feedback molto positivi dagli acquirenti, sia sulla capacità di fornire velocemente le informazioni, sia per la qualità dei dati prodotti.

Figura 1: Alcuni dei prodotti offerti da Void Balaur a partire dal 2020

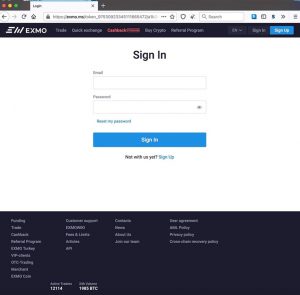

Il gruppo ha anche spesso preso di mira gli exchange di criptovalute, realizzando siti clone da utilizzare in attacchi di phishing e ottenere le credenziali di proprietari di wallet di monete digitali. Uno di questi exchange – EXMO – è risultato vittima di più attacchi di questo tipo.

Figura 2. Esempio di un sito clone utilizzato per l’accesso a EXMO dal phishing di Void Balaur

Chi sono le vittime del gruppo di cyber mercenari?

Come mostra la figura successiva (ottenuta da Trend Micro correlando le informazioni in possesso con quelle raccolte in report esterni di eQualit.ie e Amnesty International) le persone raggiunte dagli attacchi sono presenti in tutto il mondo.

Nei report citati si fa espressamente riferimento a target come attivisti sui diritti umani, siti di Media, giornalisti, siti di commento su notizie riguardanti temi geopolitici. Sembra inoltre che il Gruppo abbia partecipato ad alcuni attacchi di alto profilo, contro agenzie di intelligence, ministeri, membri dei Parlamenti di Paesi dell’Est Europa, candidati presidenziali.

Figura 3. Paesi in cui risiedono le persone o le aziende colpite dagli attacchi di Void Balaur

Le raccomandazioni per evitare di cadere vittima degli attacchi

Per difendersi dai cyber mercenari come Void Balaur, le aziende e le organizzazioni dovrebbero adottare le seguenti misure:

- Utilizzare servizi di posta elettronica affidabili e di un fornitore sicuro, con elevati standard di privacy

- Implementare l’autenticazione a più fattori per gli account e-mail e social media, tramite un’app o Yubikey, e non un passcode SMS una tantum

- Utilizzare app con crittografia end-to-end nelle comunicazioni

- Includere la crittografia per le comunicazioni sensibili

- Eliminare definitivamente i messaggi che non servono più, per ridurre al minimo l’esposizione

- Utilizzare la crittografia dell’unità su tutti i dispositivi informatici

- Spegnere laptop e computer quando non sono in uso

- Avere un approccio di “piattaforma” alla sicurezza informatica, in grado di rilevare e rispondere lungo l’intera catena di attacco.

La ricerca è disponibile a questo link.