Si è tenuta il 28 febbraio presso la Presidenza del Consiglio dei Ministri, la presentazione pubblica della “Relazione annuale sulla politica dell’informazione per la sicurezza”, curata dal Dipartimento delle informazioni per la sicurezza guidato da Elisabetta Belloni e relativa all’anno 2022.

Anche quest’anno, la Relazione sulla politica dell’informazione per la sicurezza relativa al 2022, offre un’ampia panoramica grazie ai risultati dell’attività di analisi delle informazioni finalizzate a tutelare la sicurezza della Repubblica.

Prendendo le mosse dal conflitto russo-ucraino e dalle sue molteplici implicazioni sugli assetti internazionali e sulla congiuntura economica, la Relazione si concentra sulla disamina delle variegate sfaccettature dell’instabilità globale (immigrazioni irregolari, insicurezza alimentare nel mondo, sviluppi nei teatri esteri di maggiore rilievo per la nostra sicurezza, processo di regionalizzazione del terrorismo jihadista).

Tramite la raccolta delle evidenze acquisite dal DIS, dall’AISE e dall’AISI, offre una sintesi su più aspetti, dalla sicurezza economico-finanziaria a quella cibernetica; dalla prevenzione e contrasto della minaccia ibrida alle attuali forme del terrorismo jihadista, dell’eversione e dell’estremismo; dai profili dell’ingerenza criminale alla sicurezza ambientale.

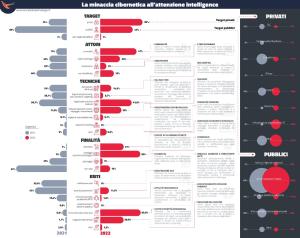

Stato, trend e attori della minaccia cibernetica

L’attività info-operativa condotta dall’intelligence nel corso del 2022 ha consentito di monitorare il panorama della minaccia cibernetica e di osservarne la costante evoluzione.

Gli obiettivi delle operazioni cibernetiche condotte a danno del nostro Paese, come riporta la Relazione dell’Intelligence italiana, hanno coinvolto diverse tipologie di soggetti pubblici e privati, per mano sia di attori statuali che di organizzazioni criminali e hacktivisti. Sono state impiegate svariate tecniche d’attacco, tra cui software e script malevoli, e perseguite diverse finalità, tra cui lo spionaggio, il ritorno economico e il discredito dei target. In particolare, è stato rilevato un significativo incremento delle azioni in danno di obiettivi privati e un aumento dell’impiego di malware, inclusi i ransomware, e, in concomitanza con l’invasione russa dell’Ucraina, sono stati osservati nuovi trend di attacco.

Le principali statistiche concernenti le attività cibernetiche ostili

Le azioni digitali osservate hanno prevalentemente interessato le infrastrutture informatiche riferibili a soggetti privati (56%, in crescita di 32 punti percentuali rispetto al 2021), con particolare attenzione verso i settori delle infrastrutture digitali/servizi IT (22%, in aumento di 16 punti percentuali), dei trasporti (18%, stabile rispetto all’anno precedente) e del bancario (12%, in aumento di 5 punti percentuali rispetto al 2021).

Le azioni in danno di obiettivi pubblici (43%, in calo di 26 punti percentuali) hanno riguardato perlopiù le Amministrazioni Centrali dello Stato (62% del totale, valore in aumento di 6 punti percentuali rispetto all’anno precedente) e infrastrutture IT riferibili a enti locali e strutture sanitarie (per un complessivo 20% sul totale).

Nella classificazione degli attacchi per tipologia di attori ostili si è assistito, in linea di continuità con quanto osservato nel 2021, a un progressivo calo delle attività di matrice hacktivista (8% deltotale, in riduzione di 15 punti percentuali). Rispetto a tali gruppi, nella prima parte dell’anno sono state rilevate campagne ostili nei confronti di realtà pubbliche e private operanti nel settore sanitario, dalle quali – anche attraverso lo sfruttamento di vulnerabilità di tipo SQL Injection – le formazioni più attive in territorio nazionale (tra cui AnonGhost e LulzSec ITA) hanno esfiltrato dati sensibili ovvero installato “backdoor” su risorse digitali riconducibili ad alcune Aziende Sanitarie Locali e associazioni sindacali di professioni sanitarie.

Al di fuori di queste azioni, è stata registrata una progressiva destrutturazione dei gruppi hacktivisti nazionali, in un contesto, tuttavia, nel quale sono stati rilevati fenomeni di aggregazione spontanea di cellule minori collegati al conflitto russo-ucraino a sostegno delle offensive digitali promosse da Anonymous International. Iniziative, queste, risultate perlopiù di breve durata e di basso impatto.

Una lieve crescita (+3 punti percentuali) è stata registrata con riferimento ai gruppi statuali o sponsorizzati da Stati che hanno fatto ricorso ad azioni di spionaggio cibernetico, che si sono attestate al 26% del totale. Nel periodo in esame, sono stati osservati da parte di questi attori tentativi di sfruttamento delle vulnerabilità presenti nei sistemi di connessione remota – utilizzati per finalità di telelavoro – con l’obiettivo di guadagnare l’accesso a risorse informatiche di aziende e organizzazioni.

L’analisi delle tecniche, tattiche e procedure (TTP) impiegate da quei gruppi ha messo in evidenza un sostanziale cambiamento degli strumenti utilizzati: si è passati, infatti, dall’impiego di “malware” altamente sofisticati alla ricerca – nell’ultimo periodo e limitatamente ai casi osservati – di strumenti “spendibili”, liberamente reperibili o distribuiti su mercati operanti nel deep e dark web. Circostanza questa riconducibile sia alla volontà di conferire a tali attività offensive la parvenza di comuni azioni criminali sia al reclutamento da parte di quegli attori di nuovi operatori, più avvezzi all’uso di questa tipologia di mezzi.

In sensibile riduzione sono state, invece, le azioni di matrice non identificabile (18%, in calo di 22 punti percentuali), tendenza questa ascrivibile alle accresciute capacità di rilevamento sviluppate da AISE e AISI, grazie alle quali è possibile effettuare una più accurata classificazione e sistematizzazione degli attacchi, che restituisce una attendibile fotografia della minaccia cibernetica all’attenzione del Comparto.

La migliorata capacità di attribuzione acquisita dall’Intelligence e il più ampio ricorso da parte degli attori statuali o “state sponsored” a strumenti impiegati anche da gruppi criminali ha consentito di rilevare una sensibile crescita degli attacchi di matrice criminale, attestatisi al 47% del totale (+33 punti percentuali rispetto al 2021).

Si è confermato anche per il 2022 il ricorso da parte dei principali attori della minaccia alla registrazione di domini malevoli (circa il 41%, in aumento di 5 punti percentuali rispetto al 2021), al fine di dirottare inconsapevolmente gli utenti verso siti web compromessi (tecnica del “typosquatting”).

Seppur in forte calo, è continuata la ricerca delle vulnerabilità tecniche esposte dai target selezionati (c.d. Bug Hunting, al 3,7%) propedeutica a tentativi di violazione delle loro reti informatiche, nonché ad attacchi di tipo SQL Injection (al 14%).

A tale contrazione ha fatto da contraltare un incremento nell’impiego di malware da parte di attori di matrice criminale (prevalentemente ransomware, al 28% del totale, in aumento di oltre 15 punti percentuali rispetto all’anno precedente).

Per quanto concerne gli esiti delle azioni ostili, si è registrata una significativa prevalenza di offensive tese a inibire l’erogazione di servizi, attraverso il ricorso ad armi digitali in grado di eliminare dati e programmi presenti nei sistemi dei dispositivi target, rendendoli inutilizzabili (circa il 31% del totale, in aumento di 30 punti percentuali rispetto all’anno precedente), seguite da azioni funzionali a successivi attacchi (scese all’11%, con una differenza di circa 30 punti percentuali rispetto al 2021).

Direttamente connesso all’incremento di azioni di matrice criminale è il sensibile aumento di azioni finalizzate al furto di identità e/o credenziali (al 53,5%, in crescita di quasi 48 punti percentuali), messe in vendita su portali e forum dedicati del dark e deep web.

Con riferimento alle finalità degli attacchi monitorati dal Comparto, ove si registra un rilevante incremento di offensive finalizzate a garantire un vantaggio economico per l’attaccante (53%, in crescita di 44 punti percentuali rispetto all’anno precedente), analogamente al drastico incremento delle incursioni digitali tese a minare credibilità e reputazione di quei target ritenuti sostenitori di una delle parti coinvolte nel conflitto russo-ucraino (31%, in aumento di 30 punti percentuali), a scapito di quelle iniziative cui non è stato possibile attribuire una chiara finalità (13%, in notevole riduzione rispetto all’anno precedente).

Le campagne con finalità di spionaggio (3%), seppur in termini numerici marginali rispetto al totale, sono state rivolte verso i sistemi dei Dicasteri CISR e di primari fornitori nazionali di servizi di comunicazione elettronica, e condotte attraverso azioni altamente strutturate e con l’impiego di tecniche e strumenti sofisticati.

La minaccia ibrida

Nel 2022 i principali attori della minaccia ibrida hanno continuato a condurre campagne aggressive in danno dei Paesi occidentali tentando di manipolare a proprio vantaggio gli scambi commerciali, le forniture di beni strategici e l’ambiente informativo dei Paesi bersaglio.

Dal 2022, la Russia è impegnata in una campagna ibrida contro l’Occidente a supporto di quella militare contro l’Ucraina. Mosca percepisce il sostegno transatlantico a Kiev come un fattore determinante per l’esito della guerra. Di conseguenza, nella seconda metà del 2022 ha puntato a dividere l’Occidente al suo interno, cercando di allontanare l’UE dagli USA e di destabilizzare i Paesi NATO.

Fra i domini delle campagne ibride russe è stato cruciale quello cognitivo, ossia quello della manipolazione delle percezioni. Le caratteristiche della macchina disinformativa russa che sono state osservate nell’azione di costante monitoraggio, si possono riassumere in una grande pervasività e in una forte regia statale.

Il costante tentativo della Russia di manipolare l’opinione pubblica europea trova ulteriore dimostrazione negli eventi del settembre 2022, quando, a seguito di un’inchiesta della stampa tedesca, la società Meta ha bloccato una massiccia campagna di disinformazione russa in Germania, Francia, Regno Unito, Italia e Ucraina.

Sul piano nazionale è stata rilevata all’interno delle principali piattaforme social una saldatura tra i profili “no-vax” e “no-pass” e la messaggistica pro-Russia sulla crisi in atto tra Mosca e Kiev, attuata mediante il rilancio e la “ri-condivisione” di contenuti originati da media e organi istituzionali vicini al Cremlino, al fine di orientare l’opinione pubblica italiana.

Quanto ai vettori, la disinformazione russa è stata alimentata da:

- singoli blogger o account di social media, russi o filorussi, inseriti in una rete di connessioni a livello La messaggistica di tali soggetti è veicolata, in prima battuta, in lingua russa e rivolta a un pubblico russofono; successivamente viene rilanciata e riproposta in più lingue tanto all’interno quanto all’esterno del nostro Paese, anche attraverso saldature con attori nostrani della disinformazione, che operano quale cassa di risonanza;

- istituzioni russe e mezzi di informazione ufficialmente riconducibili al Cremlino. In Italia, come nel resto della UE, Russia Today e Sputnik sono stati oscurati, pertanto, per continuare a disseminare narrazioni disinformative, quei media hanno aperto molteplici canali sull’applicazione di messaggistica Telegram;

- una variegata rete di soggetti e movimenti attestati su ideologie “antagoniste”, che nel contesto italiano si trovano a convergere con le comunità complottiste (ad esempio no-vax, nopass, QAnon).

Accedi al Report completo del Dipartimento delle informazioni per la sicurezza: https://www.sicurezzanazionale.gov.it/sisr.nsf/relazione-annuale/relazione-al-parlamento-2022.html

Guarda il video della presentazione della Relazione annuale su YouTube: