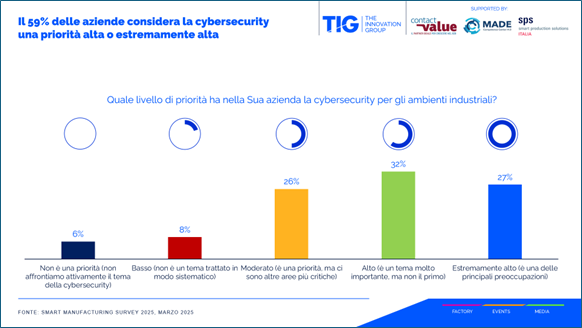

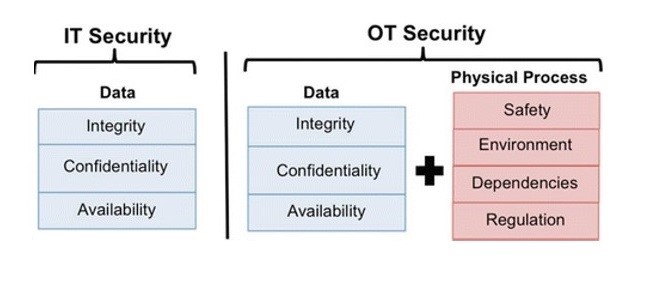

La cybersecurity in ambito industriale si sta finalmente guadagnando l’attenzione che merita. Spinta dall’evoluzione normativa (NIS2, IEC 62443, CRA e altre), sempre più aziende riconoscono l’importanza della protezione degli ambienti OT/ICS come fattore critico per garantire resilienza e continuità operativa. L’indagine “SMART MANUFACTURING SURVEY 2025” di marzo 2025, realizzata da The Innovation Group, in collaborazione con SPS Italia, ContactValue e Made Competence Center, ha indagato la maturità delle aziende italiane (intervistando un campione di 94 realtà industriali del Paese) nel percorso verso l’Industria 4.0.