La Task Force del Center for European Policy Studies (CEPS) sulle Software Vulnerabilities ha presentato un Report che promuove la diffusione in UE di politiche di Software Vulnerability Disclosure per prodotti hardware e software. La ricerca fornisce per la prima volta una rilevazione su come i diversi paesi europei stanno affrontando il tema della comunicazione di vulnerabilità individuate da terzi in prodotti già in uso. Lo scopo del Report è offrire raccomandazioni pratiche su come migliorare il coordinamento e la divulgazione delle vulnerabilità del software da parte sia di attori pubblici che privati.

L’eurodeputata Marietje Schaake (ALDE), Presidente della Task force, ha commentato: “Se vogliamo proteggere la nostra società digitale, è fondamentale poter rivelare vulnerabilità a fornitori e produttori di software e hardware. Se non affrontiamo seriamente questo problema nelle politiche dell’UE in materia di sicurezza informatica, ci comportiamo come se ci limitassimo a sistemare le sedie a sdraio sul ponte del Titanic”.

Perché serve un approccio coordinato a livello UE?

Schaake ha aggiunto: “C’è molto lavoro da fare per creare un approccio europeo comune verso la vulnerability disclosure. Tredici stati stanno già pensando di istituire un processo di disclosure coordinato nell’UE. L’ENISA può svolgere un ruolo centrale nel garantire che non finiamo con politiche divergenti. Bisognerebbe anche concordare una singola interpretazione legale di ciò che costituisce l’hacking o l’accesso illegale ad un sistema informatico, per evitare un blocco totale delle attività di ricerca di vulnerabilità. Un ricercatore olandese che identifica una vulnerabilità in un software spagnolo non dovrebbe essere trattato in modo diverso da uno spagnolo che rivela un punto debole in un software olandese. “

Ma qual è oggi la preparazione delle aziende in tema di Software Vulnerability Disclosure?

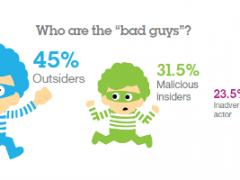

Un risultato interessante è quello fornito da una recente indagine di Tripwire secondo cui (partendo da un campione di 147 professionisti di security presenti alla RSA Conference in San Francisco) più di un terzo degli intervistati (36%) ha dichiarato che la propria organizzazione avrebbe ricevuto un report di vulnerabilità non richiesto in passato, e poco più della metà (53%) ha dichiarato che le proprie aziende si sono un canale ufficiale utilizzando il quale i ricercatori di sicurezza esterni possono facilmente presentare vulnerabilità riscontrate in prodotti o servizi. In aggiunta, quasi un quarto delle persone intervistate (24%) ha dichiarato che la propria azienda è stata oggetto di estorsione con riferimento al rilascio di dettagli sulle vulnerabilità scoperte.

Il fatto che oggi molte più aziende si aprano alla Software Vulnerability Disclosure è un fatto positivo (sicuramente il 53% individuato dalla ricerca Tripwire è una quota molto alta – non confrontabile con la situazione europea).

Le comunicazioni che arrivano da ricercatori esterni – come fa anche il team del Project Zero di Google – possono essere di grande aiuto, a patto che l’organizzazione sia in grado di attivare con rapidità le misure per ripristinare il software o l’hardware. Un punto critico del processo è infatti la comunicazione al pubblico dell’esistenza di vulnerabilità in prodotti/servizi. Gli standard imposti da Project Zero ad esempio (90 giorni di tempo dopo di che la vulnerabilità diventa pubblica) hanno irritato in passato fornitori come Microsoft: è successo infatti che le vulnerabilità scoperte siano diventate pubbliche prima che gli aggiornamenti di sicurezza fossero stati rilasciati.

A cura di:

Elena Vaciago, @evaciago