I Vulkan Files sono una serie di e-mail e altri documenti trapelati al quotidiano tedesco Süddeutsche Zeitung pochi giorni dopo l’invasione russa dell’Ucraina del 24 febbraio 2022 da parte di un informatore (tecnicamente un whistleblower) contrario alla guerra in Ucraina. Leggendo questi file, spesso molto tecnici, giornalisti ed analisti delle principali agenzie di sicurezza occidentali sono arrivati a conoscere con dettaglio qual è stato l’arsenale di cyber armi in mano ai russi e quali le loro strategie di attacco informatico degli ultimi dieci anni.

I file devono il loro nome alla società russa NTC Vulkan che, pur essendo un fornitore privato di servizi IT e cyber, è risultata essere fortemente coinvolta in azioni di criminalità informatica, interferenza politica basata sui social media (ad esempio nelle elezioni presidenziali degli Stati Uniti del 2016), censura interna dei social media nazionali e spionaggio. Il tutto in collusione con il Servizio di sicurezza federale russo (FSB), le forze armate russe (GOU e GRU ), il Servizio russo di intelligence estera (SVR).

Cosa contengono i Vulkan Files e come sono arrivati ai giornali occidentali

I Vulkan Files sono circa un migliaio di documenti segreti con oltre 5.299 pagine su progetti, istruzioni ed e-mail interne della società Vulkan, datate tra il 2016 e il 2021. Nonostante i contenuti siano tutti estremamente tecnici in natura, forniscono una visione nuova e molto dettagliata sui progetti di guerra informatica russi dell’ultimo decennio. Appare così evidente – un fatto che si sospettava già per molti altri segnali – come i russi siano sempre stati in guerra, con hacker e software sviluppati appositamente per operazioni malevole dirette contro i sistemi informativi di molti Paesi dell’Occidente e non solo.

Un consorzio di giornali (comprendente The Guardian, Le Monde e Washington Post, altri media, guidato da Paper Trail Media e Der Spiegel) ha cominciato a pubblicare quanto scoperto con l’indagine il 30 marzo scorso. In aggiunta, cinque agenzie di intelligence occidentali e diversi esperti indipendenti di sicurezza informatica hanno fornito propri contributi e in sostanza hanno confermato la veridicità dei file.

Come sono stati consegnati i Vulkan files?

Pochi giorni dopo l’invasione russa dell’Ucraina, una fonte anonima ha inviato i file al quotidiano tedesco Süddeutsche Zeitung, in seguito anche a Der Spiegel. “Le persone dovrebbero conoscere questo pericolo”, ha detto l’informatore, che non si è mai identificato e da allora non ha più dato segni di sé. “A causa degli eventi in Ucraina, ho deciso di rendere pubbliche queste informazioni. Questa azienda sta facendo cose cattive, il governo russo sbaglia. Sono arrabbiato per l’invasione dell’Ucraina e per le cose terribili che vi stanno accadendo. Spero che possiate usare queste informazioni per mostrare cosa sta succedendo lontano dagli occhi di tutti“.

Der Spiegel ha verificato e analizzato i documenti con una decina di altri media di otto paesi diversi. L’emittente pubblica tedesca ZDF, il Guardian, il Washington Post, il quotidiano austriaco Der Standard, Le Monde in Francia, all’emittente pubblica danese DR, il gruppo Tamedia in Svizzera e al portale investigativo russo IStories. Nel file c’erano sia documenti interni della società sia informazioni su trasferimenti di denaro. Sia Vulkan che il Cremlino sono stati contattati per commentare, ma non hanno risposto.

Chi è Vulkan? (“Vulcano” in lingua inglese)

NTC Vulkan, con sede a Mosca, si presenta come una normale società di consulenza IT, una piccola azienda con capacità di sviluppo di software. Sul sito web vanta il rapporto con IBM ed elenca Toyota Bank come cliente. Secondo il servizio di The Guardian (Vulkan files’ leak reveals Putin’s global and domestic cyberwarfare tactics), gli ingegneri di Vulkan hanno lavorato per anni per le agenzie militari e di intelligence russe, aiutandole in operazioni di hacking, addestrando agenti ad attaccare le infrastrutture nazionali, a diffondere disinformazione e a controllare intere sezioni di Internet.

A capo di Vulkan, il CEO è Anton Markov, che ha fondato la società nel 2010 insieme a Alexander Irzhavsky. Entrambi si sono laureati all’accademia militare di San Pietroburgo e hanno in passato prestato servizio con l’esercito, raggiungendo rispettivamente il grado di capitano e maggiore. Evidentemente, i contatti con le forze militari del Paese erano preesistenti.

La sede principale di Vulkan a Mosca (Foto di Der Spiegel)

Quali sono le informazioni più importanti venute alla luce

Un documento dei Vulkan Files collega uno strumento di attacco informatico utilizzato da Vulkan con il famigerato gruppo di hacker Sandworm, che secondo il governo degli Stati Uniti ha causato 2 blackout in Ucraina, interrotto le Olimpiadi in Corea del Sud e lanciato NotPetya. Con nome in codice “Scan-V”, lo strumento in questione scandaglia Internet alla ricerca di vulnerabilità, quindi archiviate per futuri attacchi informatici.

Un altro sistema, noto come “Amezit”, sempre sviluppato dagli ingegneri di Vulkan, servirebbe per la sorveglianza e il controllo di Internet nelle regioni russe, e servirebbe a diffondere la disinformazione tramite la creazione e gestione di falsi profili social. Un terzo sistema sempre sviluppato da Vulkan – “Crystal-2V” – è un programma di addestramento per cyber-operatori: fornisce istruzioni su come danneggiare infrastrutture critiche, ad esempio quelle ferroviarie, aeree e marittime.

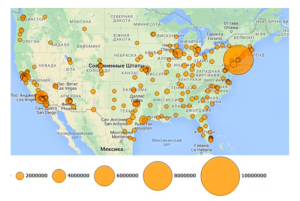

Non può ancora essere ancora affermato con sicurezza che questi sistemi sono stati utilizzati in attacchi con obiettivi reali, ma è molto probabile, considerando l’attività di cyberwarfare osservata in via continuativa in Ucraina e in altri Paesi. Tra i documenti emersi con il Leak, impressionante vedere come in alcuni casi siano state create delle mappe di obiettivi potenziali, come quella successiva. In un’altra mappa apparirebbe invece una centrale nucleare in Svizzera.

Una mappa trapelata dai Vulkan Files, mostra negli Stati Uniti dei cerchi che sembrano rappresentare gruppi di server Internet. (NTC Vulkan) Fonte: The Washington Post

I documenti rivelano anche molto sul funzionamento del sistema Amezit per le campagne di disinformazione e il controllo di Internet: analizzando i file, è stato ricostruito un importante ruolo di Vulkan nella realizzazione del sistema, tramite un contratto iniziale risalente al 2016, e sviluppi continui fino al 2022. Un documento di 387 spiega il funzionamento del sistema, che comprende una parte relativa al controllo da parte dei militari di intere porzioni del traffico Internet: in questo modo le forze militari russe sono in grado di spiare tutte le attività online degli utenti. Sotto una videata del Sistema nella parte di gestione di falsi account social.

Uno screenshot di Amezit che mostra account falsi creati da Vulkan per imitare veri profili sui social media. Fonte: The Guardian

In conclusione, cosa sappiamo oggi

Per la prima volta, i file Vulkan forniscono informazioni sui piani di Putin per la guerra cibernetica. Cinque agenzie di intelligence occidentali avrebbero confermato l’autenticità dei documenti: di queste, la maggior parte teneva d’occhio la società Vulkan da tempo.

Si sapeva dell’Internet Research Agency, agenzia russa con sede a San Pietroburgo utilizzata come “fabbrica di disinformazione”: i Vulkan file mostrano come l’esercito russo abbia assunto una società privata per agire similmente con una propaganda interna automatizzata. A partire dal 2011, infatti, Vulkan avrebbe ricevuto contratti governativi relativi a progetti militari classificati e segreti di stato. Ad oggi non è noto a quanti appaltatori privati sia concesso l’accesso a progetti così sensibili in Russia, ma alcune stime suggeriscono che non dovrebbero essercene più di una dozzina – altri parlano di almeno 40 società IT private russe che collaborano costantemente con l’intelligence russa, soprattutto sviluppando armi informatiche efficaci nel conflitto ibrido con l’Occidente e altri Paesi nel mondo.

“La Russia è nelle nostre reti”, ha dichiarato Wolfgang Wien, vice capo del Bundesnachrichtendienst (BND), l’agenzia di intelligence estera tedesca. Un pensiero che circola di questi tempi è anche un altro: alcuni degli sviluppatori russi delle cyber armi del Cremlino oggi lavorano in altri Paesi: ad esempio, Der Spiegel ha rintracciato in Germania alcuni ex dipendenti di Vulkan, presso la Siemens, BASF, Trivago e Booking.com. Altri sembra siano oggi a Dublino. Alcuni sono stati contattati dai giornalisti, ma si sono rifiutati di fornire qualsiasi informazione o commento.

In estrema sintesi: in tutto il mondo si è assistito dagli anni 90 in poi a campagne di hacking con effetti sempre più distruttivi, a cui si sono sommate, a partire dal 2000 e con l’avvento dei siti di social networking, a campagne di disinformazione. La Russia è sempre stata vista dietro molte di queste operazioni, anche se non è la sola chiaramente a condurle. Molto raro invece che siano state divulgate informazioni complete su queste operazioni. Per questo il data leak dei Vulkan file rappresenta un evento unico, trattandosi di dati molto ampi relativi a una società privata russa, che evidentemente è stata ingaggiata per anni da Mosca nella realizzazione di strumenti sofisticati per la cyber guerra.

Per maggiori informazioni: