Stanno cambiando le vittime negli incidenti cyber: sempre più spesso assisteremo a nuove forme di intrusione, rivolte a mezzi di trasporto come aereoplani e veicoli.

Secondo il Report “A rising tide: new hacks threaten public technologies” di Trend Micro, relativo all’evoluzione delle minacce nel secondo trimestre 2015, gli aggressori sono oggi in grado di individuare nuove lacune di sicurezza da sfruttare, legate sia ad oggetti di largo utilizzo, sia ai nuovi sviluppi dell’Internet of Things.

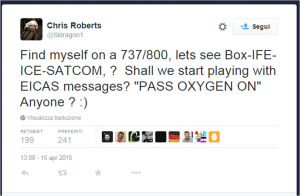

Ad esempio nell’ambito aereo, un primo incidente cyber è avvenuto quando il ricercatore di sicurezza Chris Roberts lo scorso aprile ha inviato un tweet in cui sosteneva di riuscire ad accedere al sistema di intrattenimento onboard (inflight entertainment system, IFE) su un aereo 737/800 su cui si trovava. Il tweet (riportato sotto) ha messo immediatamente in allerta l’FBI, che lo ha arrestato appena sceso dal volo. Il fatto pur non grave (non si trattava in fondo che di uno scherzo) ha dimostrato alcune superficialità nelle misure di accesso ai sistemi (anche se non quelli critici di controllo del volo).

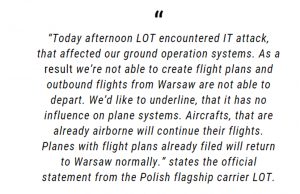

Successivamente a questo episodio, in giugno un attacco DDoS rivolto contro la compagnia area nazionale polacca (LOT Polish Airlines) ha provocato notevoli disagi, trattenendo a terra oltre 1.400 passeggeri all’aeroporto Okecie di Varsavia. Sono stati presi di mira i computer di terra, che servono per gestire tutta la pianificazione dei voli. L’interruzione del servizio causata dall’attacco DDoS è durata 5 ore e ha costretto la compagnia ad annullare una decina di voli. Fortunatamente – come riportato dalla compagnia – non ci sono state conseguenze per i voli in corso o per gli aerei che arrivavano all’aeroporto.

In crescita anche le intrusioni negli ambienti domestici: secondo i ricercatori Trend Micro, sono in aumento gli attacchi che puntano a modificare il DNS di router domestici. La maggior parte delle infezioni rilevate ha interessato il Brasile, gli Stati Uniti e il Giappone. Il Brasile è stato il paese maggiormente colpito, con l’81% di infezioni. Questi attacchi avevano l’obiettivo di impadronirsi delle informazioni personali presenti sui dispositivi connessi ai router domestici. Modificando il DNS di un router si riesce infatti a fare in modo che tutti i dispositivi ad esso collegati carichino la versione dannosa dei siti Web ai quali tentano di accedere, inclusi i siti Web di home banking.

Per il resto la situazione tratteggiata nel Report di Trend Micro conferma i trend visti in precedenza, con malware e ransomware per PC ancora cresciuti nel secondo trimestre del 2015, in particolare in Italia, uno dei paesi maggiormente colpiti da incidenti cyber, con 10 milioni di malware intercettati nel trimestre (per un totale di quasi 2.700 Pc infettati, di cui 1.437 colpiti da online banking malware), 31 milioni di indirizzi IP che inviano spam rilevati e bloccati, 220mila applicazioni maligne per dispositivi mobili neutralizzate.

Continuano a crescere nel mondo ransomware e attacchi a POS: MalumPoS è un malware PoS che ha fatto il suo ingresso in scena in questo periodo. Questa minaccia è stata rilevata mentre sottraeva informazioni dai sistemi in esecuzione su Oracle MICROS; ciò significa che 330.000 enti sono stati vulnerabili, soprattutto negli Stati Uniti.

La facilità di accesso a risorse illegali sul Web fa sì che anche singoli hacker alle prime armi riescano ad agire individualmente modificando parti di codice di malware già noti. È stato questo il caso, secondo Trend Micro, degli attacchi HawkEye, un malware in grado di dirottare transazioni finanziarie e di carpire informazioni riservate delle piccole e medie imprese che sarebbe stato progettato da due singole persone.

La buona notizia è che le controazioni effettuate dalle forze dell’ordine cominciano a dare i loro frutti. Alcune vittorie ottenute nel secondo trimestre 2015 in termini di contrasto del cyber crime sono state possibili con l’avvio di partnership tra pubblico e privato. In particolare Trend Micro ha collaborato con Interpol ed Europol per neutralizzare due botnet: SIMDA e BEEBONE.

Per maggiori informazioni accedi e scarica il Report