Abbiamo intervistato Sebastien Commerot, Global Business Development Manager Email & Web Security di Cisco, sul tema dell’evoluzione della Messaging e Web security, e sulle nuove misure che possono aiutare le aziende a predisporsi meglio per affrontare queste minacce.

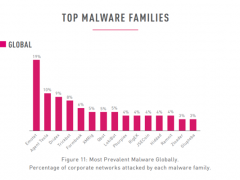

La scarsa attenzione degli utenti, unita a una rapida evoluzione degli attacchi e ad attività di cyber crime molto più mirate rispetto al passato, sta rendendo le aziende sempre più esposte al malware presente sul web o nelle email. “E’ importante che le aziende mantengano elevata l’attenzione sul fronte della Content Security, ossia della Messaging e Web Security, perché le minacce legate a malware e ad attacchi persistenti sono in costante aumento” spiega Sebastien Commerot, Global Business Development Manager Email & Web Security di Cisco.

Il tema è al centro della Ricerca annuale presentata di recente da Cisco (Cisco Annual Security Report 2015), un’indagine a tutto campo sul “cattivo stato” della cybersecurity effettuata dai laboratori Talos di Cisco da cui emergono 3 vulnerabilità principali per quanto riguarda le aziende europee. Dai risultati si deduce che, nei metodi di attacco, in Europa il primo posto nella classifica è occupato dall’ “iFrame injection”, un attacco che si diffonde di regola da siti web ad elevato traffico. Un esempio è quello di siti di news e TV: in passato attacchi di questo tipo hanno riguardato NY Times, Business Week, USA Today, Wal-Mart, ZD Net Asia. Un malware iFrame può ad esempio essere incluso nell’immagine di un banner. Il browser non è in grado di distinguere frame malevoli all’interno della pagina web, per cui questi si installano sul PC, ridirigono la navigazione su server malevoli (senza che l’utente se ne renda conto) e diffondono l’attacco nel network all’interno delle organizzazioni. “Per rispondere a questa minaccia è necessario far uso di servizi di reputation, che avvisano gli utenti se alcuni siti web risultano attaccati” spiega Sebastien Commerot.

Un servizio che i laboratori di Threat Intelligence del Cisco Talos (il Talos Security Intelligence & Research Group conta oggi oltre 600 ricercatori in seguito all’acquisizione di Sourcefire da parte di Cisco) basano sulla visibilità globale delle minacce in corso. Viene infatti analizzato il 35% del traffico totale di email, grazie ad accordi diretti con operatori ISP/TLC a livello internazionale.

Un’ulteriore debolezza nelle pratiche di web security – come emerge sempre dalla Ricerca Cisco – è data dalla crescita di malvertising (malicious advertising) legato alla pratica poco sicura di installare degli add-on sul browser.

Infine, terza vulnerabilità da considerare nelle politiche di protezione da malware content, che riguarda in particolare le organizzazioni europee, l’incremento del metodo “Snowshoe” nei metodi di spamming degli attaccanti. Lo Snowshoe spamming (letteralmente, spamming “con racchette da neve”) è una tecnica pensata per aggirare i principali filtri antispam. Si basa sull’utilizzo di moltissimi indirizzi IP di invio dello spam (l’analogia è: come la racchetta distribuisce tutto il peso su una superficie più ampia, evitando così di affondare nella neve, l’utilizzo di molti indirizzi IP impedisce il riconoscimento e il blocco dello spam). In questo modo aumenta molto la probabilità che alcune mail di spam raggiungano le caselle di posta degli utenti finali, aggirando i filtri e le trappole antispam. In aggiunta, alcuni attaccanti modificano leggermente (in automatico) il messaggio contenuto nello spam, sempre per evitare che la ripetizione del messaggio lo faccia riconoscere dai filtri. “L’unico modo per individuare e bloccare questa minaccia è utilizzare una combinazione di metodi di Reputation Intelligence e antispam” spiega Sebastien Commerot.

Sempre di più infatti l’unico modo per assicurare misure efficaci di protezione da attacchi cyber è disporre di strumenti avanzati in grado di utilizzare contemporaneamente metodi diversi di rilevazione e blocco del malware. “Il concetto di Advanced Malware Protection sviluppato da Cisco si basa sull’integrazione di tecnologie diverse di mail, network e web security e aggiunge l’intelligence del servizio Talos di analisi della Reputation” dice Sebastien Commerot. Inoltre la piattaforma AMP di Cisco fornisce metodi di File Sandboxing – per cui i file sospetti o sconosciuti sono analizzati in un ambiente cloud separato, per comprenderne meglio il comportamento ed evitare che possano nuocere. Infine, un ulteriore livello detto “File Retrospection” fornisce un check continuativo per periodi di tempo più lunghi, evitando così anche attacchi che possono essere lanciati in momenti successivi al download del malware. In questo modo AMP è in grado di agire Prima dell’attacco, attuando misure preventive sul malware noto, agendo su file e comunicazioni che cercano di entrare nella rete violando le policy interne; Durante l’attacco, analizzando con continuità il traffico e i file che hanno superato una prima linea di difesa; Dopo l’attacco, aiutando a comprendere, contenere e rimediare un attacco andato a segno.

A cura di:

Elena Vaciago