Un approccio proattivo alla cybersecurity, sempre più richiesto per far fronte all’eventualità di incorrere in gravi incidenti con perdita di dati e blocco dei sistemi, richiede allo staff di security di specializzarsi in quella che è definita l’attività di Threat Hunting.

Si tratta di un processo che parte dalla disponibilità di dati ed evidenze precise, e porta a una ricerca iterativa, su sistemi e reti, al fine di individuare ed isolare minacce avanzate di sicurezza che nascono da tentativi di attacco in corso. Questa ricerca approfondita su indicatori di compromissione e comportamenti non immediatamente evidenti permette agli analisti di security di fare ipotesi e quindi scoprire eventuali attività malevole e intrusioni nelle infrastrutture dell’azienda.

L’esperienza ci insegna infatti che le misure di mitigazione tradizionali di cybersecurity (firewall, intrusion detection systems (IDS), antivirus, sandbox per il malware, soluzioni SIEM per la raccolta e l’analisi di informazioni relative alle minacce) non sono mai sufficienti a fermare tutti gli attacchi, in particolare quelli più avanzati e mirati alla singola organizzazione (APT, acronimo di Advanced Persistent Threat). Rispetto a un’attività di Theat Hunting, poi, le soluzioni tradizionali di sicurezza si caratterizzano per aver avuto un approccio di tipo reattivo. Dopo un alert su una potenziale minaccia parte infatti l’investigazione.

In una situazione in cui gli attaccanti, quando riescono ad entrare, possono muoversi con movimenti laterali nelle reti e rimane inosservati per mesi, un’attività proattiva di Threat Hunting ha invece lo scopo di partire da informazioni relative a modifiche ai sistemi o nuovi pattern di comportamento degli utenti (user and entity behavior analytics, UEBA) per ipotizzare qualcosa di anomalo e quindi la potenziale presenza di un attacco in corso. Svolta con l’apporto di specialisti di cybersecurity, questa attività può essere almeno in parte automatizzata: le tecnologie machine learning sono ad esempio di grande aiuto nell’identificare anomalie ed attività sospette.

Qual è lo stato del Threat Hunting?

Poiché in molti casi i SOC (security operation center) si trovano a dover combattere quotidianamente con un crescente carico di lavoro nella gestione delle minacce alla sicurezza, ma il vero problema è rendere questa attività più efficace nel bloccare i tentativi di attacco potenzialmente più gravi, sempre più organizzazioni stanno adottando il threat hunting come parte integrante delle proprie attività per la sicurezza.

Quello che osservano le aziende che adottano queste misure proattive, è che la ricerca sugli attacchi in corso può ridurre il rischio e l’impatto delle minacce che altrimenti sarebbero passate non rilevate dagli strumenti tradizionali.

La stato del Threat Hunting nel 2022 è stato oggetto di una ricerca di Cybersecurity Insiders, che per il quinto anno consecutivo ha analizzato l’evoluzione di questa pratica di sicurezza. La survey “Threat Hunting Report”, condotta nel maggio 2022, è basata sulle risposte di 335 professionisti di cybersecurity.

I risultati principali dello studio sono:

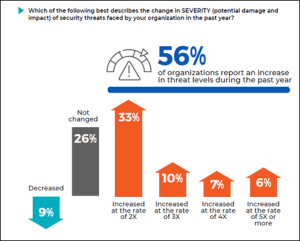

- Oltre la metà delle aziende (56%) ha osservato un incremento del livello delle minacce cyber di almeno un fattore 2 rispetto all’anno scorso.

- Il 51% dei professionisti intervistati ritiene che una delle sfide maggiori per i SOC odierni sia proprio la rilevazione di minacce avanzate: segue, come seconda problematica, la mancanza di un numero sufficiente di risorse per la mitigazione dei rischi (47% delle risposte) e a seguire, le perdite di tempo legate al lavoro sui falsi positivi (40%).

- Tramite il Threat Hunting, il 61% delle aziende identifica indicatori di compromissione (IoC) attuabili, mentre il 59% arriva a generare set di regole o informare l’automazione per attività future su minacce simili.

- Inoltre, il 51% delle aziende ritiene che il Threat Hunting produca una comprensione più profonda sul comportamento e sulle tendenze degli attacchi sferrati dagli avversari.

Quali sono le fonti di informazioni più importanti per il Threat Hunting?

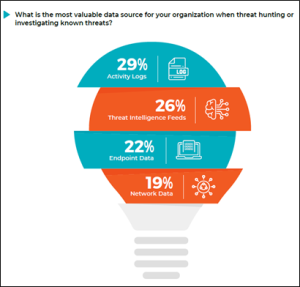

I log sulle attività (29%) e i feed di threat intelligence (26%) sono dal punto di vista delle aziende le fonti informative più importanti per le attività investigative pre-incidente. Anche i dati provenienti dagli endpoint sono considerati sempre più importanti (sono passati dal 18% al 22% nel giro di 1 anno) e questo è probabilmente conseguenza del maggior numero di persone che, dopo la pandemia, sono passate a lavorare da remoto.

Indicatori utilizzati dai team di security per scoprire le minacce

Gli indicatori utilizzati dagli analisti di security, al fine di individuare minacce avanzate che potrebbero aver superato le barriere degli strumenti di sicurezza tradizionali, sono: anomalie sui comportamenti (76%), seguite da indirizzi IP sospetti (65%) e connessioni bloccate (55%).

Il Threat Hunting può servire a identificare nuovi IoC, a generare regole e policy per far fronte a future attività di attacco simili a quelle scoperte. Serve anche (come riporta il 51% dei rispondenti) a comprendere meglio quali sono i comportamenti, le tecniche e le tattiche portate avanti dagli attaccanti, perfino l’infrastruttura tecnologia utilizzata per gli attacchi.

Quali sono le piattaforme utilizzate per le attività di Threat Hunting

In termini di tecnologie utilizzate, gli strumenti EDR (Endpoint detection and response) sono al top della lista (62% delle risposte) seguiti da anti-phishing (55%) e network detection and response (54%). Nell’attività di ricerca sugli attacchi in corso, gli analisti devono infatti avere visibilità completa, sulle infrasteutture e sui dispositivi utilizzati in azienda. Dati importanti sono quelli relativi al traffico, hash dei file, registri dei sistemi, comportamenti, connessioni negate, dati sul controllo dei firewall, dati dai dispositivi periferici. Per ridurre al minimo la ricerca manuale, una soluzione dovrebbe fornire una panoramica completa su tutti questi dati, con strumenti di ricerca per contestualizzare le informazioni.

Le piattaforme per il Threat Hunting aiutano gli analisti nel facilitare il rilevamento e quindi a ridurre il cosiddetto Dwell Time o “mean time to detect” – il tempo medio complessivo che passa dalla compromissione iniziale ad opera degli attaccanti al rilevamento dell’incidente. Secondo il 2022 Mandiant M-Trends Report, gli attaccanti riescono ad oggi ad operare non osservati per una media di 21 giorni, un tempo che varia però nelle diverse geografie: si passa dai 17 giorni negli USA fino a 48 giorni in EMEA. Lo stesso studio ha messo in evidenza che nel 47% dei casi, l’attacco è stato scoperto dopo l’avviso di una terza parte esterna all’azienda.

A cura di: Elena Vaciago, @evaciago