Compito di un Security Operations Center (SOC) è quello di migliorare le capacità di rilevamento, risposta e prevenzione delle minacce di un’organizzazione unificando e coordinando tutte le tecnologie e le operazioni di sicurezza informatica. Negli ultimi anni, la gestione della cybersecurity ha incontrato complessità sempre maggiori: “fare di più con risorse costanti” è diventato il mantra dei responsabili del SOC.

Nonostante i budget di cybersecurity siano cresciuti anno su anno, per rendere l’attività del SOC efficace, si dovrà puntare a rispondere a esigenze sempre più vicine al business: è quanto risulta dalla ricerca “2023 SANS Institute SOC Survey“, che fornisce una panoramica dettagliata dei risultati di un sondaggio condotto dal SANS Institute nel 2023 su vari aspetti dei Security Operations Centers (SOC).

Principali risultati dell’indagine.

Di seguito, le principali conclusioni che si traggono leggendo il documento.

Rilevamento degli incidenti. Il 75% dei rispondenti (in tutto l’indagine ha riguardato oltre 500 organizzazioni, medio grandi, dei diversi settori) afferma di essere riuscito a individuare gli incidenti prima di una notifica esterna, ma solo il 9% grazie a proprie attività proattive di Threat hunting (attività avanzate volte a individuare attività malevole che altrimenti sarebbero passate inosservate).

Finanziamento dei SOC. Il finanziamento dei SOC segue spesso un modello tradizionale dell’IT, in cui le richieste di budget sono in costante aumento, ma gli stanziamenti ottenuti sono in genere più bassi di quanto chiesto.

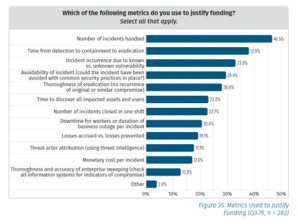

Metriche e reporting. Le metriche sono utilizzate comunemente nei SOC (solo un 11% dichiara di non usarle, e questo avviene soprattutto nel settore governativo). Nella maggior parte dei casi, i SOC raccolgono e condividono metriche, principalmente incentrate su:

- la quantità degli incidenti osservati

- il tempo che è intercorso dal rilevamento allo “sradicamento” dell’attacco

- la percentuale di incidenti causati da vulnerabilità note o non note.

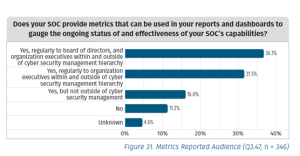

In generale, il livello di soddisfazione sulle metriche utilizzate è alto (anche se un 23% afferma di non essere soddisfatto). Interessante osservare (come mostra la figura successiva) che il reporting legato alle metriche viene condiviso in modo regolare con il Board dell’azienda solo nel 36,7% dei casi: in un ulteriore 31,5% di casi, è condiviso con executive anche fuori dall’ambito cybersecurity, e negli altri casi rimane non condiviso con il resto dell’azienda.

Le metriche possono servire anche a giustificare l’investimento fatto per il SOC: interrogati su quale dovrebbe essere l’indicatore da utilizzare per comunicare al management il valore di questa spesa, nella maggior parte dei casi i rispondenti indicano “il numero di incidenti gestiti dal SOC”. In realtà, sarebbe più utile cominciare a ragionare su indicatori diversi, che puntino a misurare invece quanto è efficace l’attività effettuata: quindi anche sapere quanto il SOC è stato in grado di prevenire eventuali incidenti, o individuarli velocemente e mitigarli prima che questi abbiano avuto impatto sul business.

Risorse umane. Il SOC richiede personale molto specializzato, difficile da reperire sul mercato, e questa rappresenta oggi una delle principali sfide per il management.

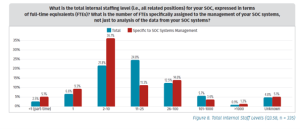

- Numero di persone nel SOC. Interrogate su quante persone sono impiegate nel proprio SOC, in media le aziende rispondono “tra 11 e 25 persone”. Un numero che arriva a raddoppiare se si considerano soltanto le grandi organizzazioni.

- Lavoro da remoto. Molti SOC consentono al personale di lavorare in remoto, ma le preferenze possono variare a seconda del ruolo.

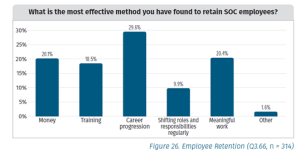

- Come trattenere il personale (Staff Retention). In tutti i casi, i SOC devono affrontare il tema di come trattenere il proprio personale. I metodi considerati più efficaci sono: la progressione di carriera, dare un significato importante al lavoro svolto e garantire una buona remunerazione.

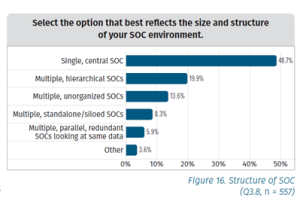

Architettura del SOC. L’architettura SOC può essere centralizzata (Single, central SOC) o distribuita (Multiple SOCs, con varie alternative: gerarchici, non organizzati, stand alone, ridondanti).

L’indagine è servita a indagare le scelte delle aziende con riferimento alla locazione fisica del SOC e dei dati: la soluzione centralizzata è quella preferita dalla maggioranza delle aziende (48,7%), che è una buona soluzione anche in caso di lavoro da remoto delle persone. Può succedere però che – per motivi aziendali o legati alle norme – centralizzare i dati del SOC in una singola sede non sia possibile. Questo favorisce situazioni “distribuite”, come appunto indicano le risposte che evidenziano la posizione di SOC in posizioni multiple a livello territoriale.

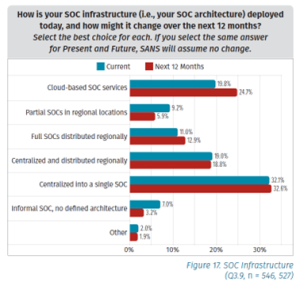

La domanda successive riguarda i cambiamenti che potrebbero arrivare per il modello di SOC: come mostrano i risultati, in linea con i trend generali dell’IT, si avrà una crescita di “Cloud-based services” per il SOC, e contestualmente una diminuzione al ricorso a SOC che svolgono solo compiti parziali in singole regioni.

Il SOC normalmente opera 24 X 7 (per la maggioranza dei casi, l’80%) e può essere interno (31,3% delle risposte), esterno (24,2%) oppure misto interno – esterno (24,9% delle risposte). Il fatto di operare in modalità non-stop, richiede spesso il ricorso all’outsourcing (l’alternativa è gestire più turni con le risorse esistenti, ma si tratta chiaramente di una difficoltà in più).

Outsourcing vs. In-house. L’outsourcing nei SOC è spesso legato ad attività come i penetration test (PT), red teaming, threat intelligence e ambito forense, mentre le attività in-house riguardano prevalentemente la progettazione dell’architettura, l’ingegneria, la pianificazione e l’amministrazione dei sistemi di sicurezza. La figura successive mostra tutte le attività performate nel SOC: riferendosi a 545 intervistati, mostra tassi di adozioni intorno al 90% per la maggior parte di esse, con una prevalenza di svolgimento “in-house”, a seguire, di attività “outsourced” o realizzate insieme al provider esterno (“both”).

Le attività affidate a fornitori terzi sono anche quelle che ricevono un minore interesse (segnale che in mancanza di budget sono considerate secondarie). Oppure, il significato potrebbe essere che trattandosi di ambiti molto specialistici, non possono essere svolti internamente per mancanza di competenze interne.

Ottimizzazione dei processi del SOC grazie a SOAR. Con piattaforme SOAR (acronimo di Security Orchestration, Automation and Response) si intendono sistemi integrati che monitorano i feed delle informazioni sulle minacce e attivano le risposte automatiche ai problemi di sicurezza, aiutando così i team IT a contenere le minacce in modo rapido ed efficiente, anche su più sistemi complessi. I team di security devono infatti confrontarsi con un elevato numero di strumenti differenti e in genere non integrati tra loro, come i software EDR (Endpoint Detection and Response), i firewall, le soluzioni SIEM (Security Information and Event Management). La gestione manuale di queste attività può causare rallentamenti nell’individuazione e nella risoluzione dei problemi. L’automazione aiuta invece a semplificare le operazioni quotidiane con una sicurezza inscritta nei sistemi e nei processi.

L’indagine di SANS mette in luce però che l’ottimizzazione di strumenti di automazione e risposta agli incidenti (SOAR) richiede un continuo aggiustamento da parte di analisti esperti. L’utilizzo di SOAR come stile di lavoro sembrerebbe inoltre aumentare l’efficacia del SOC più di quanto riduca la necessità di personale.

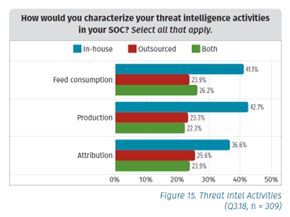

Attività di Threat Intelligence nel SOC. La Threat intelligence è lo studio degli avversari che serve fondamentalmente a capire come indirizzare al meglio le risorse scarse per la protezione degli asset critici dell’azienda. Serve a migliorare la postura di sicurezza, le capacità di identificazione degli attacchi, la maturità della risposta in fase post incidente.

I feed di threat intelligence sono spesso numerosi, per cui la domanda rivolta nell’indagine è servita a capire come avviene il consumo, la produzione, l’attribuzione legate alle attività di threat intelligence. La risposta è che queste attività sono interne nel 40% circa dei casi, ma che se si somma chi le fa svolgere a terzi o le svolge insieme a terzi, si ottiene la maggioranza dei casi.

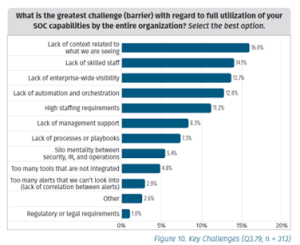

Sfide principali. La sfida più comune è la “mancanza di contesto riguardo a ciò che stiamo vedendo” insieme a “mancanza di personale con competenze” e “mancanza di visibilità su tutta l’organizzazione”. Segnale che per avere un SOC efficiente, servirebbe una maggiore conoscenza e comprensione degli asset e del business dell’azienda, oltre che personale in grado di intervenire velocemente avendo migliore comprensione di quanto sta avvenendo. A seguire, i rispondenti indicano come sfida da affrontare la necessità di adottare una maggiore automazione, e di rispondere alle richieste elevate provenienti dal personale. Solo al sesto posto, la mancanza di supporto dal management, segnale che negli ultimi anni molto è già stato ottenuto.

Conclusione. Il sondaggio fa luce sul livello di maturità raggiunto dai SOC delle grandi organizzazioni a livello globale, evidenziando come molto lavoro sia già stato realizzato (in termini di metriche, struttura, risposta alle esigenze dello staff, evoluzione dell’architettura, automazione e altro). Nei prossimi anni sarà interessante osservare come le attività dei SOC saranno sempre più efficientate e legate con i requisiti del business, in modo da offrire il massimo valore in termini di prevenzione e risposta alle minacce informatiche.

A cura di:

Elena Vaciago, Research Manager, The Innovation Group

Accedi qui alla versione completa del Report “2023 SANS Institute SOC Survey”.