La Banca Centrale Europea ha inviato un avviso a tutte le istituzioni finanziarie, in modo che siano preparate a una serie di criticità durante l’evoluzione della pandemia da Coronavirus, e quindi alla necessità di predisporre un piano per essere pronte a rispondere. Oltre alla possibilità che si assenti gran parte dello staff, e quindi alle difficoltà nel mantenere l’operatività quotidiana, le banche dovranno aspettarsi un’impennata delle frodi e degli attacchi cyber che possono sfruttare la situazione per diffondersi con maggiore facilità.

In tutto il mondo, la diffusione del virus obbligherà sempre di più le aziende a chiedere ai propri dipendenti di lavorare da casa: ad esempio a inizio marzo HSBC ha dovuto evacuare un intero piano (il primo) della sede centrale di Canary Wharf a Londra, circa 100 persone, perché un analista era risultato positivo al Covid-19.

Dal punto di vista dei clienti, oltre a un’accresciuta domanda di remote banking – che potrebbe mettere sotto pressione l’area IT delle banche – ci sarà da aspettarsi problemi collegati all’aumento, in questo periodo, delle attività del cyber crime. Gli hacker non sono stati fermati dalla pandemia, anzi, stanno sfruttando l’occasione, alcune lacune nella cybersecurity, alcuni piani non ben definiti per riposizionare gli ambienti di lavoro dei dipendenti presso il domicilio. Il lavoro da remoto può comportare infatti maggiori rischi di cybersecurity, dove non sono state intraprese tutte le misure necessarie (firewalling, crittografia dei dati, ecc.) per la prevenzione di incidenti informatici.

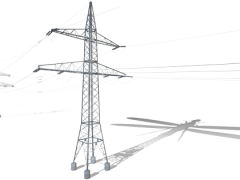

Inoltre, il cyber crime, sta intercettando in vari modi l’elevatissima domanda di aggiornamenti sulla situazione Coronavirus. E’ stato infatti scoperto da alcuni ricercatori di sicurezza una nuova forma di attacco che fa leva proprio sulla domanda di informazioni sulla diffusione del virus: si tratta di un’app malevola che riporta una mappa di diffusione del Coronavirus con informazioni tratte da fonti legittime. L’applicazione che permette di visualizzare la mappa, una volta scaricata sul computer dell’utente, lo compromette con il malware AZORult, un information stealer tipicamente rivenduto nei forum underground russi, scoperto la prima volta nel 2016 e utilizzato per trafugare dati come cronologia, cookies, ID/passwords, criptovalute e altro. Il malware viene usato anche per successivi download di altro malware.

In aggiunta, gli hacker si affidano sempre più a tecniche di ingegneria sociale (social engineering) in tema di Coronavirus per raggirare le persone e indurle a scaricare allegati o malevoli o cliccare su link che rimandano a siti fasulli. Proprio in questi giorni, si è assistito a una molteplicità di attacchi di questo tipo che stanno facendo leva sull’enorme attenzione mediatica scatenata dall’epidemia. Un esempio di quello che sta avvenendo è riportato sul Blog di Libraesva, un vendor di software di sicurezza presente in UK e Italia, che ha reso pubblico di recente una campagna di Spear phishing e Whaling (phishing rivolto al top management di un’azienda) individuata proprio in Italia.

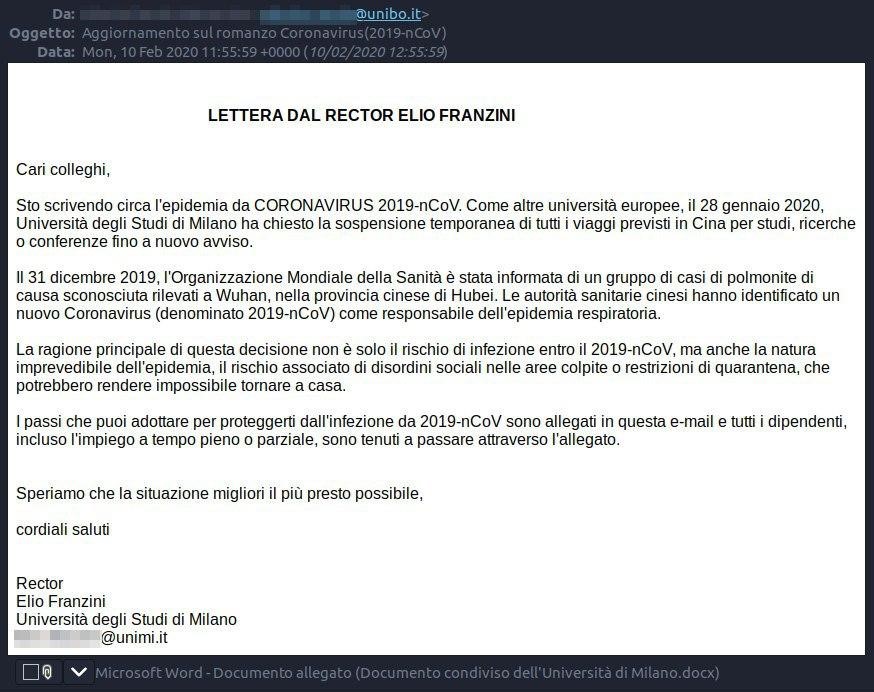

L’immagine (riportata sotto) mostra la mail di Whaling ricevuta e poi bloccata da Libraesva. Leggendo il messaggio, si vede che l’attaccante, fingendo di essere Elio Franzini (Rettore dell’Università degli Studi di Milano, ma come vediamo nella mail ci sono alcuni errori che fanno sospettare scarsa conoscenza dell’italiano, dal termine in inglese “Rector” al termine “romanzo” nell’oggetto), avvisa tutte le persone sull’emergenza in corso e chiede di leggere l’allegato.

La mail viene è stata inviata da un account compromesso dell’Università di Bologna in modo da risultare più credibile. A questa prima mail fa seguito quindi tutta un’azione che ha lo scopo di raccogliere credenziali da utenti ignari, dati che saranno poi rivenduti dagli hacker o utilizzati per successive azioni. In questo caso la mail è stata bloccata dal software di security, avendo appunto degli elementi che ne mettevano in questione l’autenticità: l’Università milanese si era fortunatamente dotata di una soluzione preventiva contro lo spear phishing – ed essendo questo abbastanza rudimentale, non è riuscito a superare la barriera.

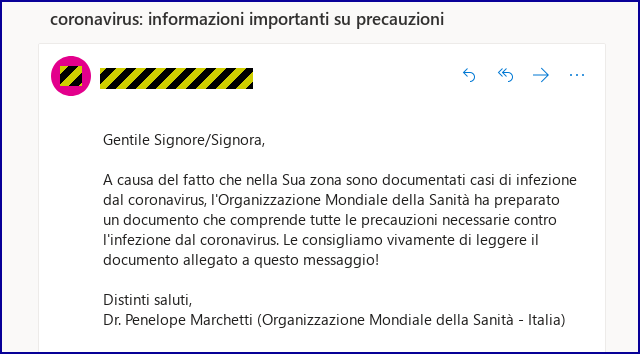

Chi però in questo momento è maggiormente esposto sono i singoli individui, che possono più facilmente cadere vittima di un attacco che sfrutta l’allerta in corso: ad esempio, il SophosLabs hanno scoperto negli ultimi giorni un nuovo attacco di spam contente il malware Trickbot. Gli hacker impersonificato in questo caso l’OMS, e chiedono di nuovo di aprire un messaggio allegato con tutte le istruzioni per fronteggiare il Coronavirus.

“Gli hacker dietro a Trickbot sono presumibilmente molto esperti e hanno capito come sfruttare al meglio le paure legate ad eventi di attualità, come l’allarme COVID-19, per indurre gli utenti a cliccare su link solo apparentemente innocui. Sebbene al momento questo nuovo attacco sia rivolto ad utenti italiani, è possibile prevedere che si propagherà anche in altri paesi in cui l’impatto del nuovo coronavirus è molto forte. Il miglior approccio per evitare questo tipo di cyber-attacco è disattivare le macro ed essere particolarmente diffidenti nei confronti di inviti a cliccare link e email provenienti da mittenti sconosciuti” ha spiegato Chester Wisniewski, Principal Research Scientist di Sophos. “Ogni qual volta emerge un argomento di particolare interesse per il pubblico, come avvenuto appunto nel caso del COVID-19 ma anche dei grandi incendi che hanno devastato l’Australia, i cybercriminali cercano di approfittarne per manipolare le paure degli utenti trasformandole in opportunità per il raggiungimento dei propri fini. Dobbiamo essere sempre vigili e valutare con particolare attenzione le comunicazioni che riceviamo, ricordandoci che in momenti di crisi come questa le uniche fonti affidabili e autorevoli sono quelle, ufficiali, della Sanità pubblica”.

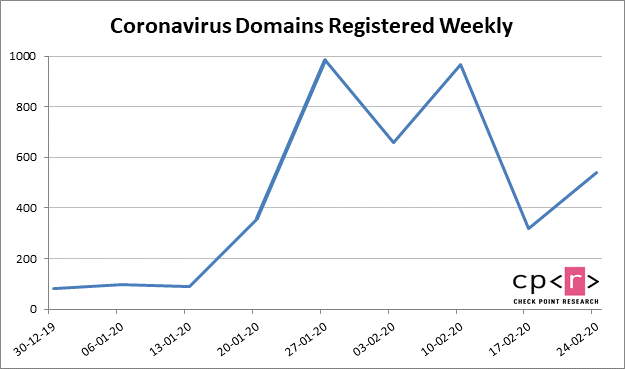

Secondo Check Point, da gennaio 2020 il numero di domini collegati al termine coronavirus sono diventati oltre 4.000 in pochissimo tempo: di questi siti, circa il 3% sono malevoli e un altro 5% potrebbero diventarlo. Rapportando questa statistica al totale delle pagine web, c’è un’alta probabilità (maggiore del 50%) che un dominio collegato al termine coronavirus sia di tipo malevolo, rispetto ad altri siti registrati nello stesso periodo.

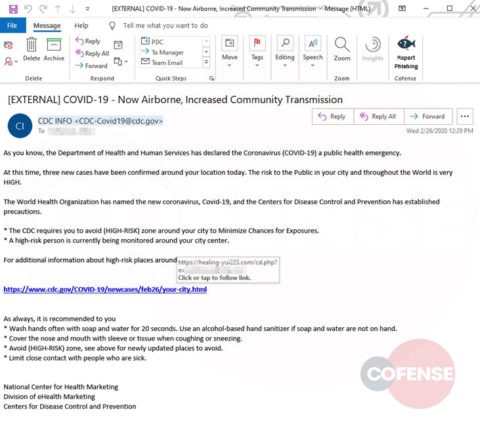

Anche i ricercatori di Cofense hanno pubblicato l’osservazione di una nuova campagna di phishing – in questo caso il finto messaggio sarebbe stato inviato dal The Centers for Disease Control (CDC), e punta a spaventare il ricevente, affermando che sono stati individuati casi di contagio nella sua zona. Anche in questo caso il link rimanda a un sito a cui le persone possono accedere solo rilasciando la propria password.

Cosa fare per evitare il più possibile di cadere vittima del phishing? tanto più oggi che come italiani siamo tra i principali target di questi attacchi? alcuni consigli basilari sono:

- Sospettare sempre di mail che arrivano dalla Banca, da istituzioni prestigiose, e soprattutto che contengono link o allegati;

- Cercare di individuare errori grammaticali nel testo, possono far scoprire che il mittente è in realtà in uno Stato estero;

- Non inserire dati personali quando lo richiedono (tanto più se chi lo chiede è il proprio istituto di credito che già li ha);

- Modificare spesso le password per servizi critici, gestirle in modo il più possibile riservato, non usare la stessa password per servizi diversi, passare ove possibile all’autenticazione a due fattori;

- Infine, aprofittare degli strumenti della piattaforma di mail in uso che permettono di segnalare un’eventuale mail sospetta.

A cura di:

Elena Vaciago

Associate Research Manager, The Innovation Group