Il settore energetico in Europa e Nord America sta subendo una nuova ondata di attacchi cyber sferrati dal gruppo di hacker Dragonfly, attività che potrebbero avere gravi conseguenze e mettere in crisi la continuità operativa degli impianti.

Il gruppo che sta conducendo in modo silenzioso questi attacchi è noto come Dragonfly: è stato individuato per la prima volta nel 2011, e negli scorsi anni ha ripreso le attività. Symantec lo aveva già individuato nel 2014. Poi, una nuova campagna, denominata “Dragonfly 2.0”, è riemersa a partire da fine 2015, basata su tattiche e strumenti utilizzati in precedenza dal gruppo di hacker.

Il settore energetico è stato più volte preso di mira negli ultimi anni. Il caso più eclatante è stato l’arresto del sistema elettrico in Ucraina a fine 2015, un black-out che ha riguardato centinaia di migliaia di persone. Quest’anno è stata invece la volta dell’operatore elettrico irlandese EirGrid (si è parlato i questo caso di un attacco State-sponsored), mentre negli Usa il Dipartimento di Homeland Security e l’FBI hanno dichiarato che nell’ultimo anno diverse centrali nucleari sono state prese di mira dagli hacker (anche se il target erano prevalentemente le reti con i computer dei dipendenti, non invece gli impianti delle centrali).

Nel caso di Dragonfly, come hanno osservato i ricercatori di Symantec che hanno registrato le nuove attività del 2017, gli attacchi sono stati rivolti a ottenere l’accesso ai sistemi operativi (ICS, Scada) con l’intenzione quindi di prendere il controllo e sabotare gli ambienti di generazione o distribuzione dell’energia.

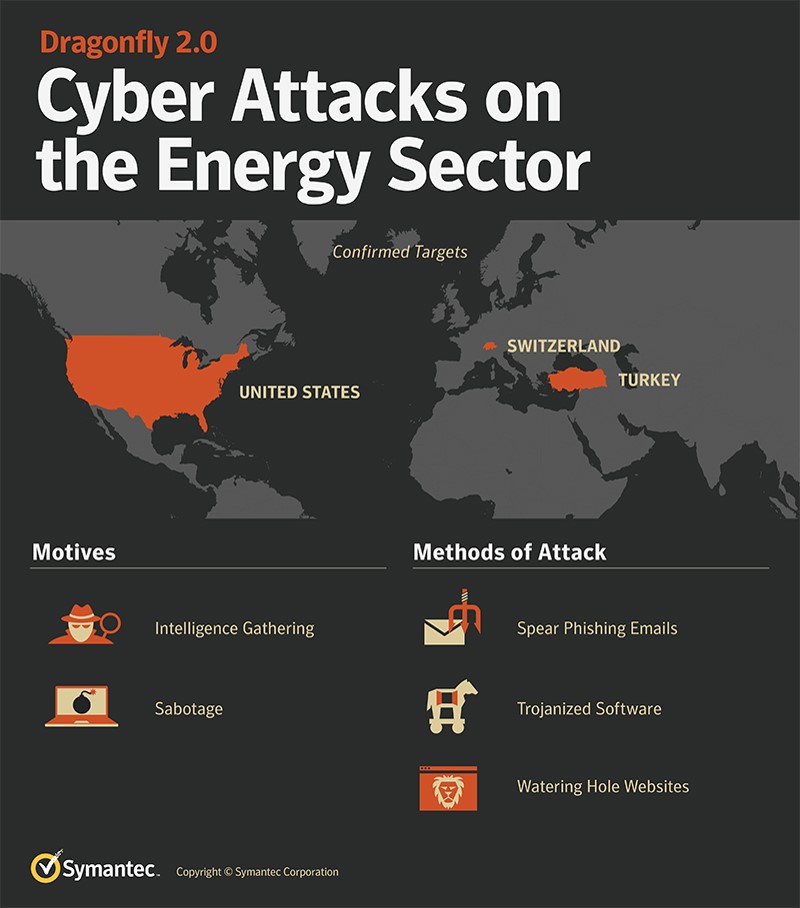

Figura 1. Quali sono state le attività del gruppo Dragonfly nelle campagne più recenti

(Fonte: Symantec, 2017)

Symantec ha numerose indicazioni che le attività degli attaccanti sono in corso negli Stati Uniti, in Turchia e in Svizzera, con alcune attività anche al di fuori di questi paesi. Gli Stati Uniti e la Turchia erano presi di mira da Dragonfly anche nella sua campagna precedente, ma ora l’attenzione verso la Turchia sembra essere aumentata drasticamente.

Come avvenuto tra il 2011 e il 2014, Dragonfly 2.0 utilizza una varietà di vettori di infezione allo scopo di accedere alla rete delle vittime, incluse email malevole, watering hole attacks, software con Trojan.

La prima attività identificata da Symantec è stata una campagna di malicious emails con messaggi di posta elettronica contenenti un invito ad una festa di Capodanno. In altri casi, le email contenevano messaggi molto specifici legati al settore energetico, nonché alcuni relativi ad aspetti del business. Una volta aperta la mail, il documento dannoso allegato inviava le credenziali di rete della vittima ad un server esterno.

Qual è oggi il potenziale offensivo dell’attacco Dragonfly?

Attacchi di questo tipo, che hanno come obiettivo il sabotaggio di infrastrutture critiche, sono tipicamente preceduti da una fase di raccolta di informazioni in cui gli aggressori collezionano dati sulle reti e sui sistemi target ed acquisiscono le credenziali in modo da utilizzarle nelle successive campagne. Alcuni casi noti di attività di questo tipo sono stati Stuxnet e Shamoon.

Le campagne iniziali di Dragonfly sembrano appunto essere state un momento esplorativo in cui gli aggressori hanno cercato soprattutto di guadagnarsi l’accesso alle reti delle organizzazioni prese di mira. Le campagne Dragonfly 2.0 mostrano invece oggi come gli attaccanti potrebbero entrare in una seconda fase, in cui sfruttare l’accesso ottenuto dalle precedenti attività, da utilizzare per scopi più distruttivi.

Per maggiori informazioni sulle tecniche utilizzate dal gruppo Dragonfly, i collegamenti con le precedenti campagne rivolte al settore energetico, le misure protettive consigliate da Symantec, rimandiamo all’articolo completo:

WESTERN ENERGY COMPANIES UNDER SABOTAGE THREAT

Cyberespionage campaign stole information from targets and had the capability to launch sabotage operations.

sul Symantec Official Blog.