Nell’ultimo mese, secondo Derek Manky, Chief of security insights e Global threat alliances dei FortiGuard Labs, si è osservata a livello globale una crescita accentuata di minacce collegate al Covid-19. I cyber criminali stanno incrementando gli attacchi di phishing e il rilascio di malware, con l’obiettivo di sfruttare ogni gap nelle politiche di security messe in atto dalle aziende nei giorni dell’emergenza. “Tra il 3 marzo e il 27 aprile 2020 abbiamo identificato 119 incidenti di grande portata, principalmente collegati a campagne di phishing – ha detto Derek Manky, da 15 anni in prima linea nello studio dell’evoluzione dei cyber threat. – Le famiglie di malware associate a questi attacchi sono state: Formbook, Trickbot, Guloader, AgentTesla, Lokibot, Hakeye e Infostealer”.

I FortiGuard Labs, team di global threat intelligence e ricerca di Fortinet, contano oggi 235 analisti dislocati in 8 laboratori a livello globale, e sono in grado di far fronte all’analisi di circa 100 miliardi di eventi di security al giorno. Operano in collegamento con le principali agenzie di intelligence (tra cui NATO NICP, INTERPOL Expert Working Group, la Cyber Threat Alliance e il Forum for Incident Response & Security Teams), e sono in costante contatto con i CSO e i CISO di aziende Fortune 500. Nei giorni dell’emergenza da coronavirus, la ricerca Fortinet è arrivata a misurare 600 nuove campagne di phishing al giorno.

Fonte: FortiGuard Labs Threat Map

“I cyber criminali sono fortemente impegnati a sfruttare ogni opportunità collegata al nuovo mondo digitale – ha aggiunto Derek Manky – senza che per questo cessino di esistere tutti i problemi associati alle minacce tradizionali. Il patch management continua ad esempio ad essere un grave problema. Gli attaccanti riescono però a far evolvere continuamente le proprie tecniche, puntando soprattutto a passare inosservati”.

Una campagna di phishing è solo la prima fase di un attacco: lo scopo degli hacker è quello di sottrarre informazioni personali, e una possibilità in più gli è offerta oggi dal fatto che molte persone lavorano da remoto, e che con i problemi attuali, ci sia una minore attenzione alla cybersecurity. Tra gli attacchi di phishing, molti contengono payload malevoli, come ransomware, malware, remote access trojans (RATs) che abilitano l’accesso da remoto ai PC degli utenti, perfino exploit RDP (remote desktop protocol).

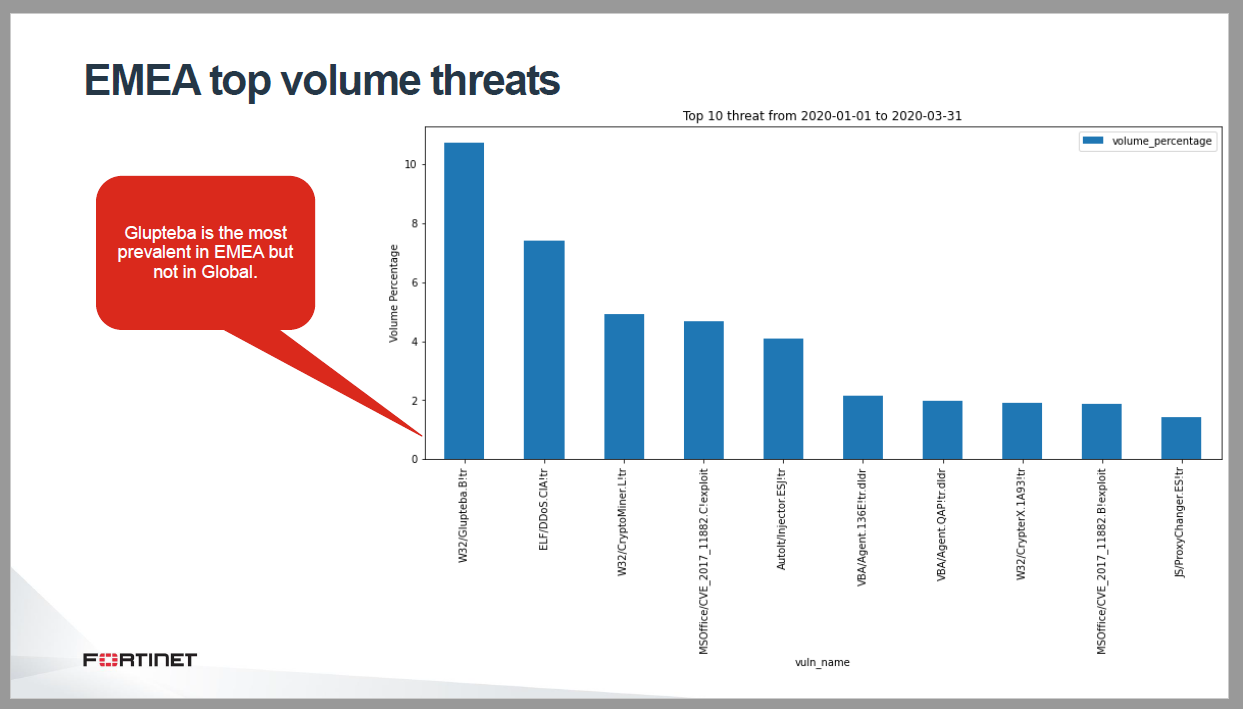

Secondo i FortiGuard Labs, il primo trimestre del 2020 ha visto una crescita progressiva di malware: +17% in gennaio, +52% in febbraio, fino a un allarmante +131% in marzo (rispetto allo stesso periodo del 2019). La crescita del malware è associata alle campagne di phishing che servono a veicolarlo, così come anche alla presenza di un maggior numero di domini malevoli, siti di streaming video o giochi in download gratuito (molto più visitati in questo periodo), perfetti per portare il malware sui PC dei malcapitati. In Europa, secondo Derek Manky, il malware più osservato nell’ultimo periodo è stato il trojan Glupteba, particolarmente utilizzato per distribuire browser stealer o router exploiter.

Il rischio di subire un attacco ransomware di tipo distruttivo è oggi particolarmente elevato, anche perché ad essere compromesso può essere inizialmente un PC di un remote worker, e da lì l’infezione si può propagare ai sistemi della rete interna dell’organizzazione, colpire altri lavoratori e crittografare dati rilevanti. Secondo Manky, negli ultimi mesi si è osservata una preoccupante crescita degli importi chiesti per il riscatto. “Negli Stati Uniti abbiamo avuto nell’ultimo anno casi di attacchi ransomware di elevato profilo, come quello di Norsk Hydro” ha sottolineato Derek Manky. Per uno dei maggiori produttori di alluminio nel mondo, le conseguenze del ransomware LockerGoga sono state enormi: linee di produzione bloccate in 170 fabbriche, 35mila dipendenti coinvolti in 40 paesi, file crittografati in migliaia di server e PC, un costo complessivo stimato intorno ai 71 milioni di dollari. In una fase come quella attuale, la disruption associata al ransomware potrebbe avere conseguenze gravissime sulla capacità di un’azienda di riprendersi e continuare ad operare.

Quali problematiche aspettarsi per il futuro?

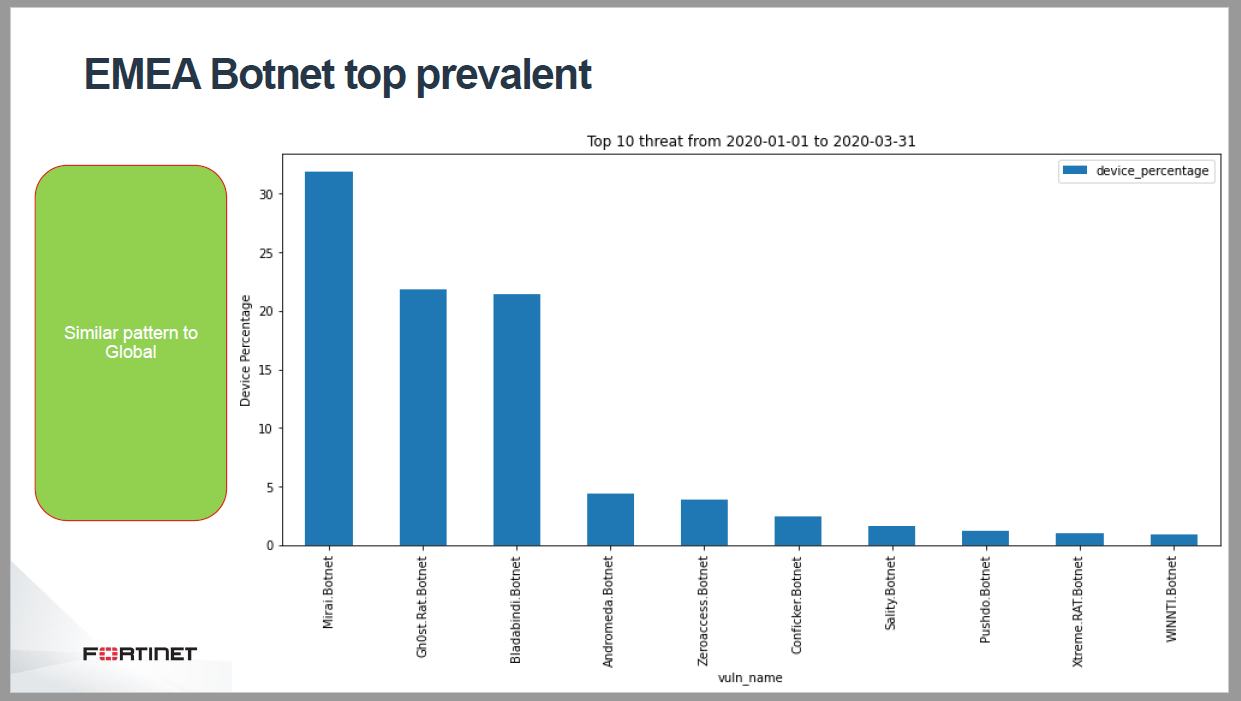

Secondo Derek Manky attenzione assoluta va oggi al tema dei device IoT, che continuano ad essere vulnerabili ad attacchi cyber, e in questo momento, rappresentano una superfice d’attacco amplificata che gli hacker possono sfruttare. Oggetti come videocamere wireless, router, smart appliances, console di gioco, spesso contengono al proprio interno vari componenti, prodotti da vendor diversi e programmati utilizzando componenti di codice non verificato, proveniente da fonti aperte, quindi estremamente vulnerabili. Il problema sta scalando su numeri sempre maggiori di device attaccabili, non soggetti a procedure di patching, con scarsa o nulla capacità delle persone di verificarne la sicurezza. È sempre più facile che i sistemi IoT diventino quindi parte di Botnet malevole, come Mirai, che secondo i FortiGuard Labs, è in questo momento la più attiva a livello europeo.

Per il futuro, secondo Derek Manky, una minaccia importante sarà riconducibile alla “swarm technology” (tecnologia degli sciami), sistemi di bot intelligenti che apprendono, comunicano tra loro, collaborano e “si muovono” in modo coordinato, sfruttando algoritmi AI per scambiare informazioni e modificare il proprio comportamento in tempo reale.

La “swarm technology” (tecnologia dei sciami) è un’area dell’intelligenza artificiale di cui si cominciano a vedere applicazioni pratiche: ad esempio, sistemi di droni che lavorano insieme in modo coordinato. Le sue applicazioni in ambito cybersecurity fanno però temere scenari molto preoccupanti: si ipotizza infatti la realizzazione di collezioni di botnet con capacità moltiplicate all’ennesima potenza, in grado di attaccare in contemporanea, di poter quindi superare numerose difese senza particolari ostacoli. Secondo Derek Manky, questi sviluppi sono oramai all’orizzonte: con l’arrivo delle reti 5G, avremo la possibilità di far comunicare tra loro direttamente molteplici device. Aggiungendo a questo le tecniche ML/AI, si può ipotizzare operazioni su larga scala, in cui bot intelligenti lavorano insieme come un esercito di attaccanti perfettamente addestrati a colpire e a riconfigurarsi per modificare gli schemi di attacco.

Le aziende dovrebbero cominciare ad interrogarsi da subito su come arrestare questi attacchi: il suggerimento di Derek Manky è di definire una corretta architettura di sicurezza, incrementare la segmentazione a livello di rete, e comunque non trascurare una corretta e “basica” cybersecurity hygiene.

A cura di:

Elena Vaciago

Associate Research Manager, The Innovation Group