Il prossimo 25 maggio 2018 entra a regime il GDPR (General Data Protection Regulation) e con esso nuovi requisiti per una più stringente protezione dei dati personali. Oggi essere in grado di bloccare in modo proattivo gli accessi permette di controllare al meglio chi e come ha accesso ai dati personali: una strategia di protezione degli account privilegiati è fondamentale per gestire in sicurezza l’accesso ai dati.

Il tema sarà trattato nel corso del webinar “GDPR e Privileged Account Security” organizzato da CyberArk in collaborazione con The Innovation Group il prossimo 17 aprile 2018. Alessandro Cecchetti, General Manager di Colin & Partners, presenterà gli ultimi passaggi fondamentali per essere compliant rispetto ai requisiti del GDPR. Massimo Carlotti, Sales Engineer – Italy and South EMEA di CyberArk descriverà invece qual è oggi il ruolo di una strategia forte di Privileged Account Security (PAS), per mettere in sicurezza il “percorso privilegiato” che porta ai dati personali contenuti nei sistemi aziendali.

Vi anticipiamo in questa intervista alcuni dei temi che saranno trattati nel corso del webinar.

TIG. Quali sono le principali difficoltà che incontrano oggi le aziende nel processo di adozione del GDPR e quali sono le tue raccomandazioni per chi è oggi impegnato in questo percorso?

Alessandro Cecchetti. La difficoltà principale che le imprese stanno affrontando è relativa al cambio di mentalità e approccio al tema della data protection. Il GDPR richiede infatti una visione di insieme che ponga al centro la privacy durante tutto il ciclo di via dei dati. Occorre dunque analizzare con attenzione ogni aspetto dei trattamenti in programma ed effettuati.

È questo anche il senso del principio di Privacy-by-design, un approccio metodologico preciso che pone al centro la tutela del dato già in fase di progettazione. Oggi il rischio è che progetti intrapresi negli ultimi anni, con un coinvolgimento pesante di dati personali (pensiamo a un nuovo CRM o a una soluzione di HR, Sales, ecc.), siano completamente da riconsiderare, con il rischio quindi di vanificare gli investimenti pregressi.

Considerando poi il principio di Accountability, che obbliga i responsabili ad essere in grado di dimostrare di aver posto in atto tutte le misure necessarie alla tutela del dato, è evidente come le scelte di conformità al GDPR coinvolgono in primis i vertici manageriali, non solo i comparti ICT. Da non sottovalutare poi l’importanza della documentazione a supporto di molteplici aspetti – quali informative e consenso, periodo di data retention, ecc. – fondamentale anche ai fini dell’accountability.

Altrettanto importante è la revisione della contrattualistica aziendale. Accordi già in essere con durata pluriennale e nuovi accordi vanno rivisti o modificati in base ai dettami GDPR. Occorre, inoltre, non concentrarsi esclusivamente sui contratti più rilevanti a livello economico. Fornitori occasionali o minori possono, se non compliant, accrescere enormemente il rischio di violazioni delle norme europee in tema di data protection.

TIG. Tra i nuovi requisiti che arrivano con il GDPR rispetto alle precedenti norme in materia (in Italia il Codice della Privacy, D.L. 196/2003) abbiamo in particolare la Data protection by design e by default e l’Accountability – che richiede di essere in grado di dimostrare in qualsiasi momento di aver predisposto tutte le misure necessarie per prevenire perdite/danni ai dati personali. In che modo una soluzione di Privileged Account Security va incontro a queste nuove esigenze delle aziende?

Massimo Carlotti. Con il GDPR aspetti come la Data Protection By Design e By Default diventano obbligatori, ma per chi si occupa di sicurezza da anni, la richiesta non stupisce più di tanto … avrebbero dovuto già essere adottati dalle aziende, in quanto si tratta di best practice note da tempo!

Premesso ciò, non è plausibile che le aziende ridisegnino – per rispondere ai nuovi requisiti di legge –l’intero insieme di procedure, organizzazione, processi e tecnologie ICT. È verosimile che almeno nel breve l’adozione del GDPR comporterà una graduale evoluzione ed una nuova adozione di procedure e soluzioni ICT volta a incrementare (secondo i dettami della norma) la protezione dei dati in sé, dell’accesso agli stessi, del controllo continuativo sugli utilizzi (“Chi ha fatto cosa con quali dati”).

Col passare del tempo le aziende dovrebbero però provvedere ad una revisione più profonda, volta a adottare in pieno i concetti di Data Protection By Design e By Default. Nel nostro caso, come fornitore di soluzioni in ambito Privileged Account Security, abilitiamo le aziende a gestire correttamente l’accesso ai sistemi e a registrare le sessioni in modo da consentire un’Accountability esaustiva (ovvero la possibilità per il Titolare dei dati di comprovare cosa sia stato fatto).

In aggiunta, tramite l’adozione di tecnologie che applichino criteri di Least Privilege, CyberArk garantisce che le policy di protezione di sistemi, applicazioni e dati siano attuate in modo corretto anche localmente, garantendo così un maggiore controllo, un tracciamento più completo delle attività e quindi, in definitiva, un livello di protezione e governance più elevato. Analogo discorso per la componente di detection di anomalie e violazioni che è oggi integrata nella nostra soluzione di Privileged Account Security.

TIG. Un altro aspetto importante – introdotto per tutti dal GDPR, prima valeva solo in alcuni settori – è quello della Data Breach Notification, ossia, del processo di Incident Management e Response, con notifica del fatto al Garante Privacy, nel caso si sia subita una perdita di dati personali rilevante. Dal tuo punto di vista in che modo è possibile migliorare la detection, disporre di alert su eventuali attività malevole in corso, ottimizzare tutto questo processo collegato ai data breaches?

Massimo Carlotti. Per poter rispondere in caso di incidenti le aziende devono innanzi tutto accorgersi che hanno subito – o stanno subendo – una violazione a danno dei propri sistemi e/o dei propri dati. È quindi opportuno verificare di avere i giusti livelli di monitoraggio e alerting in essere, su un perimetro adeguato al caso della singola azienda. Per dotarsi della visibilità richiesta, serve attivare la raccolta di grandi volumi di informazioni, a cui far seguire la fase di “detection” che presuppone capacità di correlazione ed analisi, il più possibile pertinenti al tipo di violazioni o abusi temuti, rimanendo entro i limiti definiti per essere aderenti alla normativa.

Elemento cardine di un sistema di incident management è l’adozione di strumenti che facilitino la rilevazione dei giusti pattern di una possibile compromissione in atto. Un altro aspetto critico è relativo al tempo di analisi e rilevazione: deve essere sufficientemente rapido da consentire tempestività e capacità di reazione.

Il monitoraggio (o meglio, tutto il ciclo delle attività di vigilanza: rilevazione, verifica, indagine, interventi correttivi e segnalazione alle autorità competenti) avviene di norma mediante molteplici strumenti: l’importante è che tutte le segnalazioni convergano verso un centro (che sia il SOC o il NOC o anche un’area specializzata deputata alla protezione dei dati), per consentire una visione d’insieme ai giusti responsabili aziendali ed agli operatori deputati.

CyberArk contribuisce all’individuazione di pattern malevoli, tramite funzionalità mirate alla detection di situazioni particolarmente rischiose che coinvolgono gli account privilegiati. Grazie ai nostri strumenti di session audit, forniamo un valido supporto alle attività di investigazione ed analisi, permettendo di confermare o smentire in molti casi l’accadimento di un data breach.

Accedi a:

Maggiori informazioni sulle soluzioni CyberArk per la compliance GDPR.

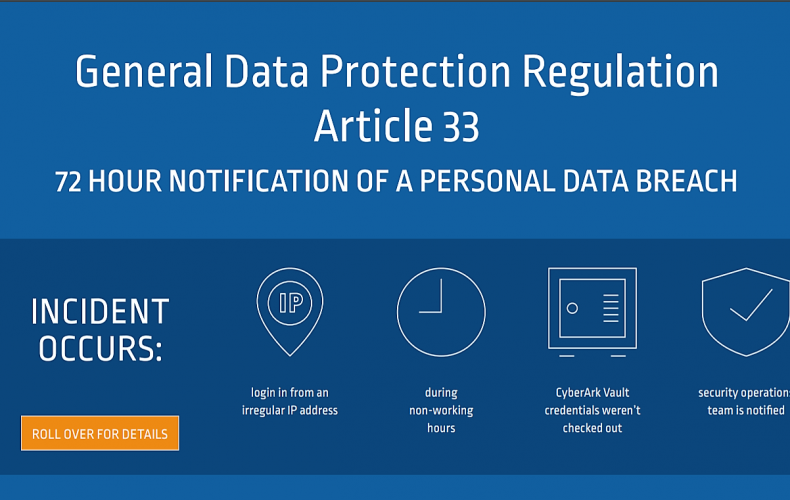

Infografica: General Data Protection Regulation / Article 33 – 72 HOUR NOTIFICATION OF A PERSONAL DATA BREACH.

Partecipa al Webinar:

GDPR E PRIVILEGED ACCOUNT SECURITY

Le implicazioni del GDPR per una gestione sicura degli Account privilegiati

17 Aprile 2018 – ore 11.30-12.30

e intervieni con domande dirette ai nostri Speaker!