Come sapere quali sono le tecniche più utilizzate dagli hacker, e poter quindi riconoscerle in modo efficace e veloce? Sempre più spesso i CISO e i security manager si affidano al framework Mitre ATT&CK, definito in questo modo perché acronimo di Adversarial Tactics, Techniques & Common Knowledge. Per chi si occupa di cybersecurity, è diventato importante conoscerlo e sapere quali sono le novità che offre.

Cosa contiene il framework Mitre ATT&CK

Il MITRE è un’organizzazione noprofit americana, finanziata a livello federale, che gestisce centri di ricerca e sviluppo in ambito IT: ad esempio, risponde con propri studi a esigenze di varie agenzie governative USA, in ambito sanitario, aereo, di sicurezza nazionale (il DHS) o altro. Il framework ATT&CK (reso pubblico nel 2015 e oggi molto noto tra gli addetti alla cybersecurity) è stato sviluppato dal Mitre in collaborazione con esperti di cybersecurity per aiutare, in primis, i team dei penetration test e delle esercitazioni Blue / Read Team, volte a verificare vulnerabilità e resilienza delle infrastrutture ICT. Comprende quindi una serie di playbook che mostrano come gli attaccanti riescono ad infiltrarsi in vari sistemi (telefoni mobile, computer, reti, sistemi ICS industriali).

Nella pratica, il framework appare come una matrice in cui le colonne sono le diverse tattiche utilizzate dagli attaccanti, e ogni riga riporta una singola tecnica. Le tattiche sono categorie che ripropongono tutte le fasi della Cyber Kill Chain: dalla Reconnaisance (studio della vittima), allo sviluppo e/o acquisto di Tool ad hoc (Resource Development), al primo accesso nella rete della vittima (tramite ad esempio il Phishing o la compromissione della supply chain) e così via. In tutto 14 fasi, in cui i passaggi finali sono: Lateral movement; Collection; Command & Control; Exfiltration e Impact.

Fonte: https://attack.mitre.org/#

Le colonne o tattiche rappresentano anche il RISULTATO che un attaccante si propone, mentre le TECNICHE sono i vari metodi sviluppati dai cyber criminali per realizzare quel singolo passaggio.

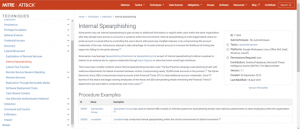

Analizziamo ad esempio una delle tattiche, il Movimento laterale: per realizzarlo gli hacker hanno a disposizione molte tecniche (Exploitation of Remote Services, Internal Spear phishing, Lateral Tool Transfer, Remote Service Session Hijacking, eccetera). E’ chiaro a questo punto che la singola tecnica è soltanto uno degli step per arrivare al risultato finale, che è nella maggior parte dei casi, la monetizzazione dell’attacco, tramite la vendita dei dati esfiltrati e il riscatto pagato dalla vittima.

Il principale vantaggio del framework ATT&CK è che questo fornisce molti dettagli su ciascuna tecnica, tra cui: descrizione della tecnica, esempi, riferimenti e suggerimenti per la mitigazione e il rilevamento.

Figura: Esempio di descrizione di una tecnica di Lateral Movement, l’Internal Spearphishing

A cosa serve il Mitre ATT&CK?

Il framework ha principalmente una funzione descrittiva degli attacchi, costantemente aggiornata: non fornisce soluzioni di sicurezza ma è di grande aiuto per chi vuole verificare se ha tutte le misure in piedi per le proprie specifiche esigenze.

Come riporta la seguente figura (ripresa dal blog di Varonis), gli utilizzi del framework sono molteplici: essendo una figura aggiornata delle tecniche utilizzate dagli hacker, può essere utilizzano come fonte informatica sull’evoluzione degli attacchi. Aiuta a identificare nuove tipologie di minacce e anche a trovare le soluzioni per ridurre la vulnerabilità della propria infrastruttura. Nelle situazioni più evolute, può essere utilizzato da team di pen tester o dal personale deputato alle attività di Incident Response.

Nella pratica, il framework è disegnato in modo da poter essere “navigato (con il tool Mitre ATT&CK Navigator) in modo da identificare più da vicino la propria situazione (ad esempio focalizzarsi su minacce che riguardano infrastrutture Enterprise, Mobile o ICS) e studiare ad esempio le tecniche utilizzate da specifici attaccanti, o in eventi frequenti, come ad esempio il Ransomware.

Come sta evolvendo il Mitre ATT&CK

Negli ultimi 10 anni, la risposta alle minacce cyber ha dovuto fare passi da gigante per tenere il passo con i nuovi rischi. Oggi la Detection delle minacce è diventata un passo fondamentale per garantire la velocità della risposta, e quindi in definitiva per ridurre l’impatto di un eventuale incidente IT. Le aziende si sono dotate di un numero sempre maggiore di strumenti per la Detection, ma rimane il vincolo di un numero limitato di risorse da assegnare a questo compito (che siano interne o presso SOC esterni). Quindi è estremamente importante per le aziende potersi focalizzare sugli indicatori di compromissione (IoC) più importanti per il proprio business.

Il framework ATTA&CK non solo ha messo a disposizione moltissime informazioni utili a indirizzare questi problemi: ha anche creato un linguaggio comune per tutti gli attori del settore. Dal momento che il framework è costantemente aggiornato, può essere utile seguire il suo Blog con tutte le ultime novità. Ad esempio, di recente il Mitre ha rilasciato un processo di certificazione del software: ora i vendor del settore potranno essere risconosciuti compliant al framework, sulla base della capacità di rilevare tutte le tecniche indirizzate da ATT&CK.

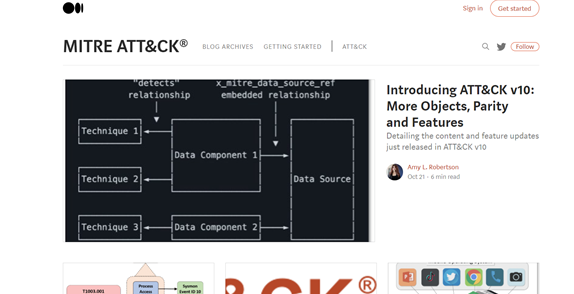

Lo scorso ottobre Mitre ha anche pubblicato la roadmap di ATT&CK v10, la nuova release del framework, che oltre a comprendere le fonti dati già utilizzate fino alla v9, utilizzerà ulteriori fonti di informazioni.

A cura di:

Elena Vaciago, @evaciago