La debolezza delle supply chain è stata uno dei temi più discussi nel corso del 2021. Il caso SolarWinds, scoperto nel dicembre 2020, ha portato a conoscenza di tutti la capacità degli attaccanti di infiltrarsi nella piattaforma SolarWinds Orion tramite una backdoor e quindi infettare tutti i clienti che avrebbero effettuato il download di aggiornamento del software. Il caso Microsoft Exchange ha comportato invece la scoperta di 4 exploit zero-day che da gennaio 2021 hanno permesso agli hacker di avere pieno accesso a mail e password dei server, alle credenziali con privilegi, ai device collegati alle reti, da riutilizzare per portare a termine ulteriori attacchi.

In molti quest’anno hanno cominciato a dubitare della sicurezza dei propri fornitori IT e non solo. In realtà il problema della insicurezza lungo le supply chain è molto ampio e riguarda qualsiasi settore, dal mondo finanziario, a quello industriale, dei servizi sanitari, delle pubbliche amministrazioni. In generale, parlando di attacchi alla Supply Chain ci si riferisce a qualsiasi azione malevola che ha riguardato in primis un vendor di prodotti o servizi di qualsiasi natura, e, solo in seconda battuta, ha danneggiato i suoi clienti finali.

In alcuni casi però, gli attaccanti hanno puntato fin dall’inizio lo scopo a danneggiare i clienti finali di una catena B2B, come avvenuto appunto con SolarWinds. In passato, aveva fatto scalpore (nel 2013) il data breach della catena americana Target, con il furto dei numeri di carta di credito di milioni di clienti coinvolti. Gli attaccanti erano passati attraverso una terza parte: il fornitore di sistemi di refrigerazione, collegato alla stessa rete dei sistemi di pagamento dei negozi.

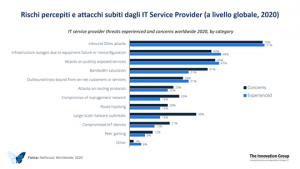

Parlando di servizi IT, svolti da società come system integrator, Cloud e datacenter provider, outsourcer di varia natura, va considerato che questi player sono costantemente sotto attacco cyber. Secondo i risultati di un’indagine globale sugli IT Service provider del 2020 (figura successiva), quest’ultimi sono esposti in larga misura ad attacchi DDoS che puntano a saturare le risorse di rete e quindi a bloccare i servizi via internet (71% dei fornitori riporta questi attacchi); subiscono malfunzionamenti dovuti a errori interni, cattive configurazioni o sistemi difettosi (48%); sono soggetti a malware, attacchi mirati, compromissioni di reti e di device.

Il tema è preoccupante perché è chiaro che un singolo software compromesso può diventare – se nessuno se ne accorge prima – una grave vulnerabilità per un gran numero di aziende che lo utilizzano.

Quanto sono oggi pronte le aziende ad affrontare queste tematiche e come aiutare a creare una cultura unitaria della sicurezza lungo intere filiere? Abbiamo affrontato questi argomenti con Alessandro Cosenza, CISO di BTicino.

“Oggi non si può più pensare alla sicurezza come a un ambito interno, perché questa deve essere estesa lungo tutta la filiera: va quindi considerato l’intero processo legato a un prodotto considerando le terze parti – ha detto Alessandro Cosenza -. Oggi nessuno è più una realtà isolata: gli strumenti sono in cloud, il prodotto è connesso e si interfaccia con sistemi diversi. In una visione end-to-end della sicurezza nessuno è da solo, tutta la vita del prodotto va gestita in modo sicuro. Serve quindi far collaborare su questi aspetti un ecosistema di player e abilitare circuiti virtuosi di sviluppo e nuove collaborazioni, in modo che durante tutti i passaggi sia presa in considerazione la cybersecurity”.

Cosa fare per verificare la sicurezza lungo un’intera supply chain?

“È vincente un approccio concreto, operativo, ma anche attento all’organizzazione e ai processi che si mettono in piedi – ha detto Cosenza -. Inoltre, serve una visione olistica, che tenga conto della revisione della contrattualistica, di un monitoraggio continuativo e completo che tiene conto delle transazioni con le terze parti, di una gestione degli incidenti. È un investimento interno ma allo stesso tempo una richiesta ai fornitori di fare altrettanto. Costruire un linguaggio comune e adottare gli stessi standard può essere di grande aiuto”.

Quale ruolo avranno gli ecosistemi nel far crescere la sicurezza lungo tutta la filiera?

“È chiaro che, in queste catene del valore, ci possono essere alcuni player più avanzati di altri, che fanno da guida e da stimolo per tutti. Le PMI, tipicamente, possono essere meno avanzate sul fronte della cybersecurity, e quindi dovranno subire condizioni imposte dai player principali della catena. Dovranno però anche considerare l’investimento in cybersecurity come una condizione fondamentale per rimanere sul mercato, un valore competitivo che – anche se non ancora quantificato – è oggi riconosciuto da tutti” ha concluso Alessandro Cosenza.

A cura di:

Elena Vaciago, @evaciago