Il rapporto ENISA Threat Landscape (ETL) 2025, basato sull’analisi di circa 4.900 incidenti selezionati tra luglio 2024 e giugno 2025, descrive un panorama delle minacce informatiche in continua evoluzione, caratterizzato da un rapido sfruttamento delle vulnerabilità e da complesso tracciamento degli avversari.

Panoramica generale sull’evoluzione delle minacce

L’attività di intrusione rimane significativa, con il ransomware al centro delle operazioni di cybercrime. Gli operatori criminali hanno risposto alle azioni delle forze dell’ordine decentralizzando le operazioni, adottando tattiche di estorsione aggressive e sfruttando i timori legati alla conformità normativa. La proliferazione di modelli Ransomware-as-a-Service (RaaS) continua ad abbassare le barriere all’ingresso, alimentando un ecosistema criminale professionalizzato e resiliente.

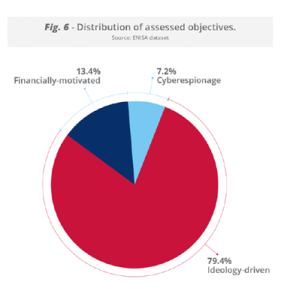

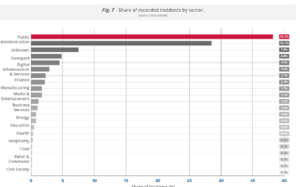

Parallelamente, i gruppi di minaccia state-sponsored o state-aligned hanno intensificato le campagne di spionaggio informatico a lungo termine contro i settori delle telecomunicazioni, della logistica e manifatturiero dell’UE. L’hacktivism domina il volume degli incidenti registrati (quasi l’80%), principalmente attraverso operazioni di Distributed Denial-of-Service (DDoS) a basso impatto.

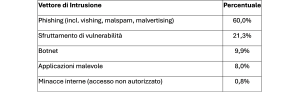

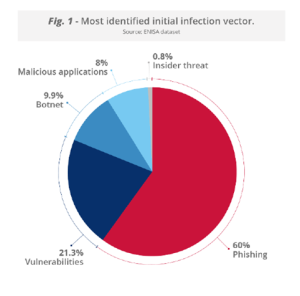

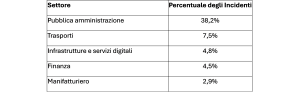

L’analisi settoriale conferma l’esposizione sistemica dell’UE: le reti della pubblica amministrazione rimangono l’obiettivo primario (38%), mentre il settore dei trasporti è emerso come un bersaglio di alto valore, in particolare quello marittimo e logistico. Il phishing si conferma il principale vettore di intrusione (60%), evolvendosi attraverso l’industrializzazione delle operazioni tramite piattaforme Phishing-as-a-Service (PhaaS). Anche l’abuso delle dipendenze informatiche si è intensificato, con compromissioni di repository open-source e fornitori di servizi che amplificano il rischio negli ecosistemi digitali interconnessi.

L’analisi del set di dati di 4.875 incidenti rivela tendenze chiare nei vettori di intrusione, nei tipi di incidenti e negli obiettivi degli attori delle minacce.

Phishing vs. Vulnerabilità: sebbene il phishing sia il vettore più comune, il suo impatto è diversificato, con il 23% dei casi che porta all’installazione di codice malevolo. Al contrario, lo sfruttamento delle vulnerabilità mostra un profilo di rischio più mirato: quasi il 70% di questi casi culmina in intrusioni e il 68% porta all’installazione di malware.

Tipologie di incidenti: gli attacchi DDoS dominano, costituendo il 76,7% dei casi registrati, guidati in modo schiacciante da gruppi di hacktivisti. Le intrusioni rappresentano il 17,8%, dominate da attività di cybercrime.

Obiettivi: le attività sono state principalmente guidate da motivazioni ideologiche (hacktivism tramite DDoS), seguite da operazioni a scopo di lucro (cybercrime). Le campagne di spionaggio informatico rappresentano il 7,2%.

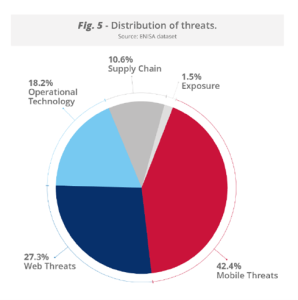

Categorie di minaccia: le minacce Mobile costituiscono la quota maggiore (42,4%), seguite dalle minacce Web (27,3%) e dalle minacce alla tecnologia operativa (OT) (18,2%), evidenziando la crescente esposizione dei sistemi industriali.

Tendenze principali del panorama delle minacce

Secondo l’ETL 2025, le minacce si stanno spostando verso una pressione mista, diversificata e convergente, con meno incidenti singoli ad alto impatto e con più campagne continue che erodono la resilienza collettiva.

- CONVERGENZA DEI GRUPPI MALEVOLI. I confini tra hacktivism, criminalità informatica e attività allineate agli stati continuano a sfumare.

- Faketivism: set di intrusione che sfruttano personaggi hacktivisti (come Cyber Army of Russia Reborn, associato a Russia-nexus Sandworm) per confondere l’attribuzione.

- Monetizzazione dell’Hacktivism: gli hacktivisti (come FunkSec e CyberVolk) hanno abbracciato il ransomware e i modelli di Ransomware-as-a-Service (RaaS) per ottenere finanziamenti e visibilità, al di là dei soli attacchi DDoS.

- Scambio di tecniche: intrusione allineate a stati (come Kimsuky e Andariel) che utilizzano o agiscono come broker per tecniche della criminalità informatica, sfruttando strumenti come Clickfix o ransomware commerciali.

- AUMENTO DEGLI ATTACCHI INDIRIZZATI ALL’IT SUPPLY CHAIN. Gli attacchi alle terze parti (come i fornitori di servizi digitali) sono aumentati, in quanto consentono di ottimizzare l’efficienza degli attacchi su larga scala. Gli avversari sfruttano la catena di approvvigionamento digitale compromettendo software, repository o estensioni del browser (un esempio, le attività di Lazarus-nexus).

- INCREMENTO DELL’USO DELL’INTELLIGENZA ARTIFICIALE (AI). L’intelligenza artificiale (IA) è diventata un elemento distintivo del panorama delle minacce, in quanto aumenta l’efficacia operativa degli avversari. Entro l’inizio del 2025, si stima che le campagne di phishing supportate dall’IA rappresentino oltre l’80% dell’attività di ingegneria sociale osservata a livello globale. Il panorama generale si sta spostando verso campagne continue, diversificate e convergenti che erodono collettivamente la resilienza, sostituendo i singoli incidenti ad alto impatto.

- Automazione e Deception: La disponibilità di sistemi IA su larga scala genera un nuovo livello di scalabilità nelle attività dannose.

- Sistemi IA malevoli: l’emergere di sistemi AI malevoli autonomi (stand-alone), come Xanthorox AI, è motivo di preoccupazione, fa pensare che i gruppi di minaccia si stiano muovendo oltre i modelli jailbroken verso strumenti personalizzati.

- Lure e obiettivi: l’IA è stata anche sfruttata come lure per distribuire malware tramite siti web fraudolenti che impersonano strumenti AI legittimi. La catena di approvvigionamento dell’IA è anch’essa un obiettivo, con modelli di machine learning (ML) avvelenati e l’iniezione di istruzioni dannose nei file di configurazione degli assistenti di codifica AI.

Si può quindi distinguere tra utilizzo dell’IA come strumento …

- Phishing e Vishing: oltre l’80% delle email di phishing tra settembre 2024 e febbraio 2025 ha utilizzato l’IA per creare messaggi più convincenti. I deepfake sono stati impiegati in frodi e vishing.

- Sviluppo di Malware: l’IA è stata utilizzata per accelerare lo sviluppo di codice malevolo.

- LLM “Jailbroken”: modelli come WormGPT e FraudGPT sono stati usati per automatizzare l’ingegneria sociale. Gruppi statali (Cina, Iran, Corea del Nord) hanno usato IA come ChatGPT e Gemini per aumentare la produttività.

- IA malevola autonoma: L’emergere di sistemi come Xanthorox AIindica una tendenza verso strumenti personalizzati che operano su server locali per eludere il rilevamento.

… sia di IA come esca e bersaglio:

- Sono proliferate truffeche impersonano strumenti di IA legittimi (es. Kling AI, Luma AI) per distribuire malware.

- La supply chain dell’IAè stata presa di mira attraverso modelli di machine learning “avvelenati” e pacchetti Python trojanizzati.

- Sono state identificate vulnerabilitàin software IA (es. Langflow, Microsoft 365 Copilot) e nell’infrastruttura sottostante (es. CVE-2024-27564 in ChatGPT).

Evoluzione del phishing

Il phishing continua a essere il metodo principale per l’intrusione iniziale. Le tecniche si sono evolute includendo:

- Truffe “ClickFix”: apparse nel Q1 2025, queste truffe utilizzano falsi prompt CAPTCHA per indurre gli utenti a eseguire comandi PowerShell, installando così information stealer.

- Campagna ClearFake: a partire dal Q2 2025, questa campagna ha utilizzato siti WordPress compromessi per distribuire malware come Lumma e Vidar attraverso download “drive-by”, infettando 9.300 siti.

- Piattaforme Phishing-as-a-Service (PhaaS), piattaforme come Darcula, Lucide FlowerStorm hanno automatizzato la creazione di kit di phishing, consentendo anche a operatori poco qualificati di lanciare campagne complesse. Darcula ha impersonato oltre 200 organizzazioni, mentre Lucid ha ampliato il raggio d’azione tramite servizi di messaggistica mobile come iMessage e RCS.

- QR Code Phishing (Quishing): la campagna Scanception ha utilizzato codici QR malevoli incorporati in allegati PDF per reindirizzare le vittime a pagine di raccolta di credenziali ospitate su piattaforme cloud affidabili.

Fornitori informatici sempre più nel mirino

Gli attori delle minacce hanno intensificato gli attacchi a fornitori terzi e alla IT Supply Chain per massimizzare l’efficienza dei loro attacchi.

- Operazione Digital Eye(metà 2024): tentativo di spionaggio informatico contro fornitori di servizi IT professionali nell’Europa meridionale.

- Plus Service(marzo 2025): violazione dei dati presso questo fornitore esterno ha paralizzato i sistemi di biglietteria di diverse società di trasporto italiane, come Mobilita di Marca (MoM) e Busitalia Veneto.

- Altri esempi includono la compromissione di un fornitore di servizi della Berliner Verkehrsbetriebe (BVG)e dell’azienda energetica spagnola Repsol.

- Lazarus (Corea del Nord): ha continuato a distribuire pacchetti Node Package Manager (npm) malevoli nei repository GitHub.

- Estensioni Browser Malevole: alla fine del 2024 è stato osservato un aumento degli attacchi che sfruttano estensioni Chrome compromesse, in particolare quelle legate a IA e VPN.

I dispositivi mobili, in particolare Android, sono un obiettivo primario

- Malware per Android: il Q3 2024 ha visto un’impennata nell’uso del Rafel RATcontro dispositivi obsoleti in Europa. Anche il trojan bancario Medusa è riemerso con nuove funzionalità, espandendosi in Francia e Italia. Il BingoMod RAT è stato osservato svuotare conti bancari e cancellare i dati dei dispositivi.

- Spyware Allineato a Stati: sono stati documentati spyware come KoSpy(Corea del Nord), BoneSpy e PlainGnome (Uzbekistan). Un rapporto ha rivelato EagleMsgSpy, un programma di sorveglianza legale sviluppato in Cina e utilizzato dalla Pubblica Sicurezza cinese.

- Targeting Russo: gruppi russi come Sandwormsono stati osservati prendere di mira account WhatsApp, Signal e Telegram, abusando di funzionalità come “dispositivi collegati” per spiare le comunicazioni.

- Sfruttamento dei Protocolli: un’analisi del 2025 ha rivelato che provider di telecomunicazioni legati a stati continuano a sfruttare le vulnerabilità dei protocolli di telefonia mobile obsoleti (SS7 e Diameter) per la sorveglianza remota, l’intercettazione e il tracciamento della posizione.

Convergenza dei gruppi di minaccia

I confini tra hacktivism, cybercrime e attività allineate a stati sono sempre più sfumati.

- Faketivism: gruppi allineati a stati, come Cyber Army of Russia Reborn(associato a Sandworm, Russia) e CyberAv3ngers (legato all’IRGC, Iran), hanno utilizzato personaggi e tattiche hacktiviste.

- Hacktivisti e Ransomware: gruppi come FunkSec, CyberVolke KillSec hanno iniziato a utilizzare il ransomware per monetizzare le loro operazioni, andando oltre i tradizionali attacchi DDoS e di defacement.

- Operazioni False-Flag e Impersonificazione: si sono verificate operazioni in cui un gruppo ne impersonava un altro, come Turlache ha preso il controllo dell’infrastruttura di Transparent Tribe, o criminali che impersonavano gruppi ransomware come CL0P e BianLian.

- Collaborazione Stato-Cybercrime: gruppi allineati a stati (es. Kimsuky, Andariel dalla Corea del Nord; Mustang Panda dalla Cina) hanno utilizzato tattiche e ransomware del cybercrime. Viceversa, gruppi criminali come FIN6 hanno adottato tecniche di ingegneria sociale tipiche degli attori statali.

- Campagne Ibride: attività allineate alla Russia hanno avuto un impatto oltre il cyberspazio, come l’interferenza nelle elezioni presidenziali rumenedel novembre 2024 e il reclutamento di individui basati nell’UE tramite Telegram per atti di sabotaggio e vandalismo.

Analisi per settori

Dei 4.875 eventi analizzati, i cinque settori più colpiti nell’UE sono stati la pubblica amministrazione, i trasporti, le infrastrutture e i servizi digitali, la finanza e il settore manifatturiero. Questi settori, in gran parte coperti dalla Direttiva NIS2, hanno rappresentato il 53,7% di tutti gli incidenti registrati.

Il settore della Pubblica Amministrazione rimane quello più bersagliato, con un aumento significativo dovuto principalmente agli attacchi DDoS degli hacktivisti (96,2% degli incidenti nel settore).

Principali Paesi colpiti: Francia (27%), Italia (26,3%), Germania (16,2%).

Principali minacce:

- Hacktivism: i gruppi più attivi sono stati NoName057(16), Dark Storm e Keymous+. Gli attacchi sono stati spesso scatenati da eventi specifici come processi elettorali o dichiarazioni di politica estera.

- Ransomware: ha rappresentato il 2,2% degli incidenti, colpendo prevalentemente i comuni. I ceppi più segnalati sono stati NightSpire, SafePay e Stormous.

- Spionaggio Informatico: la pubblica amministrazione è stata il settore più preso di mira da gruppi allineati a stati (Russia, Cina, India) per scopi di spionaggio, con un focus su entità diplomatiche e governative.

Analogamente sono riportate le tendenze principali per gli altri settori.

Evoluzione di Tattiche, Tecniche, Procedure (TTP) e Vulnerabilità

Lo sfruttamento di vulnerabilità rimane un vettore di intrusione prevalente (21,3%). Nel periodo di riferimento, sono state divulgate 42.595 nuove vulnerabilità, un aumento del 27% rispetto all’anno precedente.

- Gravità e Vettore: il 7% delle nuove vulnerabilità è stato classificato come Critico e il 64% ha utilizzato la rete come vettore di attacco, evidenziando il rischio di sfruttamento remoto.

- Debolezze Comuni (CWE): le debolezze più comuni includevano Cross-site Scripting (CWE-79), Out-of-bounds Write (CWE-787) e SQL Injection (CWE-89).

- Vulnerabilità Sfruttate (KEV): sono state aggiunte 245 vulnerabilità al catalogo CISA delle vulnerabilità note per essere state sfruttate. I fornitori più comuni sono stati Microsoft, Adobe e Qualcomm. Almeno 115 vulnerabilità sfruttate sono state segnalate come impattanti organizzazioni dell’UE, con un focus su applicazioni esposte su Internet (Confluence, Exchange, VPN).

- Raccomandazioni: sulla base delle TTP e delle vulnerabilità identificate, si raccomanda un approccio di difesa a più livelli che enfatizzi la prevenzione dell’esecuzione, il monitoraggio comportamentale degli endpoint, il controllo dei privilegi, il filtraggio della rete, l’audit e la formazione degli utenti. Le misure di resilienza, come backup dei dati e segmentazione della rete, sono fondamentali per contrastare minacce come il ransomware.

Conclusioni

Nel breve termine, è altamente probabile che le organizzazioni dell’UE continueranno ad affrontare minacce da parte di hacktivisti, attività stabili di spionaggio informatico e un ecosistema di cyber crime frammentato ma maturo. L’impatto sarà dominato da attività criminali opportunistiche che utilizzano ransomware e infostealer.

Guardando al futuro, le attività di minaccia si intensificheranno lungo tre dimensioni: convergenza, automazione e industrializzazione. L’IA accelererà i cicli di innovazione offensiva, l’abuso delle dipendenze informatiche rimarrà una priorità strategica e la persistenza dell’hacktivism e delle campagne di disinformazione continuerà a influenzare la percezione pubblica.

Le strategie difensive devono diventare sistemiche e basate sull’intelligence, dando priorità alla gestione automatizzata delle vulnerabilità e alla pianificazione della resilienza. Il panorama politico europeo si sta evolvendo per affrontare queste sfide attraverso iniziative come il Cyber Resilience Act (CRA) e il Cyber Solidarity Act (CSoA). ENISA svolge un ruolo centrale nel tradurre queste misure politiche in risultati tangibili, supportando la cooperazione operativa, rafforzando la consapevolezza situazionale e promuovendo una postura di cybersecurity più unificata e proattiva in tutta l’UE.

Link per scaricare il rapporto ENISA Threat Landscape (ETL) 2025.