Secondo una recente analisi, il panorama delle minacce informatiche è cambiato radicalmente a un anno dall’invasione russa dell’Ucraina. A che punto siamo, a un anno dall’inizio del conflitto in Ucraina? Google TAG (Threat Analysis Group), con il supporto degli analisti di Mandiant e Trust & Safety, ha indagato i cambiamenti nel panorama delle minacce informatiche collegati dalla guerra.

Quasi un anno fa, la Russia ha invaso l’Ucraina e tuttora le operazioni informatiche svolgono un ruolo di primo piano nella guerra. Per fornire maggiori informazioni sul ruolo delle attività cyber, è stato pubblicato a metà febbraio il report “Fog of War: How the Ukraine Conflict Transformed the Cyber Threat Landscape” basato sull’analisi dei ricercatori di cybersecurity del Threat Analysis Group (TAG) di Google, di Mandiant e Trust & Safety.

Il rapporto comprende nuove scoperte e approfondimenti retrospettivi sulle aggressioni sostenute dal governo russo, su operazioni di informazione (IO) e sui diversi attori delle minacce appartenenti dell’ecosistema internazionale dei criminali informatici. Include anche approfondimenti sugli attori delle minacce incentrati su campagne specifiche a partire dal 2022.

Dall’inizio della guerra, governi, aziende, gruppi della società civile e innumerevoli altri hanno lavorato 24 ore su 24 per sostenere il popolo ucraino e le sue istituzioni. Va sottolineato che il governo ucraino è sotto costante attacco digitale, ma è stato anche oggetto di un costante aiuto grazie a misure di difesa collettiva – tra governi, aziende e soggetti interessati alla sicurezza in tutto il mondo – che ha avuto una portata senza precedenti.

Analizzando la situazione, emergono i seguenti fatti:

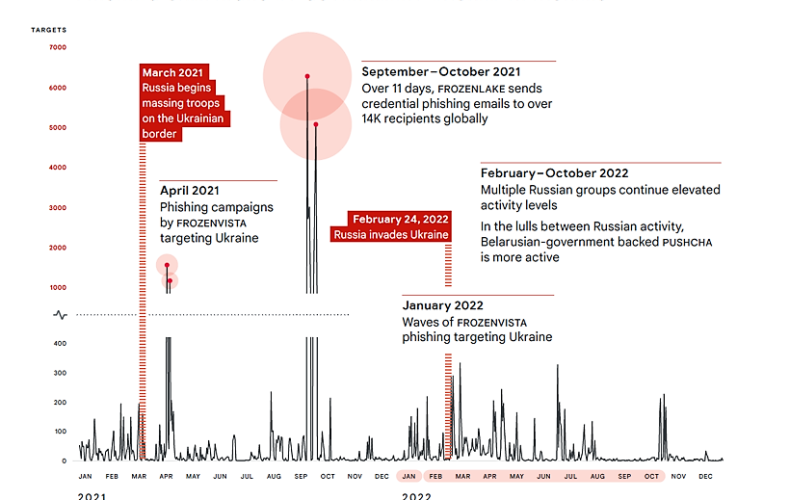

#1. Gli aggressori sostenuti dal governo russo hanno intensificato le operazioni informatiche a partire dal 2021 (nei mesi prima dell’invasione).

Nel 2022, la Russia ha aumentato il targeting con spear-phishing di utenti in Ucraina del 250% rispetto al 2020. Il targeting degli utenti nei paesi della NATO è aumentato di oltre il 300% nello stesso periodo.

Figura 1. Campagne di Phishing con attori state-sponsored

Questi aggressori si sono concentrati pesantemente sul governo ucraino e sulle enti militari, ma è stata osservata anche una forte attenzione alle infrastrutture critiche, al settore energy e ai servizi pubblici, nonché ai media.

Figura 2. Le cinque fasi delle operazioni informatiche russe durante la guerra in Ucraina nel 2022

Nel suo lavoro di risposta agli incidenti, Mandiant ha osservato attacchi informatici più distruttivi in Ucraina durante i primi quattro mesi del 2022 rispetto agli otto anni precedenti, con un picco all’inizio dell’invasione. Il ritmo degli attacchi è poi rallentato ed è apparso meno coordinato rispetto all’ondata iniziale del febbraio 2022.

In particolare, gli attacchi distruttivi spesso si sono verificati più rapidamente dopo che l’attaccante aveva ottenuto o riottenuto l’accesso, spesso attraverso un’infrastruttura edge compromessa. Gli attacchi informatici distruttivi nel complesso sono in aumento e molte operazioni mirano a bilanciare le priorità concorrenti di accesso, raccolta e interruzione.

#2. Mosca ha sfruttato l’intero spettro delle IO (Information Operations) – dai media sostenuti dichiaratamente dallo Stato russo a piattaforme e account sotto copertura – per manipolare l’opinione pubblica sulla guerra.

Queste operazioni di disinformazione hanno avuto 3 obiettivi:

- Minare la credibilità del governo ucraino

- Dividere e ridurre il sostegno internazionale all’Ucraina

- Mantenere il sostegno interno in Russia alla guerra.

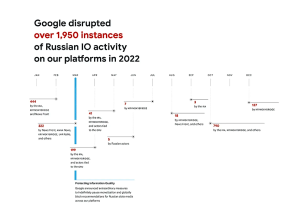

Google ha osservato picchi di attività IO associati a momenti chiave del conflitto, ad esempio durante la raccolta delle truppe in Russia, l’invasione e la successiva mobilitazione. In Google, si è lavorato intensamente su prodotti, team e aree geografiche per contrastare queste attività laddove violavano le policy interne. La maggior parte di questo IO russo è in lingua russa e si concentra principalmente sul sostegno interno in Russia per la guerra. Alcune campagne di IO palesi o nascoste sono state interrotte, come mostra la figura successiva.

Figura 3. Istanze dell’attività di Russia IO interrotte da Google sulle proprie piattaforme nel 2022

Da notare che da tempo era già stato osservato come la disinformazione sulla guerra in Ucraina facesse leva sui social, ad esempio su YouTube. Secondo un rapporto diffuso da Newsguard (società che monitora l’affidabilità delle informazioni diffuse da testate e applicazioni), su YouTube sarebbero ancora disponibili più di 250 caricamenti di documentari prodotti da Russia Today (canale legato al Cremlino), per un totale di mezzo milione di visualizzazioni totali su un centinaio di account.

La popolare piattaforma di condivisione di video era già finita nel mirino dei fact checker di tutto il mondo a gennaio del 2022, quando una lettera destinata all’allora AD Susan Wojcicki lamentava come il servizio fosse utilizzato per diffondere fake news. Ai tempi il problema era il Covid, con il negazionismo e le bufale sui vaccini. Ma gli esempi citati nel documento firmato, tra gli altri, dagli italiani Open Fact Checking e Pagella Politica, andavano molto oltre, toccando questioni disparate: dalle persecuzioni contro le minoranze brasiliane fino alla riabilitazione postuma del dittatore filippino Ferdinand Marcos.

#3. L’invasione ha innescato una trasformazione nell’ecosistema della criminalità informatica dell’Europa orientale, un fatto che probabilmente avrà implicazioni a lungo termine sia nel coordinamento tra i gruppi criminali, sia per la portata complessiva della criminalità informatica in tutto il mondo.

Alcuni gruppi si sono divisi in tema di alleanze politiche e geopolitica, mentre altri hanno perso membri di peso, e tutto questo avrà un impatto sul modo in cui pensiamo a questi gruppi e alla nostra comprensione delle loro capacità.

Abbiamo anche assistito a una tendenza verso la specializzazione nell’ecosistema del ransomware che combina le tattiche tra gli attori, rendendo più difficile l’attribuzione finale. La cyber guerra nei mesi del conflitto russo ucraino si caratterizza anche per ciò che ci aspettavamo e non abbiamo visto: ad esempio, non abbiamo osservato un’ondata di attacchi contro infrastrutture critiche al di fuori dell’Ucraina.

TAG ha osservato che alcune tattiche, prima strettamente associate minacce motivate finanziariamente, sono state impiegate in campagne con obiettivi tipicamente associati ad aggressori state-sponsored. Ad esempio, si stima oggi che alcuni membri del gruppo malevolo UAC-0098 siano ex membri Conti che ripropongono le loro tecniche per prendere di mira l’Ucraina.

Cosa aspettarci per il futuro?

TAG ritiene che gli aggressori sostenuti dal governo russo continueranno a condurre attacchi informatici contro l’Ucraina e i partner della NATO per promuovere obiettivi strategici russi.

Inoltre, con grande probabilità Mosca aumenterà gli attacchi dirompenti e distruttivi in risposta agli sviluppi sul campo di battaglia che spostano radicalmente l’equilibrio – reale o percepito – verso l’Ucraina (ad esempio, perdite di truppe, nuovi impegni stranieri per fornire supporto politico o militare, ecc. ). Questi attacchi prenderanno di mira principalmente l’Ucraina, ma si espanderanno sempre più per includere i partner della NATO.

Infine, è previsto che la Russia continuerà ad aumentare la portata delle Information Operations per raggiungere gli obiettivi sopra descritti, in particolare mentre ci avviciniamo a momenti chiave come finanziamenti internazionali, aiuti militari, referendum interni e altro ancora. Ciò che è meno chiaro è se queste attività otterranno l’impatto desiderato, o se semplicemente rafforzeranno nel tempo l’opposizione all’aggressione russa.

QUI il link al Blog di Shane Huntley, Direttore senior, Google TAG (Threat Analysis Group).