Da tempo siamo consapevoli delle numerose vulnerabilità dell’IoT e di quanto un approccio basato sulle pacth e su interventi ex post non sia più sufficiente per affrontare una realtà con miliardi di oggetti intelligenti, sensori a basso costo, wearable di tutti i tipi connessi a Internet, insufficiente quindi a proteggere l’IoT da molteplici scenari di rischio.

Quanto sia rischiosa la situazione in cui potremmo trovarci a breve è testimoniato dai recenti attacchi DDoS che fanno utilizzo di videocamere IP, dagli attacchi cyber a connected car o a impianti nucleari e infrastrutture critiche nazionali, fino alle vulnerabilità scoperte in droni con i connessi pericoli per l’incolumità fisica delle persone.

“C’è bisogno di ripensare la sicurezza degli oggetti e proteggere l’IoT”, afferma la Cloud Security Alliance (CSA) nella guida “Future-proofing the Connected World” di 80 pagine appena pubblicata. CSA è un associazione e un certificatore che promuove le best practices di sicurezza nell’utilizzo ed erogazione di servizi di cloud computing, e che conta tra i suoi membri i principali provider del cloud. Nella guida propone alcune linee guida per prevenire i rischi dell’IoT e per promuovere un maggiore rispetto della privacy delle persone.

Realizzare la sicurezza fin dai primi sviluppi dell’IoT

Un elemento chiave è quello di dotarsi di una metodologia di sviluppo dell’IoT che incorpori gli aspetti di sicurezza: ad esempio, valutare quali sono le minacce dell’IoT (una buona referenza in questo senso è il progetto OWASP Internet of Things Project, che definisce le top 10 superfici di attacco per l’IoT) e definire i requisiti minimi di sicurezza per questi device. Dal momento che questi device una volta in funzione saranno esposti in ambienti aperti, non basta rendere sicure le connessioni (dove questo avviene). Andrebbe quanto meno considerato il fatto che gli oggetti possono essere rubati, le chiavi di accesso contraffatte. La crittografia andrebbe ad esempio implementata, anche per esigenze di rispetto della privacy. Naturalmente, la mancanza di standard, il basso costo dei device, lo scarso commitment del business verso l’esigenza di proteggere l’IoT, la mancanza di skill sulla cybersecurity nel mondo dello sviluppo: tutto questo non fa che rendere il problema più complesso.

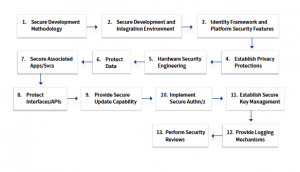

Figura: Guidance for secure IoT developments

Proteggere l’IoT con un ambiente sicuro per lo sviluppo e l’integrazione

Oltre alla suddetta metodologia, CSA suggerisce che si valuti con attenzione la scelta della piattaforma di sviluppo. I linguaggi di programmazione utilizzati per l’IoT sono numerosi (una guida utile che li elenca tutti è quella fornita da InformationWeek) per ognuno di questi CSA indica i riferimenti specifici per la sicurezza. Allo stesso modo, attenzione va posta nella scelta di un frame work di integrazione o in una piattaforma integrata di sviluppo. Ulteriori suggerimenti forniti dalla guida CSA sono:

- Stabilire misure per la protezione della privacy per device IoT

- Definire dei controlli hardware-based

- Proteggere i dati

- Rendere sicure le applicazioni, le interfacce, le API

- Implementare tutti gli aspetti di autenticazione e autorizzazione degli accessi, meccanismi di login, gestioni di chiavi sicure

- Comprendere le funzioni di update della sicurezza, effettuare periodiche security review.

In conclusione ….

Emerge dalla guida CSA la necessità di considerare i device dell’IoT alla stregua di qualsiasi altro ambiente ICT, che richiede quindi le corrette prassi di gestione della cyber security, oltre che tutte le misure tecniche del caso.

Abbiamo parlato del tema della Sicurezza dell’IoT anche in:

WEBINAR SECURING THE FUTURE – PROGETTARE OGGI LA SICUREZZA DI DOMANI,11 luglio 2016

PRIVACY: DALLA FIDELITY CARD ALLO SCAFFALE INTELLIGENTE, 16 maggio 2016

MINACCE EVOLUTE: QUALE SICUREZZA PER I DRONI? 15 febbraio 2016

Leggi tutto