Cloud nazionale: è centrata sui temi della sicurezza la nuova strategia “Cloud Italia”, presentata lo scorso 7 settembre dal ministro per l’Innovazione tecnologica e la Transizione digitale Vittorio Colao. Nel documento di 16 pagine, in cui è descritto il piano del Governo per realizzare servizi Cloud per la PA centrale e locale, il termine “sicurezza” appare 28 volte (il termine “cloud” invece 149 volte, “PA” 25 volte, “nazionale” 20 volte).

Nell’articolo, che comprende il punto di vista di Marcello Fausti, Head of Cybersecurity di Italiaonline, si fa chiarezza sui punti chiave del piano per il cloud nazionale; sugli aspetti che lo qualificano e sui temi cui occorrerà ancora fare molta attenzione, perchè il cloud per la PA italiana risponda a requisiti di sicurezza e resilienza basilari.

La scelta del cloud computing è indicata come l’unica strada percorribile

La cosiddetta “nuvola informatica” permette di semplificare e ottimizzare la gestione delle risorse informatiche, nonché di facilitare l’adozione di nuove tecnologie digitali, ed è quindi un Building Block fondamentale nei processi di trasformazione in corso.

La PA, che dovrà ricorrere al cloud nazionale inevitabilmente, per raggiungere obiettivi di efficienza, economicità e sostenibilità, vive al momento una situazione molto critica: “la maggior parte dei servizi pubblici sono erogati tramite data center che spesso non possiedono caratteristiche sufficienti per assicurare adeguati standard di affidabilità e resilienza”, recita il documento di Colao. Ricordando anche che, dall’ultimo censimento AgID, è emerso come, ad oggi, il 95% dei circa 11mila data center utilizzati dagli enti pubblici italiani abbiano carenze nei requisiti minimi di sicurezza, affidabilità, capacità elaborativa ed efficienza.

Se l’obiettivo è quindi quello di fare un decisivo passo avanti (nella realizzazione di un’infrastruttura di servizi cloud che favoriscano la modernizzazione della PA), indicando sia la soluzione finale a cui tendere, sia la roadmap implementativa, il punto critico centrale è però come garantire la massima sicurezza dei dati e la resilienza dei servizi pubblici. Da qui la necessità di impostare la strategia per il cloud nazionale con un approccio “Security First”, progettandola con fondamenta solide, basandola sull’analisi dei rischi sottesi alle diverse scelte e su indicazioni precise per ridurli.

Prima di passare al cloud, il Paese deve essere consapevole dei rischi

A prescindere da chi si aggiudicherà i lavori di realizzazione del cloud nazionale (oggi il dibattito è molto acceso su questo punto, visto il livello dell’investimento: 1,9 miliardi di euro del PNRR, divisi tra infrastrutture e processi di migrazione), le indicazioni che arrivano da Colao indicano alcuni principi generali importanti. Il tema della sicurezza viene posto al centro in quanto il modello del cloud computing presenta notevoli sfide, sul fronte (come riporta la stessa strategia) dell’autonomia tecnologia; della governance dei dati da posizionare in cloud; della stessa necessità di prevedere meccanismi di resilienza e di disaster recovery per servizi e dati portati in cloud.

- L’autonomia tecnologica è indicata dal ministro come un obiettivo non facile da raggiungere, considerando l’attuale quota di mercato nei servizi di cloud computing attribuibile ad aziende europee (inferiore al 10%). Alla luce di questa situazione, i rischi che le PA italiane possano essere soggette a modifiche unilaterali delle condizioni dei servizi cloud forniti non possono essere trascurati. Così come sarà difficile governare lo sviluppo di questi servizi, l’interoperabilità con un intero ecosistema alternativo di tecnologie, se la produzione del servizio è affidata a terzi, addirittura ad aziende extra UE.

- Il secondo rischio da prendere in considerazione è quello collegato al controllo dei dati: il documento riporta che bisogna “Assicurare che i dati gestiti dalla PA non siano esposti a rischi sistemici da parte di fornitori extra UE, ad esempio l’accesso da parte di governi di paesi terzi”.

- Il terzo rischio è quello delle garanzie di continuità offerte dal cloud: alla necessità quindi di prevedere soluzioni (di tipo sia procedurale sia tecniche) per incrementare sicurezza, ridondanza, interoperabilità. Si afferma che bisogna “Innalzare il livello di resilienza nei confronti di incidenti, ad esempio cyber, e/o guasti tecnici, attraverso controlli di sicurezza e requisiti che garantiscano la continuità di servizio”.

Come progettare quindi un cloud nazionale accessibile e sicuro?

Gli indirizzi strategici indicati dal Ministro Colao sono di fatto volti a favorire un utilizzo del cloud nazionale il più possibile sicuro, conforme alle norme europee, svincolato da interferenze esterne, disegnato per proteggere dati critici da malfunzionamenti e incidenti di cybersecurity. La soluzione individuata si basa su 3 pilastri:

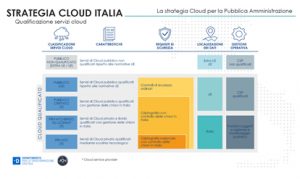

- Classificazione dei Dati e dei Servizi: definizione di un processo di classificazione dei dati per guidare e supportare la migrazione dei dati e servizi della PA sul Cloud.

- Qualificazione dei Servizi Cloud: realizzazione di un processo sistematico di scrutinio e qualificazione dei servizi Cloud utilizzabili dalla PA.

- Polo Strategico Nazionale: creazione di un’infrastruttura nazionale per l’erogazione di servizi Cloud, la cui gestione e controllo siano autonomi da soggetti extra UE.

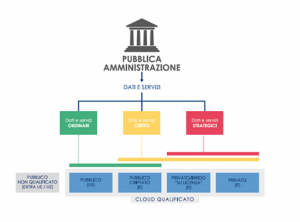

Guardando poi nello specifico alle misure che prescrive, con riferimento alla classificazione dei dati e dei servizi gestiti dalla PA (saranno classificati in strategici, critici e ordinari), è un passaggio importante perché da qui dipende la scelta del servizio cloud specifico da utilizzare. Ad esempio, “i dati e servizi afferenti funzioni essenziali dello Stato, ovvero identificati nell’ambito del PSNC, saranno classificati come strategici, i dati sanitari dei cittadini saranno classificati come critici, mentre dati e servizi relativi a portali istituzionali delle amministrazioni saranno classificati come ordinari”. A seconda della necessità di proteggere più o meno specifici dati, questi saranno posizionati su cloud con livelli di sicurezza crescenti. La strategia individua quindi 5 diverse configurazioni cloud

- Cloud Pubblico non qualificato (extra UE/UE),

- Cloud Pubblico qualificato (UE) compatibili con legislazioni rilevanti in materia (es. GDPRe NIS)

- Cloud pubblico con controllo on-premise dei meccanismi di sicurezza, c.d. Cloud Pubblico Criptato (IT),

Cloud privato e ibrido, soluzione che permettono la localizzazione dei dati in Italia e maggiore isolamento dalle region pubbliche dei principali CSP, e che si dividono in

- soluzioni basate su tecnologia hyperscaler licenziata da uno o più CSP, c.d. Cloud privato/ibrido “su licenza” (IT),

- soluzioni basate su tecnologie commerciali qualificate mediante procedure di scrutinio e certificazione tecnologica, c.d. Cloud Privato Qualificato (IT).

Con riferimento alla procedura di qualificazione dei servizi cloud da utilizzare, avrà lo scopo di individuare il livello di sicurezza, compliance, dettagli operativi che permettano di verificarne a priori – prima ancora dell’acquisizione del servizio da parte delle PA – la rispondenza ai bisogni effettivi.

La strategia colloca già alcuni attori del mercato come “non qualificati”: sono i cloud provider (extra UE o anche UE) che non rispondono alle norme UE sulla sicurezza (GDPR e NIS) e che non si adeguano a criteri di sicurezza / a esigenze tecniche e organizzative ritenute invece essenziali. Ad esempio, cloud provider che non consentono una localizzazione dei dati critici (come i dati sanitari delle persone) entro la UE, o che non abilitano per le PA la possibilità di adottare meccanismi di sicurezza minimi (come la cifratura dei dati gestita on-premise e integrata su cloud pubblico).

In accordo alla classificazione dei dati, i servizi Cloud qualificati potranno essere utilizzati con i seguenti vincoli:

- le offerte di Cloud Pubblico Qualificato e Pubblico Criptato, potranno ospitare dati e servizi ordinari;

- le offerte di Cloud Pubblico Criptato, Privato/Ibrido “su licenza“ e Privato Qualificato potranno ospitare dati e servizi critici;

- le offerte di Cloud Privato/Ibrido “su licenza“ e Privato Qualificato potranno ospitare dati e servizi strategici.

Infine, la necessità di dotarsi di indispensabili garanzie di autonomia tecnologica (il termine “autonomia” è un altro dei concetti chiave, compare 8 volte nel documento) porta alla costituzione di un Polo Strategico Nazionale (PSN) che abbia tutte le caratteristiche per offrire adeguati livelli di continuità operativa e tolleranza ai guasti. Per rispondere a esigenze di ridondanza e Business Continuity, il Polo sarà distribuito su territorio nazionale, con un controllo e un indirizzo pubblico e indipendente da soggetti terzi. La gestione operativa sarà affidata a un fornitore qualificato.

Aspetti chiave del Piano di Colao per il cloud nazionale

La strategia non risponde chiaramente, in 16 pagine, a tutti i problemi della migrazione delle PA al cloud nazionale, ma ha il vantaggio di mettere chiarezza su alcuni punti essenziali:

- Il passaggio al cloud è indicato come inevitabile. Le infrastrutture on prem delle PA andranno progressivamente abbandonate nei prossimi anni, con un tasso di rinnovamento che sarà monitorato e che dovrà sottostare a scadenze ben precise.

- La migrazione non dovrà però avvenire con una perdita di controllo su dati e servizi acquisiti, una perdita di sovranità sul mondo digitale (che si sta invece già oggi realizzando in altri ambiti). La strategia parte giustamente da un’analisi dei principali rischi (Risk Assessment) che l’utilizzo del cloud comporta, nel contesto attuale, e punta quindi ad individuare le soluzioni che minimizzano gli impatti negativi di questa scelta. La costituzione del PSN avrà proprio lo scopo di garantire servizi e infrastrutture collocati sul territorio nazionale, sotto il diretto controllo delle agenzie deputate all’innovazione e alla sicurezza per il Paese.

- La scelta di garantire un monitoraggio costante non solo su infrastrutture gestite sul territorio, ma anche sui servizi erogati da cloud provider internazionali (che devono per principio rispondere alle norme definite a livello europeo – altrimenti non saranno qualificati come fornitori della PA italiana) va nella direzione di un’importante presa di controllo sulla situazione attuale.

- Il riferimento diretto a legislazioni di dati esteri che pregiudicano la sovranità sui dati strategici italiani (citando direttamente il National Intelligence Law of the People’s Republic of China, il Clarifying Lawful Overseas Use of Data Act (CLOUD Act) o il Foreign Intelligence Surveillance (FISA) USA) è la presa di coscienza nazionale sul rischio che corriamo come Paese di perdere il controllo su informazioni critiche.

Quali saranno invece i temi su cui occorrerà fare molta attenzione nella realizzazione del cloud nazionale?

Affrontiamo questo aspetto nell’intervista con Marcello Fausti, Head of Cybersecurity, Italiaonline.

TIG. Quali sono i principi su cui si basa la strategia Cloud Italia lanciata dal ministro Colao?

Marcello Fausti. L’idea di base della Strategia Cloud Italia è quella di disegnare e realizzare alcuni “contenitori Cloud”, caratterizzati da diversa collocazione e livelli di sicurezza, verso cui trasferire i dati della PA in base alla loro importanza (i.e. sensibilità, criticità o strategicità). Più il dato è importante e più blindato sarà il contenitore destinato ad accoglierlo. A questa logica sono asserviti i pilastri della Strategia:

- a) la classificazione dei dati da migrare in cloud;

- b) la scelta di quattro diverse tipologie di configurazione cloud ciascuna asservita ad uno specifico cluster di dati;

- c) la scelta di una governance forte incarnata dal Polo Strategico Nazionale (PSN) che vede la compresenza del Ministero per l’Innovazione Tecnologica e dell’Agenzia Nazionale per la Cybersicurezza nella definizione delle linee guida e nella validazione degli interventi.

Tutto sommato è un’idea relativamente semplice, in cui l’adozione di controlli di sicurezza è guidata principalmente dall’impatto potenziale della perdita o compromissione dei dati della PA in luogo di un ragionamento basato sul rischio che chiama immediatamente in causa anche riflessioni sulla probabilità di accadimento di un evento avverso, sugli agenti di minaccia e sulle vulnerabilità. È più o meno come acquistare un armadio con serratura in cui riporre i giocattoli dei bimbi e tre casseforti con livello di robustezza crescente in cui riporre le nostre cose in ordine di valore crescente, ovviamente, nell’ultima custodiremo i gioielli di famiglia.

TIG. A cosa dovranno fare attenzione il ministero e l’Agenzia Nazionale di Cybersicurezza perché il disegno finale risponda in modo efficace a obiettivi di sicurezza e resilienza?

Marcello Fausti. Sposando l’idea della semplicità, perché è probabilmente l’unica applicabile ad un contesto così complesso, dal punto di vista della sicurezza credo che PSN e ANC debbano porre estrema attenzione nella definizione delle regole di ingaggio con i soggetti, qualificati e no, che faranno parte della Strategia Cloud. Mi riferisco, in particolare ai temi dello shared responsibility model, della trasparenza e della tempestività delle comunicazioni in caso di problemi. Oggi, nel Cloud pubblico, queste garanzie non sono sempre semplici da ottenere.

Dal punto di vista della sicurezza sarà altrettanto importante che un sistema così articolato sia supportato da un’organizzazione centrale (collocata all’interno di PSN) incaricata di effettuare i monitoraggi real-time dei file di log, di presidiare la gestione delle identità e dell’accesso, di eseguire le attività di threat intelligence, di configurare e monitorare i sistemi di protezione volumetrici e applicativi (L3 e L7) e di supportare la gestione del vulnerability management. Insomma, tutte quelle attività di solito svolte dalle strutture di cybersecurity che – data l’importanza della sfida – vedrei concentrate in un punto diverso dai singoli soggetti qualificati e affidatari di una porzione (piccola o grande che sia) del Cloud Nazionale.

TIG. Quali criticità vedi nella realizzazione del progetto del cloud nazionale?

Marcello Fausti. Il progetto delineato nella Strategia Nazionale è molto ambizioso. È un progetto di infrastrutturazione di elevata complessità tecnologica che si pone degli obiettivi temporali molto sfidanti. Dominare la complessità tecnologica nel rispetto dei requisiti di sicurezza obbligatori non sarà sufficiente a garantire il successo del progetto. Parallelamente alla realizzazione dell’infrastruttura ed alla messa a punto dei suoi meccanismi di gestione, sarà necessario investire tempo e risorse per garantire che i progetti di migrazione vadano a buon fine nei tempi previsti e senza impatti o con il minor impatto possibile. Questa mi sembra la sfida più rilevante.

TIG. Il rischio informatico è in continua evoluzione: un disegno così fatto risponderà a esigenze mutabili nel tempo? Si parla di crittografia, ma quali sono le condizioni perché sia effettivamente una soluzione praticabile?

Marcello Fausti. È vero, il rischio informatico è in continua evoluzione e il cybercrime non smette di sorprenderci per la velocità con cui evolve la maturità delle proprie pratiche criminose. Nessuno è immune da questo rischio. Solo per parlare di quello che succede a casa nostra, negli ultimi 12 mesi, circa 80 aziende italiane sono state colpite da attacchi ransomware che utilizzano la tecnica della doppia estorsione: in sostanza, la vittima subisce una prima estorsione per avere la possibilità di decifrare i propri dati e una seconda estorsione per evitare che tali dati siano pubblicati in rete fatto che, oltre ad esporle al rischio di danni di reputazione, le esporrebbe anche ai rischi derivanti dalle norme del GDPR. I settori più colpiti sono: Manufacturing, Commerce & Food (43); Technology, Telco & Media (8); Gov (6); Health Care (5); Automotive (5). L’elenco è popolato da grandissimi nomi dell’industria italiana e anche da famose Università.

La crittografia è un modo per proteggersi dall’esfiltrazione dei dati ma nulla può contro attacchi come quelli appena citati che anzi, paradossalmente, la utilizzano come tecnica di attacco. Non è sufficiente, quindi, fare affidamento sulla crittografia ma è necessario attuare una gestione della cybersecurity centralizzata che realizzi e gestisca il monitoraggio di controlli di sicurezza a 360°. In merito alla crittografia, la Strategia Nazionale definisce un approccio a vari livelli: dai dati in cloud pubblici non cifrati, a quelli in cloud pubblici cifrati con chiavi in possesso degli utenti, ai dati strategici eventualmente cifrati con “crittografia nazionale” e chiavi gestite al massimo livello di sicurezza. Una tale strategia è realizzabile in modo relativamente semplice per i dati “at rest”, mentre è più difficile da realizzare per i dati “in motion” per i possibili impatti a livello applicativo.

Infine, una considerazione di puro buon senso ci porta a dire che centralizzare i dati della PA in un numero limitato di siti offre l’opportunità di realizzare in modo semplice una serie di controlli di sicurezza che allo stato attuale non sono presenti in modo uniformi su tutto il patrimonio informativo della PA. Bisogna, però, considerare anche che centralizzare rischia di creare un enorme “single point of failure“; le strategie di continuità, quindi, devono essere l’ossessione di chi si troverà a realizzare questo progetto.

TIG. Infine, viene da dire: per la realizzazione del PSN, localizzato in Italia e gestito da una società italiana, di quali tecnologie si farà utilizzo? Perché qui ritorna la predominanza di mercato di stati esteri che in teoria si voleva escludere … non sarà quindi alla fine uno sforzo inutile?

Marcello Fausti. La dipendenza da tecnologie estere non mi sembra eliminabile, quindi, il rischio che citi esiste. Ed è anche per questo motivo che – parlando di cybersecurity – non mi limiterei ad un approccio “passivo” (quello dei contenitori blindati), ma in parallelo punterei a creare una strategia “attiva” basata sull’analisi degli agenti di minaccia e delle vulnerabilità (Threat Intelligence) in modo da creare una serie di scenari di rischio per i quali costruire strategie di risposta rapida.

A cura di:

Elena Vaciago, Associate Research Manager, The Innovation Group