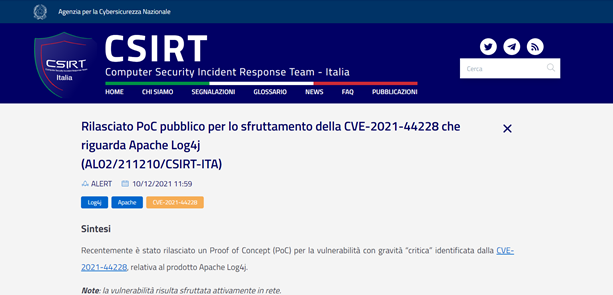

Nel mondo della cybersecurity, non c’è nessuno che non stia parlando, in questo momento, della vulnerabilità più grave di sempre. Log4j, una libreria di logging diffusa in moltissime applicazioni Java, che secondo i ricercatori di sicurezza potrebbe permettere agli attaccanti di eseguire codice malevolo e prendere il controllo dei sistemi. Trattandosi di una libreria estremante utilizzata dagli sviluppatori Java, e inclusa in molti software open source, risiede non soltanto su server e applicazioni aziendali, ma anche su smartphone, computer, quasi tutti i device in circolazione. Java come noto è utilizzato da almeno 3 miliardi di dispositivi: per questo in molti hanno cominciato a parlare di “Apocalisse informatica”.

Read More