Quando una azienda finisce sulle prime pagine dei giornali per aver subito un data breach, la notizia non è tanto “cosa è successo”, ma piuttosto “quale sarà il danno economico” e “per quanto tempo è durato l’attacco” che in conclusione ha portato – senza che nessuno se ne accorgesse e lo arrestasse – al furto dei dati. Per ridurre i possibili danni, le aziende nella risposta alle minacce cyber dovrebbero concentrarsi su 2 aspetti:

- Essere in grado di rilevare l’attacco mentre è in corso, nel minor tempo possibile, puntando quindi a ridurre il “dwell time” (il tempo che intercorre tra l’infezione e la remediation)

- Disporre di misure per limitare il più possibile l’entità del danno: ad esempio prevenendo il cosiddetto “lateral movement” che porta gli attaccanti a infiltrarsi sempre di più nel sistemi e nelle reti aziendali.

Come spiegato bene da Eric Cole, PhD e SANS faculty fellow, e John Pescatore, SANS Director of emerging technologies, in “Automating the Hunt for Hidden Threats”, è oggi fondamentale che chi si occupa di Cybersecurity si concentri sulla capacità proattiva di prevenire, rilevare e rispondere ad eventuali incidenti cyber (quello che nel report viene definito “Threat Hunting”, la caccia delle minacce cyber), puntando innanzi tutto ad avere la capacità di ridurre frequenza e impatto degli attacchi.

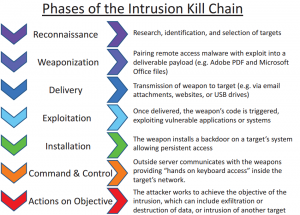

Considerando la “Cyber Kill Chain” (così come è stata definita da Eric Hutchins, Michael J. Cloppert e Rohan Amin della Lockheed Martin Corporation[1], che nel 2011 hanno descritto i vari momenti di un attacco persistente e come impostare un piano di difesa intelligence-based), la strategia più efficace è quella che punta a bloccare l’attacco in una fase iniziale riducendone quindi di molto le conseguenze nocive.

Uno modello di funzionamento facile da comprendere, che ripropone quanto avviene con un problema medico: prima siamo in grado di individuare un sintomo e a diagnosticare una malattia, tanto più facile sarà riportare l’organismo a un corretto funzionamento, evitandone le progressive disfunzioni.

Un’attività proattiva, metodica, progressiva di ricerca e risposta alle minacce sconosciute e note, quest’ultime sulla base di Indicatori di Compromissione (IoC), l’individuazione rapida degli attacchi in corso, la capacità di sradicarli e ripristinare infrastrutture e dati critici, tutto questo deve prevedere i seguenti aspetti per essere svolto con efficacia:

- Comprensione delle minacce

- Mappatura, geolocalizzazione, conoscenza di ogni singolo device attraverso il network

- Identificazione di dati critici e business processes basati sugli stessi

- Distinzione tra comportamenti corretti e malevoli

- Utilizzo di threat intelligence per aspetti di discovery, detection, analysis

- Ricerca di anomalie.

Come descritto nel Report SANS, un’attività continua di ricerca delle minacce cyber, basata su una forte automatizzazione dei task, deve puntare soprattutto a identificare le anomalie, ad esempio connessioni o sessioni inusuali, strane chiavi di registro o qualsiasi altra cosa che esca dall’ordinario. Queste informazioni hanno un grande valore – anche se non bastano a identificare tutti gli attacchi.

Dal momento che una ricerca proattiva delle minacce deve basarsi su una conoscenza avanzata di quello che si cerca, per questo tipo di attività è fondamentale dotare l’azienda di strumenti di Threat intelligence e analytics in grado di fornire alert e suggerire le corrette contromisure. In conclusione, il risultato di un continuo miglioramento dei processi di detection e remediation fa sì che alla fine eventuali attaccanti si scontrano con una realtà preparata a rispondere.

Accedi per scaricare il report.