Il nuovo Data Breach Investigations Report (DBIR) 2025 di Verizon conferma un quadro di crescente complessità per la cybersecurity a livello globale. Analizzando oltre 22.000 incidenti di sicurezza, di cui 12.195 hanno portato a violazioni confermate, il report evidenzia una netta impennata delle minacce più pericolose.

Il ransomware si conferma il protagonista delle violazioni, presente nel 44% dei casi, con un incremento del 37% rispetto all’anno precedente. Gli attacchi ransomware possono avere un costo elevato per le organizzazioni: l’importo medio pagato ai gruppi ransomware è stato, secondo il DBIR 2025, pari a 115.000 dollari.

Aumenta lo sfruttamento delle vulnerabilità, cresciuto del 34%

Lo sfruttamento delle vulnerabilità ha visto un altro anno di crescita come vettore di accesso iniziale per le violazioni, raggiungendo il 20%. Questo valore si avvicina a quello dell’abuso di credenziali, che è ancora il vettore più comune. Si tratta di un aumento del 34% rispetto al rapporto dello scorso anno ed è stato supportato, in parte, da exploit zero-day che prendono di mira dispositivi edge e reti private virtuali (VPN). La percentuale di dispositivi edge e VPN obiettivo è stata del 22%, crescendo così di quasi otto volte rispetto al 3% rilevato nel report dello scorso anno.

Permane il problema del furto di credenziali

L’abuso di credenziali compromesse rimane un canale di accesso privilegiato per gli attaccanti, rappresentando il 22% dei vettori iniziali. Per quanto riguarda le credenziali rubate, l’analisi eseguita sui registri delle credenziali degli infostealer ha rivelato che il 30% dei sistemi compromessi è composto da dispositivi con licenza aziendale. Invece, il 46% dei sistemi compromessi che avevano accessi aziendali nei propri dati compromessi non erano gestiti e ospitavano credenziali personali e aziendali. Molto probabilmente si tratta si sistemi attribuibili a un programma BYOD o dispositivi di proprietà dell’azienda utilizzati al di fuori di policy precise.

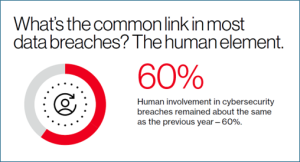

Elemento umano nel 60% dei casi

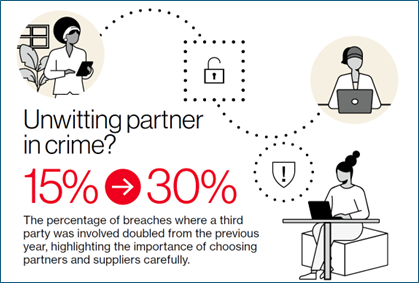

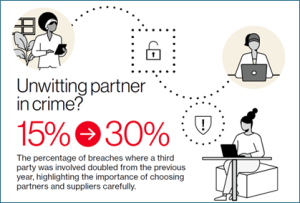

Sebbene il coinvolgimento dell’elemento umano nelle violazioni sia rimasto più o meno invariato rispetto all’anno scorso, attestandosi intorno al 60%, la percentuale di violazioni che hanno visto il coinvolgimento di una terza parte è raddoppiata, passando dal 15% al 30%.

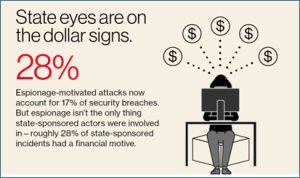

Quest’anno si sono verificati incidenti significativi legati al riutilizzo di credenziali in ambienti di terze parti. La ricerca ha rilevato che il tempo medio di risoluzione di segreti trapelati scoperti in un repository GitHub è stato di 94 giorni. È stata inoltre osservata una crescita significativa delle violazioni legate a Spionaggio, che ora rappresentano il 17% del totale. Tali violazioni hanno sfruttato vulnerabilità come vettore di accesso iniziale nel 70% dei casi, evidenziando il rischio dei sistemi non aggiornati. Tuttavia, lo spionaggio non era l’unico interesse di attori State-sponsored: circa il 28% degli incidenti che li hanno coinvolti aveva una motivazione finanziaria. Alcuni media hanno ipotizzato che si tratti di un caso di “doppio guadagno” da parte di questi attori, volto ad aumentarne i compensi.

Raddoppia l’impatto delle terze parti

È poi molto cresciuto nell’ultimo anno l’impatto delle terze parti: il 30% delle violazioni analizzate ha coinvolto fornitori o partner, raddoppiando rispetto ai dati dello scorso anno e accendendo i riflettori sui rischi legati alla supply chain. Non sorprende, infine, che l’elemento umano si confermi ancora una volta come un fattore determinante, sia in termini di errori involontari sia di abusi consapevoli.

Sul fronte geografico, l’area EMEA registra un’impennata delle intrusioni di sistema, che salgono al 53% degli incidenti analizzati, quasi il doppio rispetto all’anno precedente. Le minacce interne restano un tema rilevante, responsabili del 29% delle violazioni, mentre il phishing continua a essere una minaccia diffusa, coinvolto nel 19% dei casi.

Guardando ai settori, il manifatturiero subisce un vero e proprio balzo delle violazioni legate allo spionaggio industriale, passate dal 3% al 20%. Anche sanità, istruzione, finanza e retail si confermano bersagli privilegiati, alle prese con una pressione crescente da parte di attori sempre più sofisticati.

A fronte di questo scenario, Verizon invita le organizzazioni a rafforzare la formazione dei dipendenti, accelerare i processi di patching, implementare modelli di accesso zero-trust e strutturare piani di risposta e backup più solidi, soprattutto in ottica di protezione dal ransomware. In un mondo sempre più interconnesso e vulnerabile, emerge con forza un messaggio chiave: la resilienza cyber non è più un’opzione, ma una necessità imprescindibile.

Accedi qui al nuovo Data Breach Investigations Report (DBIR) 2025 di Verizon.