I risultati di uno studio di Cohesity, il “Global cyber resilience report 2024”, evidenziano la fragilità delle aziende di fronte agli attacchi informatici, in particolare ai ransomware. Dall’analisi emerge che solo una minoranza delle organizzazioni (il 7%) può essere ragionevolmente considerato “cyber resiliente”, cioè in grado di ripristinare rapidamente le operazioni senza pagare un riscatto.

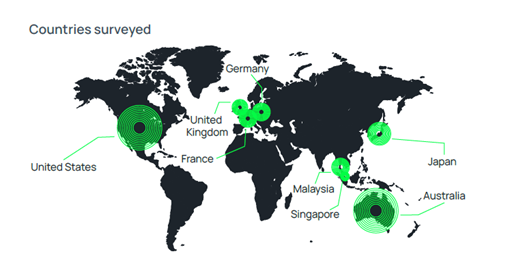

I risultati del sondaggio (che, commissionato da Cohesity e condotto da Censuswide, è stato svolto nel 2024 in 8 Paesi coinvolgendo 3.139 IT e Security Operations (SecOps) decision-maker) mostrano che le organizzazioni sopravvalutano le proprie capacità e la propria maturità di resilienza informatica, soprattutto con riferimento alla velocità o alla capacità di recupero dei dati. Infatti, solo il 2% degli intervistati ha dichiarato di riuscire a recuperare i propri dati e ripristinare i processi aziendali entro 24 ore in caso di attacco informatico.

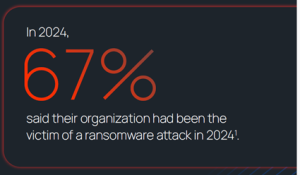

I risultati del “Global cyber resilience report 2024” di Cohesity sono piuttosto allarmanti. Gli attacchi ransomware continuano a mietere sempre più vittime. Se nel 2022 e nel 2023 quasi la metà degli intervistati aveva dichiarato che la propria organizzazione era stata vittima di un attacco ransomware (negli ultimi sei mesi), questa cifra è ora molto più alta, arrivando a contare 2 su 3 organizzazioni (il 67%).

1: Una situazione paradossale

All’inizio del sondaggio, agli intervistati è stata fornita la definizione NIST di resilienza informatica:

“La capacità di anticipare, resistere, riprendersi da, e adattarsi a condizioni avverse, stress, attacchi, o compromissione dei sistemi che utilizzano o sono abilitati da soluzioni informatiche. La resilienza informatica permette il raggiungimento degli obiettivi aziendali che, per loro natura, dipendono da attività informatiche che devono essere espletate in un ambiente cyber sotto costante attacco malevolo”.

I risultati mostrano una discrepanza tra l’intento strategico delle organizzazioni e le capacità effettive. Le affermazioni di fiducia sono generalmente un buon segno, purché questa fiducia sia supportata da capacità concrete, ma, quando si tratta di resilienza informatica, assistiamo a una vera discrepanza tra percezione e realtà. Agli intervistati è stato chiesto se ritengono che la loro azienda abbia una strategia di resilienza informatica in atto progettata per affrontare le crescenti sfide e minacce informatiche odierne, sulla base di una definizione fornita dal NIST (vedi sopra). Le risposte sono state ampiamente positive: il 78% ha dichiarato di avere fiducia nella strategia di resilienza informatica della propria azienda.

Se la resilienza informatica può essere misurata in base alla velocità con cui un’azienda può recuperare i dati e ripristinare i processi aziendali dopo un attacco, senza minacciare la continuità aziendale, quale velocità è sufficiente? Secondo i dati del nostro sondaggio:

- Solo il 2% degli intervistati ha dichiarato di poter recuperare i dati e ripristinare i processi aziendali entro 24 ore.

- Il 18% ha dichiarato che la propria azienda è in grado di recuperare i dati e ripristinare i processi aziendali entro 1-3 giorni.

- Il 32% ha dichiarato di poter recuperare e ripristinare in 4-6 giorni.

- Il 31% avrebbe bisogno di 1-2 settimane.

- Quasi 1 su 6 (il 16%) avrebbe bisogno di oltre 3 settimane.

Alla domanda invece sugli “obiettivi di tempo di ripristino” (recovery time objectives, RTO) della propria organizzazione (per ridurre al minimo l’impatto aziendale in caso di attacco informatico o incidente di compromissione) il 98% ha dichiarato che il proprio RTO era inferiore al giorno e quasi la metà (il 45%) ha detto che l’RTO ottimale era entro due ore. Questo scollamento tra RTO e realtà, tra aspettative e fatti, è piuttosto preoccupante, le aziende dovrebbero capire velocemente come colmare questo divario.

2: Quanti pagano i riscatti?

I dati mostrano anche che la maggior parte delle organizzazioni è disposta a pagare un riscatto. Tre su 4 (il 75%) hanno affermato che la propria azienda pagherebbe oltre 1 milione di dollari per recuperare i dati e ripristinare i processi aziendali: in aggiunta, il 22% di questi ha affermato che la propria azienda pagherebbe oltre 3 milioni di dollari. In aggiunta, circa 7 intervistati su 10 (il 69%) hanno affermato che la propria organizzazione ha pagato un riscatto nell’ultimo anno. Ciò è stato segnalato nonostante il 77% abbia anche affermato che la propria azienda dispone di una policy che prescrive di non pagare riscatti.

E non dimentichiamoci che i pagamenti dei riscatti rappresentano solo una frazione dell’impatto economico totale per un’organizzazione colpita da un ransomware. I tempi di inattività, le interruzioni, la perdita di opportunità commerciali, i danni al marchio e alla reputazione, l’aumento dell’assicurazione informatica e dei costi legali e altre ricadute degli attacchi informatici di successo esercitano un tributo finanziario che supera di molto il valore in dollari del riscatto pagato. Un tributo finanziario che non svanisce una volta pagato il riscatto.

3: Le carenze sul fronte della sicurezza “Zero Trust” allarmano

Solo 2 intervistati su 5 (il 42%) hanno affermato che la propria organizzazione è in grado di identificare i dati sensibili e rispettare le leggi e i regolamenti sulla privacy dei dati. Gli altri dicono di non avere le capacità IT e di sicurezza necessarie per farlo.

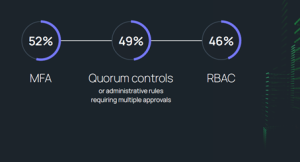

La mancanza di misure di controllo relative all’accesso ai dati indebolisce gli sforzi in ottica Zero Trust Security. È allarmante che quasi la metà degli intervistati (48%) non abbia implementato l’autenticazione a più fattori per rafforzare i propri controlli di accesso ai dati. Ciò rende i dati mission critical incredibilmente vulnerabili non solo agli attacchi di minacce esterne, ma anche alle minacce interne.

Le lacune abbondano, anche se sarebbero ampiamente disponibili funzionalità di sicurezza efficaci. Se poco più della metà delle aziende ha implementato l’autenticazione a più fattori (MFA), meno della metà (il 49%) ha implementato funzionalità che richiedono più approvazioni prima delle modifiche ai dati, o anche controlli degli accessi basati sui ruoli (RBAC, Role-based access control), adottati solo dal 46%.

Quali sono gli errori che impediscono alle organizzazioni di essere resilienti?

Dal sondaggio emerge:

- I tempi di recupero dei dati sono troppo lunghi: la maggior parte delle aziende impiega più di una settimana per recuperare i dati e ripristinare i processi aziendali. Questa lentezza rende allettante il pagamento di un riscatto.

- Ci sono violazione delle policy aziendali: nonostante le direttive interne siano “do not pay” (non pagare), molte aziende decidono di pagare i cybercriminali per evitare interruzioni prolungate. Il 94% dei partecipanti allo studio si dichiara disposto a pagare un riscatto, con il 35% disposto a versare oltre 5 milioni di dollari.

Un esempio emblematico è il settore dell’istruzione, che ha registrato un aumento dell’84% degli attacchi ransomware nei primi sei mesi del 2023. Nonostante le politiche “do not pay”, il 90% delle istituzioni scolastiche ha pagato riscatti, rivelando l’urgenza di migliorare la resilienza cibernetica.

Quali fattori critici aggravano la situazione?

- La carenza di test di recupero dati: solo il 12% delle aziende ha testato le proprie capacità di recupero dati negli ultimi sei mesi, mentre il 46% non lo ha fatto da oltre un anno. Ciò mette in discussione l’affidabilità delle strategie di sicurezza esistenti.

- La mancanza di una strategia di cyber resilience solida: solo il 21% delle aziende si sente sicuro riguardo alla propria capacità di affrontare le sfide informatiche odierne.

L’importanza del coinvolgimento dei dirigenti

Il report sottolinea la necessità che i dirigenti aziendali comprendano i rischi legati alla sicurezza dei dati e partecipino attivamente alla definizione di strategie di resilienza cibernetica. Tuttavia, solo il 35% dei partecipanti ritiene che i vertici aziendali abbiano una chiara consapevolezza delle minacce informatiche.

Anche le risorse umane possono giocare un ruolo chiave nella resilienza aziendale, offrendo supporto nella gestione della comunicazione durante un attacco e promuovendo una cultura aziendale di consapevolezza della sicurezza informatica.

In conclusione … bisognerebbe impegnarsi in test, esercitazioni e simulazioni più rigorosi

Test ed esercitazioni regolari sono essenziali per garantire che il processo di backup e ripristino sia efficace e che tutte le parti interessate conoscano i propri ruoli durante un incidente. Oltre a condurre regolarmente esercitazioni di ripristino di emergenza per simulare scenari del mondo reale, aiutando il team a esercitarsi e perfezionare le procedure di risposta, queste esercitazioni aiutano a identificare punti deboli potenziali e aree di miglioramento.

Inoltre, i test automatizzati dei dati di backup possono verificare l’integrità e la recuperabilità dei backup senza intervento manuale. Questa automazione aiuta a garantire che i backup siano affidabili e possano essere ripristinati rapidamente quando necessario. Infine, la gestione di una documentazione dettagliata e di Playbook di ripristino aiuta a garantire che tutti conoscano le proprie responsabilità e le misure da adottare durante un incidente. Questi Playbook devono essere aggiornati regolarmente in base ai risultati dei test e delle esercitazioni. E questo è solo l’inizio. Per ridurre completamente il rischio operativo, è necessaria una transizione verso processi, strumenti e pratiche moderne di sicurezza e gestione dei dati.