Le aziende migrano i propri ambienti IT al cloud, e i team di sicurezza devono affrontare nuove sfide, che sono molteplici: vanno dalla riscrittura di policy aziendali, alla compliance, fino alla necessità di considerare nuove minacce.

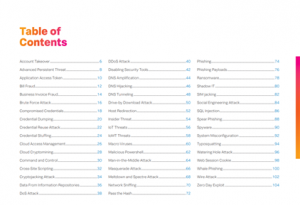

Il rischio di perdere dati in cloud è in grande crescita: gli attacchi nel cloud possono provenire da molte aree, sia interne che esterne, da utenti che sfruttano dati a hacker che tentano di usare credenziali rubate. La ricerca Check Point Software Technologies ha esaminato i principali problemi di sicurezza del cloud e ne ha identificati 5:

- Mancanza di visibilità: non si può proteggere ciò che non si vede

- Molteplicità di attacchi: serve un’attività di intelligence basata su dati reali

- Difficoltà nel centralizzare le policy di security policy e applicarle in modo coerente

- Configurazioni errate

- Processi di sicurezza lenti.

Vediamo cosa significano questi punti singolarmente presi.

#1 – Mancanza di visibilità: non si può proteggere ciò che non si vede

Rispetto agli ambienti on-preme, quando si passa al cloud c’è una grave mancanza di consapevolezza della sicurezza e della compliance. Il cloud pubblico richiede la capacità di vedere e controllare le risorse che vivono nello spazio fisico di un altro ambiente cloud. Inoltre, nel modello di responsabilità di sicurezza condivisa, il cliente è responsabile dei suoi dati e dei flussi di traffico.

Ad aumentare la complessità c’è la natura sempre mutevole delle risorse cloud. Le tecnologie cloud native, come quelle serverless, creano nuove sfide man mano che vengono adottate. Le app serverless, in particolare, sono spesso composte da centinaia di funzioni e, con l’applicazione che matura di volta in volta, mantenere tutti questi dati e servizi che vi accedono, diventa complicato. Questo è il motivo per cui le risorse devono essere rilevate automaticamente non appena sono create, tracciando tutte le modifiche fino a quando la singola risorsa è eliminata.

#2 – Molteplicità di attacchi: serve un’attività di intelligence basata su dati reali

Splunk, provider della piattaforma Data-To-Everything, ha rilasciato un’ “antologia” delle 50 principali minacce alla sicurezza. Diversi tipi di attacco, come l’acquisizione di account, possono essere eseguiti utilizzando una varietà di tattiche, come il phishing, attacchi attraverso botnet, l’acquisto di credenziali nel dark web, e anche ritrovando elementi eliminati dagli utenti.

Le organizzazioni che migrano al cloud devono comprendere l’importanza dell’analisi dei dati, del rilevamento delle intrusioni e delle informazioni sulle minacce per proteggere i dati sensibili e prevenirle. Gli strumenti di intelligence in-cloud possono analizzare gli eventi e fornire approfondimenti sulle attività degli account attraverso machine learning e threat research. È importante che le organizzazioni cerchino soluzioni che diano la possibilità di filtrare i risultati, approfondire le informazioni, risolvere i problemi con le query e personalizzare le notifiche degli avvisi.

I set di regole dovrebbero prendere in considerazione il framework MITRE ATT&CK, una base di conoscenza accessibile a livello globale delle tattiche e delle tecniche avversarie basate su osservazioni del mondo reale, suddivise in 14 diverse categorie. Ad esempio, il lateral movement consiste in tecniche che gli avversari usano per entrare e controllare sistemi remoti su una rete. Seguire il loro obiettivo primario richiede l’esplorazione della rete per ottenere l’accesso ad esso.

#3 – Difficoltà nel centralizzare le policy di security policy e applicarle in modo coerente

Gli ambienti cloud-native odierni sono composti da una varietà di strumenti che provengono da numerosi provider, rendendo difficile centralizzare le security policy e applicarle in modo coerente.

In un’infrastruttura multi-cloud/ibrida, è molto difficile sfruttare strumenti disparati per ottenere una visibilità end-to-end, essenziale per una gestione efficace del cloud security posture management. Le organizzazioni dovrebbero implementare una soluzione che possa snellire l’intera infrastruttura cloud, unificando e automatizzando set di regole, policy, avvisi e tattiche di rimedio.

#4 – Configurazioni errate

Una misconfigurazione avviene quando un sistema, uno strumento o una risorsa legata al cloud non è configurata correttamente, mettendo così in pericolo il sistema ed esponendolo a un potenziale attacco o a una fuga di dati. Secondo il The State of Cloud Security 2020 Report di CSA, parlando con IT professional di vario tipo che operano in cloud, il 92% teme di essere vulnerabile a un data breach, e il 76% afferma che il rischio di una cattiva configurazione in cloud rimane stabile o aumenta.

A ulteriore conferma di questa statistica, ESG ha indagato quali sono le 10 configurazioni errate più comuni del cloud negli ultimi 12 mesi. In cima alla lista, un clamoroso 30% degli intervistati ha riportato “Password predefinita o nessuna password per l’accesso alla console di gestione”.

Mentre solo il buon senso dovrebbe garantire che nessuna impresa utilizzi password di default o nessuna password, garantire una configurazione corretta per tutta l’infrastruttura cloud è un po’ più complesso. Solo un corretto “cloud posture management” fornisce un set di regole e rimedi automatici per garantire che tutti i sistemi siano configurati correttamente in ogni momento.

#5 – Processi di sicurezza lenti

Aspetti chiave del cloud computing sono la flessibilità, l’agilità e la velocità. Le organizzazioni hanno quindi bisogno di compliance e sicurezza continue per restare al passo con pipeline CI/CD ad alta velocità, workload transitori e una natura altamente elastica dell’infrastruttura del cloud pubblico.

Nel tentativo di implementare le policy più sicure, molte organizzazioni fanno l’errore di mettere la sicurezza al di sopra dell’efficienza e della velocità. Questo non funzionerà mai se porta ad ostacolare gli sviluppatori mentre cercano di rilasciare nuovi software e aggiornamenti. Con il shifting-left, le organizzazioni possono implementare e automatizzare la sicurezza all’inizio della software supply chain.

Serve quindi sempre più poter affrontare queste sfide con un “cloud native security posture management” e con soluzioni di threat intelligence. Check Point Software raccomanda alle organizzazioni di ottenere strumenti per la cloud security posture management (CSPM) che possano automatizzare la gestione della sicurezza in diverse infrastrutture, tra cui IaaS, SaaS e PaaS. Gli strumenti CSPM consentono alle aziende di identificare e correggere i rischi attraverso valutazioni di sicurezza e il monitoraggio automatico della conformità. La CSPM può automatizzare la governance attraverso le risorse e i servizi multi-cloud, compresa la visualizzazione e la valutazione della posizione di sicurezza, il rilevamento delle configurazioni errate e l’applicazione delle best practice e dei framework per la compliance.