Il panorama delle tecniche di monetizzazione utilizzate dal cyber crime è in rapida trasformazione. Abbandonando furti di dati su carte di credito e ransomware, oggi sempre di più gli hacker si indirizzano verso il Cryptomining o Cryptojacking, ossia, come abbiamo già descritto in precedenti blog, l’utilizzo delle risorse dei computer compromessi per una “produzione” (mining) illecita di criptovalute.

Il Cryptomining si basa in particolare sullo sfruttamento di Monero (XMR), una criptovaluta open source e peer-to-peer che assegna particolare enfasi ai concetti dell’anonimato e del decentramento. Conosciuta anche come “moneta della privacy”, Monero è nata nel 2014: il nome significa “moneta” in esperanto. Inoltre Monero, rispetto ad altre valute digitali, ha il vantaggio di poter essere “estratta” facilmente anche sfruttando cicli di CPU di normali computer. Tutte queste caratteristiche la rendono ideale per essere utilizzata dagli hacker.

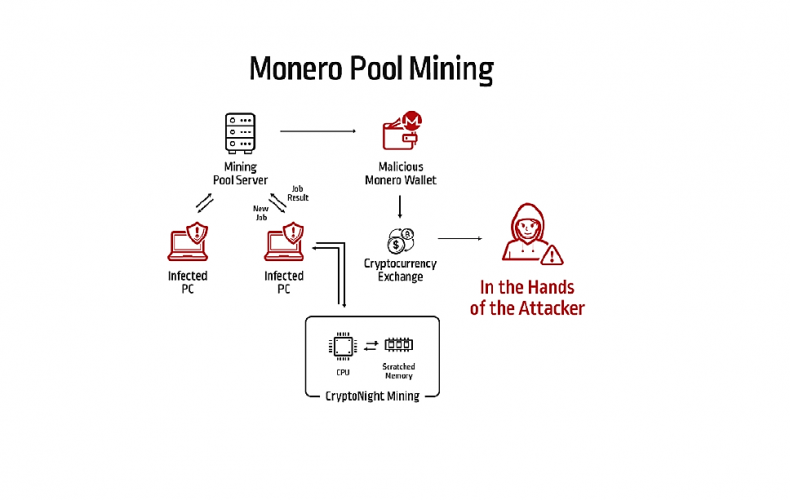

Monero utilizza la tecnologia blockchain protetta da un algoritmo proof-of-work (PoW) (denominato CryptoNight), che si basa sulla potenza di calcolo (“mining”) per convalidare le nuove transazioni e propagarle attraverso la sua rete. La richiesta di potenza computazionale per sostenere la blockchain Monero è esplosa nel 2017, attirando così l’attenzione di un gruppo di individui che hanno accesso a una delle più grandi capacità elaborative del mondo: gli hacker produttori di malware. Infettando con specifico malware milioni di computer sia domestici sia aziendali, sono state create botnet in grado di estrarre XMR. Ha fatto notizia lo scorso anno scoprire che una di queste gang di criminali dedite al cryptomining era riuscita a ottenere 7 milioni di dollari grazie a una botnet di 10mila computer infetti con il proprio malware di mining.

Il vantaggio per gli hacker, oltre a quello di poter convertire la potenza dei computer in preziosa criptovaluta (oggi il valore di mercato di Monero ha raggiunto i 3 miliardi di dollari) è soprattutto quello di poter agire indisturbati: a differenza del ransomware (che nel frattempo come tipologia di attacco sta subendo un calo) il cryptomining avviene del tutto a insaputa dell’utente, che al massimo avverte un rallentamento nelle prestazioni della propria macchina.

Il report “Behind the Hidden Conversion of Electricity to money: an In-Depth Analysis of XMR Cryptominer Malware” di CyberArk esamina da un punto di vista tecnico come funziona in pratica l’estrazione di Monero; alcune delle tecniche di attacco adottate dai cyber criminali; le tattiche e le best practices che i team di sicurezza possono utilizzare per rispondere a questa minaccia.

Come spiegato nel report, la difficoltà nel rilevamento di questo tipo di malware dipende soprattutto dalla competenza dell’attaccante che lo sta utilizzando: se un cryptominer è usato da un hacker poco esperto, è probabile che possa lasciare tutta una serie di tracce per cui anche una semplice blacklist potrebbe essere utile a trovarlo.

Invece, se disegnato da un hacker molto esperto, il cryptominer potrebbe anche diventare il malware più difficile da individuare, avendo un livello bassissimo di interazione con l’utente, poche richieste per portare a termine i suoi task, un utilizzo minimo di Windows API. Il report conclude quindi che è molto probabile che i cryptominers – e Monero, la valuta digitale preferita per queste operazioni – rimangano una delle caratteristiche basilari dello scenario delle minacce cyber per i prossimi anni.

A cura di: Elena Vaciago, @evaciago

Accedi alla Ricerca completa.