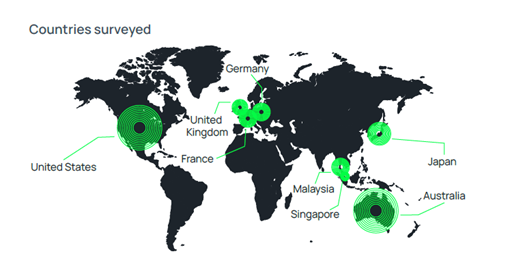

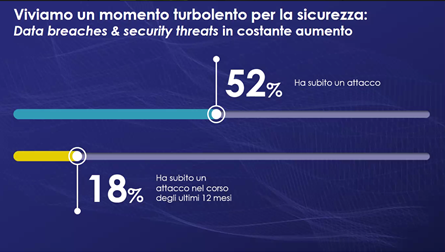

I risultati di uno studio di Cohesity, il “Global cyber resilience report 2024”, evidenziano la fragilità delle aziende di fronte agli attacchi informatici, in particolare ai ransomware. Dall’analisi emerge che solo una minoranza delle organizzazioni (il 7%) può essere ragionevolmente considerato “cyber resiliente”, cioè in grado di ripristinare rapidamente le operazioni senza pagare un riscatto.