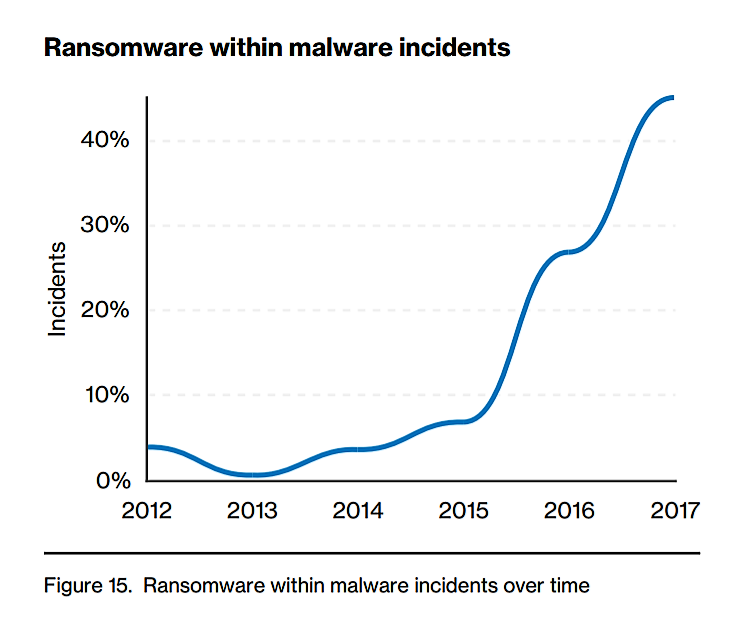

Scalando via via la classifica del Data Breach Investigations Report (DBIR) di Verizon, analisi arrivata quest’anno all’undicesima edizione, il Ransomware sale nel 2018 al primo posto come tipologia di malware più diffusa. Con una progressione rapidissima: era al 22mo posto tra le minacce cyber elencate dal DBIR nel 2014, al quinto posto nel 2017.

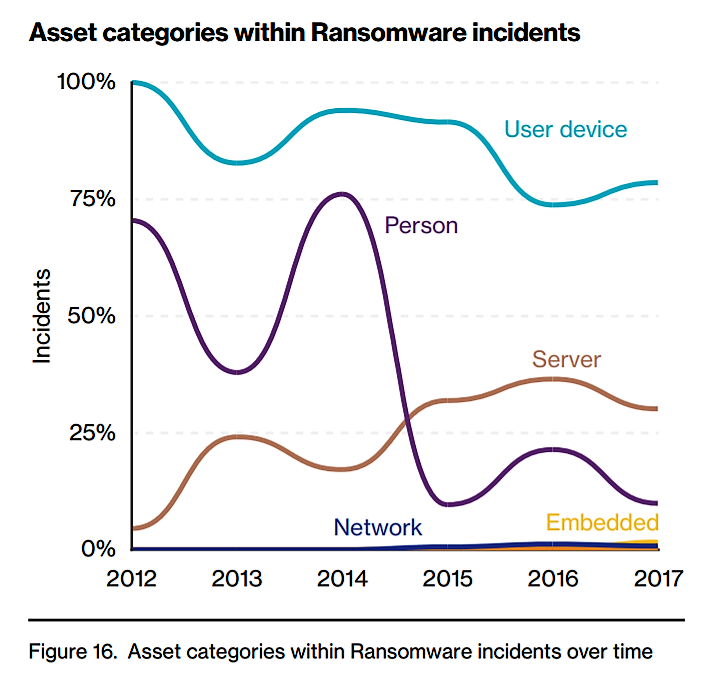

Nell’analisi di quest’anno, Verizon ha raccolto informazioni sensibili su incidenti cyber presso 67 organizzazioni pubbliche e private di 65 paesi, che hanno segnalato nel complesso oltre 53.000 incidenti e oltre 2.200 data breach avvenuti nel 2017. Nel report (disponibile a questo link) si legge che per il 39% dei data breach con coinvolgimento di malware era presente il ransomware, quindi complessivamente presente in 700 attacchi. Secondo il Report DBIR 2018, la crescita della minaccia del ransomware non sorprende in quanto l’attacco richiede agli hacker “basso rischio e costi limitati”, non richiede ulteriori sforzi per rivendere (“monetizzare”) i dati rubati, è versatile e può quindi essere rivolto a più device o a singoli target in attacchi mirati.

Minacce Pretexting e Phishing

Oltre alla minaccia del ransomware, Verizon ha rilevato che gli attacchi basate su tecniche di social engineering, come pretexting e phishing, funzionano molto bene per gli attaccanti. Il pretexting (anche noto come business email compromise, BEC, o CEO – CFO fraud/pretexting) è un attacco basato sullo scambio di identità: l’attaccante impersonifica una persona nota alla vittima, e gli richiede informazioni o nei casi peggiori un’azione come un pagamento. È un problema che Verizon aveva già evidenziato in passato, ma nel Report 2018 la sua frequenza di accadimento triplica rispetto all’ultimo anno, passando da 61 incidenti nel 2017 a 170 quest’anno.

“Una delle differenze principali tra il pretexting e il phishing è che nel primo caso non è necessaria l’installazione di malware perché l’hacker possa raggiungere il suo obiettivo finale“, descrive Verizon. “Il malware è rilevato in meno del 10% degli incidenti che presentavano il pretexting – diversamente dagli incidenti di phishing in cui il malware è presente per oltre i due terzi dei casi“.

Nonostante la mancanza di malware negli attacchi pretexting, il loro tasso di successo è elevato: Verizon ha contato 114 data breach nei 170 incidenti di pretexting segnalati, il 95% dei quali con motivazioni finanziarie. La diffusione del phishing rimane comunque superiore (1.192 incidenti, con 236 data breach confermati), ma il tema è che il pretexting può comportare maggiori danni economici, mentre per il phishing la motivazione è solo per il 59% di tipo finanziario, per il 41% invece legata ad attività di spionaggio / furto di informazioni.

Nonostante la mancanza di malware negli attacchi pretexting, il loro tasso di successo è elevato: Verizon ha contato 114 data breach nei 170 incidenti di pretexting segnalati, il 95% dei quali con motivazioni finanziarie. La diffusione del phishing rimane comunque superiore (1.192 incidenti, con 236 data breach confermati), ma il tema è che il pretexting può comportare maggiori danni economici, mentre per il phishing la motivazione è solo per il 59% di tipo finanziario, per il 41% invece legata ad attività di spionaggio / furto di informazioni.

Gli attacchi DDoS continuano

Gli attacchi di tipo DDoS (distributed denial of service) continuano a colpire in modo trasversale qualunque organizzazione. Spesso sono un’azione di ditrurbo, servono cioè a distrarre il personale della security e a nascondere un’altra violazione in atto. Pur essendo sempre più potenti, questi attacchi possono eseere affrontati e mitigati con tecniche opportune.

Chi sono gli hacker

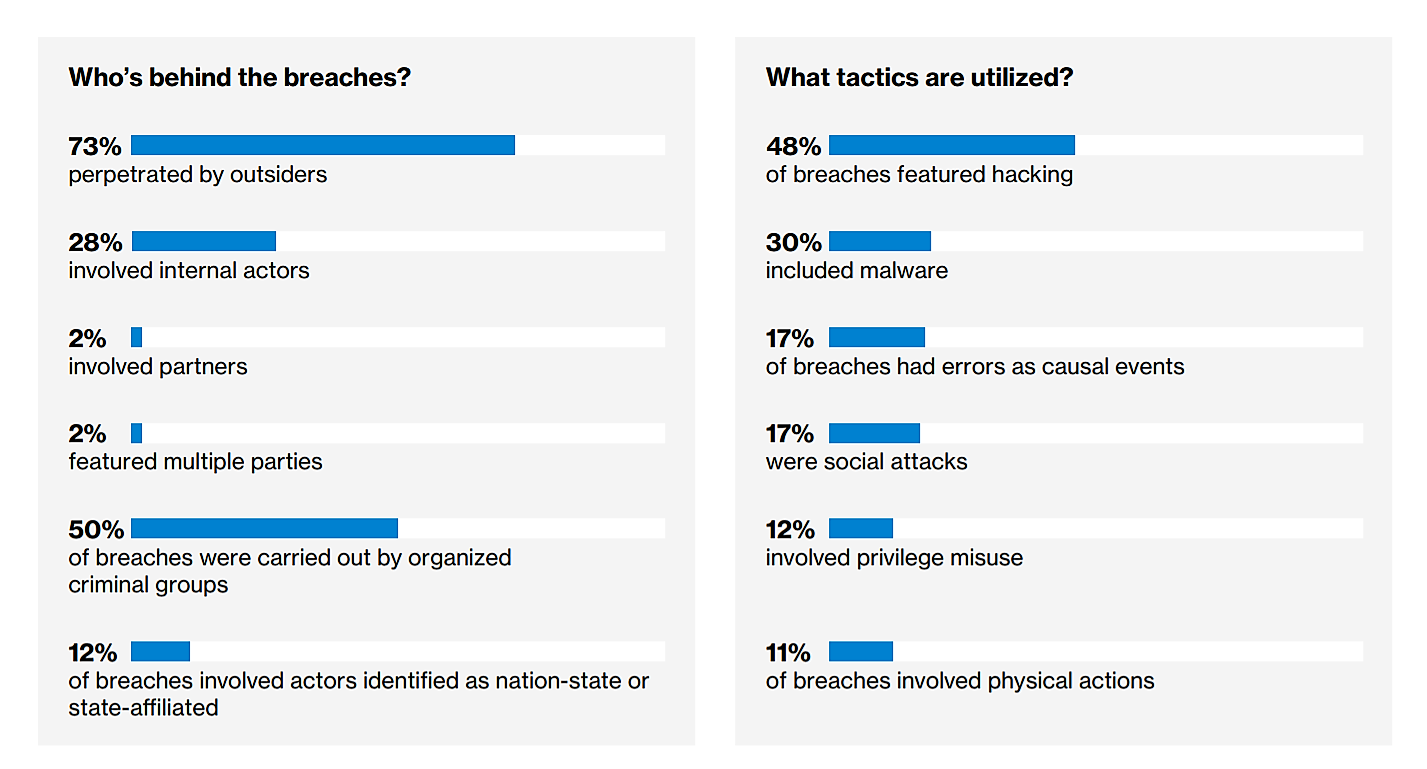

La maggior parte degli hacker sono esterni alle organizzazioni: nel 72% dei casi, gli attacchi sono perpetrati ad opera di criminali esterni; il 27% è stato causato invece da soggetti interni, mentre il 2% ha visto il coinvolgimento di un partner, e un ulteriore 2% coinvolgeva invece diversi partner. La criminalità organizzata è ancora responsabile del 50% degli attacchi analizzati nel Report.

Breach Timeline

Quando le violazioni hanno successo, il tempo per la compromissione continua ad essere molto breve. “Mentre non possiamo determinare quanto tempo è dedicato alla raccolta di informazioni o ad altri avversari preparativi, il tempo dalla prima azione in una catena di eventi che porta alla compromissione iniziale di un bene si misura in secondi o minuti. Il tempo di detection invece continua a essere dell’ordine di grandezza di settimane o mesi” dice il DBIR 2018.

Il tempo di detection dipende inoltre dal tipo di attacco: è evidente infatti che il furto dei dati di una carta di credito si scopre quando iniziano gli acquisti fraudolenti con quella carta (di solito entro qualche settimana o mese), mentre nel caso del furto di un laptop, la vittima se ne rende conto subito.

Il tempo di detection dipende inoltre dal tipo di attacco: è evidente infatti che il furto dei dati di una carta di credito si scopre quando iniziano gli acquisti fraudolenti con quella carta (di solito entro qualche settimana o mese), mentre nel caso del furto di un laptop, la vittima se ne rende conto subito.

Accedi al Report DBIR 2018 di Verizon.