Il 2018 è risultato essere un anno significativamente diverso rispetto al precedente con riferimento allo scenario del cyber crime. È positivo che non si siano ripetuti alcuni eventi di alto profilo osservati nel 2017, come WannaCry e NotPetya, ma nell’ultimo anno l’attenzione mediatica è stata catturata dalle accuse emesse dal Dipartimento di Giustizia americano (DoJ) nei confronti di individui riconducibili a gruppi di hacker state-sponsored. Quali sono le nuove tattiche, tecniche e procedure degli hacker emerse nell’ultimo anno? ne parliamo in questa intervista a Gian Marco Pizzuti, Regional Manager Italy, Greece, Malta & Cyprus di CrowdStrike.

TIG. Quali sono stati i trend più significativi emersi lo scorso anno in materia di minacce informatiche?

Gian Marco Pizzuti. Nel corso del 2018 i cyber criminali con l’appoggio di Stati nazionali hanno lavorato in modo assiduo, prendendo di mira dissidenti, avversari politici e potenze straniere, con lo scopo mirato di raccogliere informazioni riservate per conto dei capi politici. Nello specifico:

- La Corea del Nord (o Repubblica Democratica Popolare di Corea) ha continuato a raccogliere dati riservati e a generare valute virtuali, nonostante la partecipazione alle trattative diplomatiche.

- L’Iran ha continuato a concentrare le sue attività su altri stati del Medio Oriente e dell’Africa settentrionale, in particolare contro Stati nemici parte del Consiglio di Cooperazione del Golfo (GCC). Si sospetta, inoltre, che criminali informatici iraniani stiano lavorando allo sviluppo di nuovi strumenti malware rivolti a dispositivi mobili volte a colpire dissidenti e gruppi etnici minoritari.

- Per quanto riguarda la Cina, CrowdStrike ha rilevato un significativo aumento del numero di attacchi verso gli Stati Uniti causati, probabilmente, dalle accresciute tensioni tra i due paesi.

- Criminali informatici russi hanno partecipato attivamente a un’ampia gamma di attività di raccolta di dati riservati e operazioni informatiche di portata mondiale.

TIG. Oggi si sa molto di più di questi attacchi rispetto a qualche anno fa. Quali sono state le conseguenze delle dichiarazioni del Dipartimento di Giustizia americano?

Gian Marco Pizzuti. Le azioni di contrasto esercitate dall’autorità giudiziaria non hanno, per il momento, bloccato né scoraggiato le attività sponsorizzate dagli Stati. È vero però che oggi, da una migliore conoscenza delle tecniche di questi attaccanti, può partire il disegno di una difesa più efficace per il futuro. Nel “Global Threat Report 2019” (realizzato dai team CrowdStrike® Intelligence, di Managed Threat hunting Falcon OverWatch™ e di risposta agli incidenti CrowdStrike Services), attraverso un’analisi rigorosa si mettono in luce gli eventi e i trend più significativi emersi lo scorso anno in materia di minacce informatiche.  L’analisi, associata a casi studio dettagliati, mostra come la raccolta di informazioni sulle minacce, le operazioni di threat hunting proattive e l’adozione di contromisure rapide e proattive possano fornire una comprensione più approfondita delle motivazioni, degli obiettivi e delle attività dei criminali informatici.

L’analisi, associata a casi studio dettagliati, mostra come la raccolta di informazioni sulle minacce, le operazioni di threat hunting proattive e l’adozione di contromisure rapide e proattive possano fornire una comprensione più approfondita delle motivazioni, degli obiettivi e delle attività dei criminali informatici.

TIG. Sapendo di essere sotto osservazione, gli attaccanti cambiano di continuo i propri strumenti e le tattiche, le tecniche e le procedure di attacco. Quali sono stati i trend più importanti osservati nel 2018?

Gian Marco Pizzuti. Il trend eCrime più significativo del 2018 è stato il costante incremento della cosiddetta “caccia grossa”, che combina tattiche, tecniche e procedure di attacco (TTP) mirate, in stile intrusione, associate all’implementazione di ransomware presso grandi aziende, allo scopo di ottenere vantaggi finanziari ancora maggiori. BOSS SPIDER (Samas, SamSam), INDRIK SPIDER (Dridex) e GRIM SPIDER (Ryuk) hanno tutti incassato enormi profitti nell’ambito delle relative campagne. Altre evidenze su come stia evolvendo l’ecosistema eCrime sono rappresentate dai ricchi risultati ottenuti dal ransomware-as-a-service (RaaS) PINCHY SPIDER (GandCrab) e dal rafforzamento di MUMMY SPIDER (Emotet) come operazione di distribuzione professionale di malware. Nel frattempo, i gruppi di criminali informatici COBALT SPIDER (Cobalt Group) e CARBON SPIDER (Carbanak) sono rimasti attivi, nonostante l’arresto di persone collegate alle loro attività.

TIG. CrowdStrike come valuta le capacità operative e il livello di sofisticazione raggiunto dagli attaccanti?

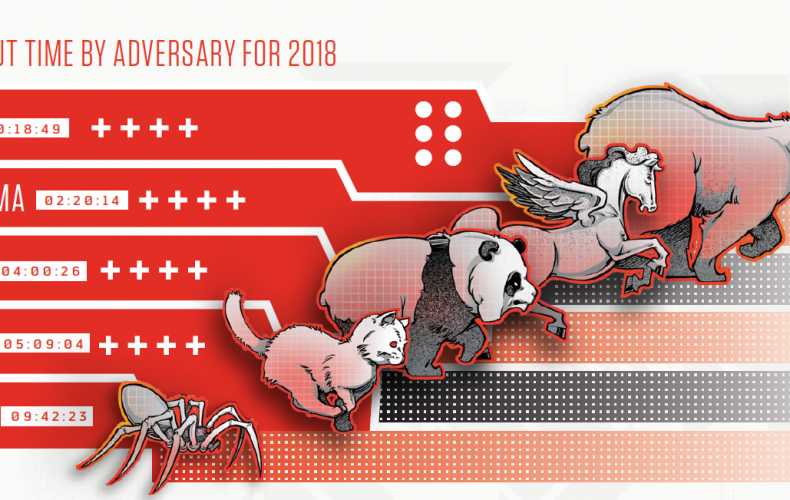

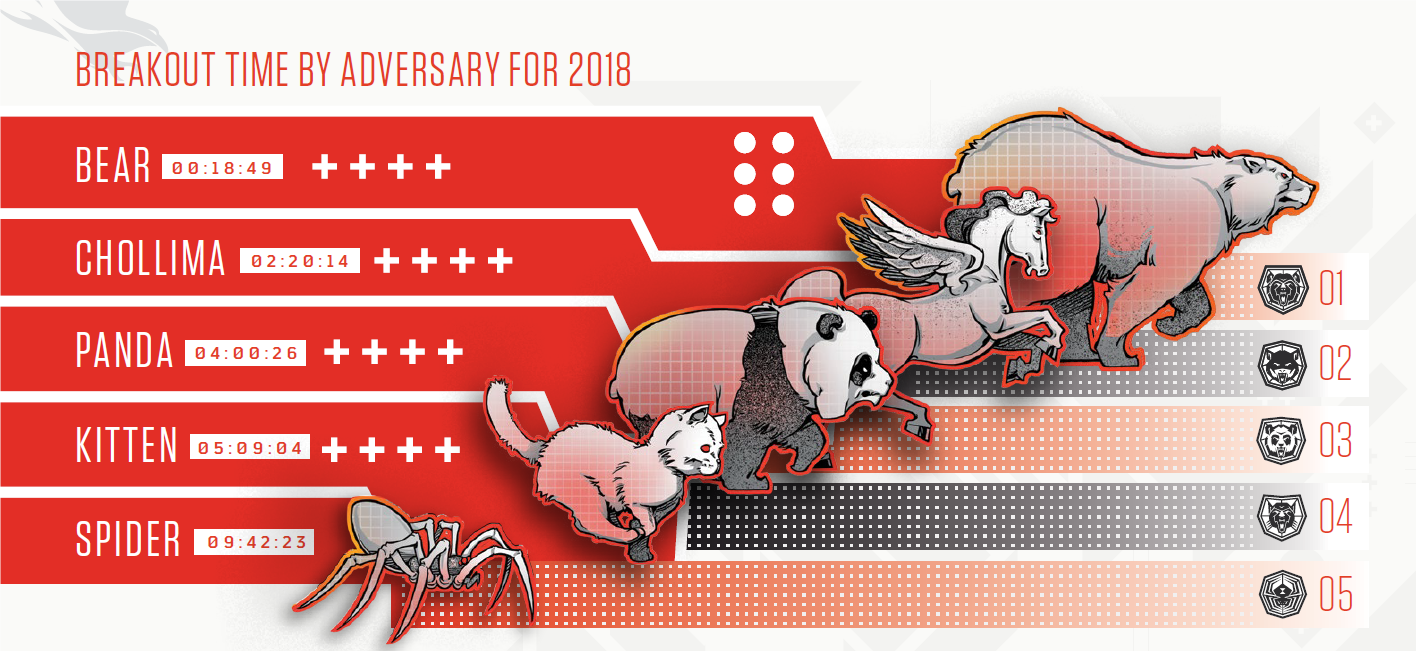

Gian Marco Pizzuti. Già dall’anno scorso abbiamo evidenziato una nuova importante metrica che CrowdStrike sta monitorando: il tempo di diffusione. Questa metrica misura la velocità di spostamento laterale nell’ambiente attaccato da parte dell’intruso a partire dall’attacco iniziale. Il tempo di diffusione è una misura importante perché rappresenta la finestra temporale all’interno della quale è possibile intervenire per contenere ed eliminare un’intrusione prima che si diffonda nell’ambiente e diventi una violazione grave. Sotto molti aspetti, a determinarne le capacità di un attaccante non sono tanto gli strumenti sofisticati che possiede, perché questi possono essere acquistati o rubati, bensì le sue abilità operative e soprattutto la rapidità con cui riesce a realizzare il suo obiettivo negli ambienti presi di mira. Il tempo di diffusione medio complessivo osservato da CrowdStrike nel 2018, tenendo conto di tutte le intrusioni e gli attori delle minacce, è stato di 4 ore e 37 minuti. Questo dato, tuttavia, non restituisce il quadro totale: CrowdStrike ha infatti notato notevoli differenze nei tempi di diffusione tra i diversi gruppi di criminali informatici, si va da un massimo di 9 ore e 42 minuti fino ai clamorosi 18 minuti degli aggressori russi, che quindi risultano essere i più efficaci.

TIG. Valutare i tempi di diffusione può servire anche a predisporre meglio le risposte interne?

Gian Marco Pizzuti. Questa metrica è anche uno strumento di riferimento utile per chi si occupa di cybersecurity per valutare i propri tempi di rilevamento, identificazione ed eliminazione degli attacchi (metriche anche note come “Regola 1-10-60”). Le organizzazioni possono adattare i propri tempi target di risposta in base alle specifiche esigenze e, parzialmente, in funzione delle tipologie di avversari che con maggiore probabilità dovranno affrontare (dato il settore commerciale e l’area geografica in cui operano).

Intervista a:

Gian Marco Pizzuti,

Regional Manager Italy, Greece, Malta & Cyprus di CrowdStrike

Per scaricare il rapporto completo

La versione completa del Global Threat Report 2019 di CrowdStrike propone un’analisi dettagliata che sottolinea gli eventi e i trend più significativi emersi nel corso dello scorso anno in materia di minacce informatiche. È possibile scaricare gratuitamente una copia di questo importante rapporto sullo stato della sicurezza informatica all’indirizzo http://crowdstrike.com/gtr.